Door de wens van bedrijven om meer grip te hebben op het autorisatiebeheer en om voor eens en altijd van de ‘autorisatieproblemen’ binnen en rondom SAP af te zijn, heeft het gebruik van geïntegreerde Access Control applicaties de laatste jaren een ware vlucht genomen. Dit artikel gaat in op de voordelen van het gebruik van geïntegreerde Access Control applicaties, en geeft een aantal succesfactoren voor de implementatie van deze applicaties.

Inleiding

Afgelopen decennium is er, al dan niet verplicht door strengere wetgeving, meer aandacht binnen organisaties ontstaan voor interne controle en risicobeheersing in ERP-systemen zoals SAP. In de dagelijkse praktijk blijkt echter dat autorisaties, als onderdeel van de interne controle, binnen SAP nog altijd niet op orde zijn. Er zijn ongewenste combinaties van taken aan gebruikers toegekend en relatief veel gebruikers zijn bevoegd tot kritieke functionele transacties of systeemfunctionaliteit. Management heeft veelal in het verleden initiatieven ondernomen om het autorisatieconcept opnieuw in te richten. Helaas blijkt maar al te vaak dat er na een aantal jaren wederom problemen met de toegekende autorisaties zijn ontstaan, waardoor ongewenste functiescheidingsconflicten weer aanwezig zijn, gebruikers ongewenste taken kunnen uitvoeren en het autorisatiebeheer te veel kosten met zich meebrengt.

De markt heeft de afgelopen jaren ingespeeld op deze problemen, waardoor er een aantal verschillende geïntegreerde Access Control applicaties is gelanceerd. Deze geïntegreerde applicaties bieden uitgebreide mogelijkheden voor het beheer van (nood)gebruikers, rollen en de (geautomatiseerde) toekenning van rollen aan gebruikers. Daarnaast kan een eenduidig inzicht worden geschetst in de toegang en bijbehorende risico’s van de gebruikers door middel van rapportages en dashboards.

De beschrijving van de toepassingen van Access Control applicaties (in het vervolg van dit artikel AC-applicaties) en de vereisten voor een succesvolle implementatie van Access Control vormen de kern van dit artikel.

Waarom zijn autorisaties van belang?

Om het autorisatiebeheer te beschrijven, maken wij in dit artikel gebruik van de definitie van Fijneman et al. ([Fijn01]), afgeleid van het IT-beheerproces:

‘Alle activiteiten in relatie tot het definiëren, onderhouden, toekennen, intrekken en controleren van bevoegdheden in het systeem’

Het autorisatiebeheerproces kan vervolgens worden opgesplitst in de volgende deelprocessen:

- Gebruikersbeheer: alle activiteiten, inclusief controlemaatregelen, voor het toekennen en intrekken van bevoegdheden, evenals de registratie van de gebruiker in het systeem. In de praktijk wordt hiervoor veelal de Engelse term ‘provisioning’ gebruikt. De registratie van de gebruiker vindt plaats op basis van brondata, zoals die is vastgelegd in bijvoorbeeld een HR-systeem. Onderdeel van gebruikersbeheer is de uitgifte van wachtwoorden en het beheer van speciale gebruikers, zoals systeem- en noodgebruikers[Systeemgebruikers zijn gebruikers die door een (ander) systeem worden gebruikt om in te loggen in het systeem, bijvoorbeeld ten behoeve van interfaces of het uitvoeren van batches. Een noodgebruiker betreft een gebruiker die alleen gebruikt mag worden in geval van een calamiteit en heeft vaak ruimere bevoegdheden.]. In sommige gevallen wordt er binnen gebruikersbeheer een extra scheiding aangebracht, waarbij het toekennen en intrekken van bevoegdheden valt ‘Access Management’ en de registratie van gebruikers onder ‘User Management. Ook de periodieke beoordeling en controle van de toegekende bevoegdheden vormen een belangrijk onderdeel van het gebruikersbeheer.

- Rollenbeheer: alle activiteiten, inclusief controlemaatregelen, voor het definiëren en onderhouden van bevoegdheden binnen het systeem door het beschikbaar stellen van autorisatierollen. Het rollenbeheerproces heeft een sterke samenhang met het wijzigingsbeheerproces, en ook hierbij is periodieke controle van de content van de autorisatierollen van belang.

Het toekennen van bevoegdheden aan een persoon of aan objecten in een SAP-systeem vindt veelal plaats op basis van voorafgemaakte afspraken in (bijvoorbeeld) een beleid. Deze afspraken zijn over het algemeen gemaakt door het management en zijn vrijwel altijd gericht op het mitigeren van risico’s of bedreigingen voor een organisatie naar een acceptabel niveau.

Autorisaties maken ook onderdeel uit van de interne controle van een organisatie. In relatie tot interne controle en autorisaties wordt vaak het begrip functiescheiding gehanteerd. Functiescheiding is gebaseerd op het principe van het creëren van tegengestelde belangen binnen een organisatie met als doel het voorkomen dat een persoon meerdere (kritieke) opeenvolgende taken binnen een bedrijfsproces kan uitvoeren, die tot (opzettelijke/onopzettelijke) onregelmatigheden kunnen leiden die niet tijdig en gedurende de normale procesgang ontdekt worden ([ISAC01]). Voor een organisatie is het van belang om eventuele functiescheidingsconflicten te identificeren en hierop actie te ondernemen. De oorzaken van functiescheidingsconflicten worden in de volgende paragraaf nader besproken.

Problemen met autorisaties

Veel organisaties worstelen met het beheren van de autorisaties binnen SAP. De toekenning van autorisatierollen en het voorkomen van functiescheidingsconflicten blijken voor veel organisaties een tijdrovende en complexe exercitie die hoge (beheer)kosten met zich meebrengt. Veelvoorkomende problemen hierbij zijn:

- grote hoeveelheid (onbekende) en niet gemitigeerde functiescheidingsconflicten binnen het SAP-systeem;

- bevoegdheden niet in overeenstemming met de functies en verantwoordelijkheden in de organisatie (bedrijfsmodel);

- ruime bevoegdheden bij beheerders en andere ‘speciale’ gebruikers.

Deze problemen zijn over het algemeen te herleiden naar de volgende oorzaken:

- onvoldoende inzicht in de inhoud van SAP-autorisatierollen bij zowel de business als de IT-organisatie;

- onvoldoende herkenbaarheid van de SAP-autorisatierollen;

- onvoldoende inzicht in de toegekende autorisaties;

- onvoldoende inzicht in impact van (organisatie)wijzigingen op autorisaties;

- onvoldoende inzicht in functiescheidingen en functiescheidingsconflicten;

- ontbreken eigenaarschap van controlemaatregelen;

- verantwoordelijkheden binnen organisatie zijn niet belegd en/of gedefinieerd, waardoor onbekend is wie wat mag;

- ontbreken van kennis over autorisaties om ‘problemen’ te kunnen oplossen en voorkomen, in combinatie met de complexiteit van het SAP Autorisatieconcept;

- ontbreken bewustzijn/kennis van risico’s binnen bedrijfsprocessen bij medewerkers;

- niet naleven en/of omzeilen van (tijdrovende) procedures;

- onvoldoende aandacht voor autorisaties bij wijzigingen (binnen IT en organisatie).

Bij de meeste problemen betreffende het gebruikers- en rollenbeheer kunnen AC-applicaties een helpende hand bieden. Voor roltoekenningen wordt functionaliteit aangeboden waarmee een bepaalde workflow ingericht wordt, waarbij de manager van de gebruiker goedkeuring moet verlenen bij de aanvraag van een bepaalde autorisatierol. Daarnaast kan de workflow zo ingeregeld worden, dat indien de toekenning van deze rol een functiescheidingsconflict oplevert, de toekenning door bijvoorbeeld de financiële directeur goedgekeurd moet worden voordat de bevoegdheden worden toegekend. Ook voor wijzigingen binnen autorisatierollen kunnen workflows ingeregeld worden, waarbij een soortgelijke goedkeuring verleend dient te worden alvorens de wijzigingen effectief worden. Tevens bieden de applicaties ondersteuning voor het periodiek, ad hoc controleren en evalueren van de toegekende bevoegdheden in het systeem.

Access Control applicaties

AC-applicaties werden in het verleden voornamelijk gebruikt door IT-auditors die deze applicaties zelf ontwikkelden. De ontwikkeling vloeide voort uit de behoefte om een audit op de logische toegangsbeveiliging van SAP op een effectievere en efficiëntere manier uit te voeren. De functionaliteit bestond voornamelijk uit het offline identificeren en detecteren van toegekende bevoegdheden en functiescheidingsconflicten. Voorbeelden van dit soort applicaties zijn de KPMG Security Explorer en de CSI Authorization Auditor, welke door het management kunnen worden gebruikt voor het periodiek evalueren van de toegekende bevoegdheden. Echter, door de toegenomen behoefte vanuit het management en de IT-organisatie om de autorisaties efficiënter te kunnen beheren, is bij steeds meer organisaties de wens ontstaan om binnen het gebruikers- en rollenbeheer proces gebruik te maken van ‘geïntegreerde’ AC-applicaties, waarbij ook preventieve controles op een efficiënte manier kunnen worden uitgevoerd.

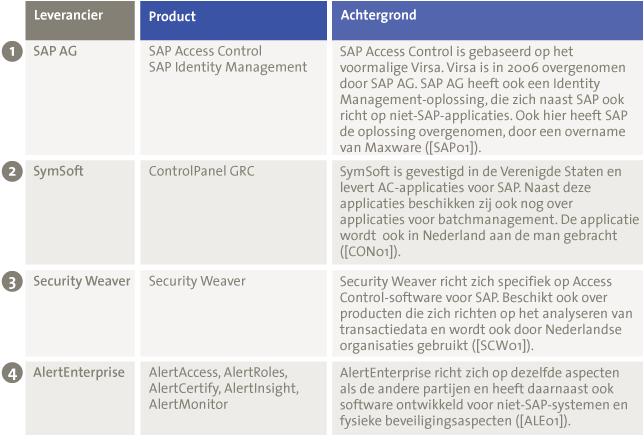

Op het gebied van geïntegreerde AC-applicaties voor SAP zijn verschillende oplossingen beschikbaar in de markt. Tabel 1 beschrijft kort vier bekende AC-applicaties.

Tabel 1. Voorbeelden van Access Control applicaties.

Geïntegreerde Access Control functionaliteit vs. controlemaatregelen

Om in control te raken en/of te blijven over SAP-autorisaties dienen controledoelstellingen gerealiseerd te worden, welke kunnen worden bepaald met behulp van een algemeen geaccepteerd normenkader. Om vervolgens deze doelstellingen te realiseren moet een organisatie controlemaatregelen implementeren. Geïntegreerde AC-applicaties kunnen ondersteuning bieden voor de geïdentificeerde controledoelstellingen door:

- de doorbreking van de gewenste functiescheiding en kritieke bevoegdheden inzichtelijk te maken via rapportagefunctionaliteit. Hierdoor wordt een correcte evaluatie van de toegekende bevoegdheden mogelijk;

- maatregelen voor het gecontroleerd toekennen van bevoegdheden aan gebruikers, inclusief vastlegging van mitigerende controlemaatregelen bij de doorbreking van de gewenste functiescheiding;

- maatregelen om rolwijzigingen gecontroleerd door te voeren in het productiesysteem;

- maatregelen die het gecontroleerd toekennen, gebruiken door en controleren van ‘super users’ mogelijk maken. De controle van systeemgebruik door andere gebruikers is beperkt aanwezig binnen de applicaties, andere GRC-applicaties zijn hiervoor beter geschikt;

- risico’s uit te sluiten bij de afgifte van gebruikerswachtwoorden;

- vastlegging van een deel van het toegangsbeleid, zoals risico’s en functiescheidingsregels.

Procesefficiency en kostenreductie

Naast de meer ‘controle’ gerelateerde redenen voor het gebruik van AC-applicaties hebben organisaties ook andere redenen voor het gebruik van deze applicaties, zoals kostenreductie en procesoptimalisatie. Organisaties kunnen bijvoorbeeld grote delen van het gebruikersbeheerproces automatiseren, waarbij handmatige activiteiten worden geautomatiseerd. Goedkeuringen kunnen door middel van workflows worden geautomatiseerd, waarbij de business op een gebruikersvriendelijke manier zelf alle stappen binnen het autorisatiebeheerproces kan uitvoeren en de inzet van de autorisatiebeheerder wordt gereduceerd.

Een geïntegreerde AC-applicatie bevat ook veelal een password selfservice functionaliteit, waarmee een medewerker zelf in staat is zijn of haar wachtwoord te herstellen, zonder tussenkomst van een helpdeskmedewerker.

Aanpak voor de implementatie van Access Control

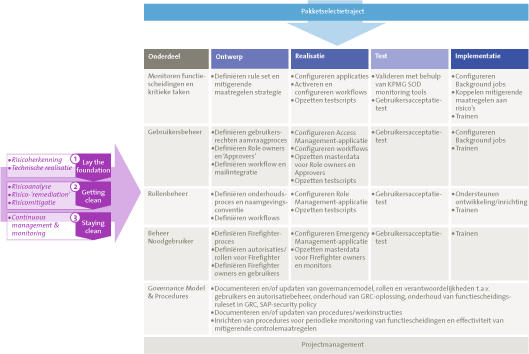

In figuur 1 wordt schematisch onze aanbevolen aanpak voor een Access Control implementatie weergegeven. Hierbij is het belangrijk op te merken dat een implementatie zich niet beperkt tot de inrichting van de applicatie zelf. Vaak is de doelstelling van een project om de huidige autorisatie op te schonen en daarnaast de processen, ondersteund door de AC-applicaties, te verbeteren. Onze aanpak gaat uit van de volgende fasen:

- Lay the foundation – Risico Herkenning en definitie In deze fase wordt de gewenste functiescheiding vastgesteld, evenals het beleid hoe er dient te worden omgegaan met een doorbreking van de functiescheiding en het gebruik van noodgebruikers.

- Lay the foundation – Technische Realisatie In deze fase worden de gedefinieerde functiescheidingsregels technisch vertaald naar autorisatieobjecten en transactiecodes conform de inrichting van het SAP-systeem. Het systeem wordt geconfigureerd om de functiescheidingsregels te kunnen monitoren en de noodgebruikersfunctionaliteit wordt ingericht om een quick win te realiseren in de Get Clean-fase.

- Get Clean – Risico Analyse In deze fase wordt er op basis van de vastgestelde regels bepaald in hoeverre de gewenste functiescheiding ook daadwerkelijk aanwezig is. Doorbrekingen van de gewenste functiescheiding worden in deze fase gerapporteerd.

- Get Clean – Risico Remediatie Doelstelling in deze fase is om de geïdentificeerde risico’s weg te nemen, door wijzigingen aan te brengen aan toegekende autorisaties of door wijzigingen aan te brengen in het autorisatieconcept. Quick wins kunnen worden gerealiseerd door de inzet van geavanceerde data-analysetechnieken uit de KPMG F2V-methodiek. Deze analyses gaan verder dan het vaststellen of een transactiecode is gestart, en stellen vast of en zo ja, welke mutaties of boekingen een gebruiker daadwerkelijk heeft gedaan.

- Get Clean – Risico Mitigatie Doelstelling in deze fase is om de overgebleven risico’s te mitigeren, waarbij er compenserende controlemaatregelen dienen te worden vastgesteld en vastgelegd in de applicatie.

- Stay Clean – Continuous Management Doelstelling van deze fase is om het gebruikersbeheer- en rollenbeheerproces te optimaliseren door de inzet van Access Control functionaliteit.

- Stay Clean – Continuous Monitoring Deze fase behelst het beleggen van verantwoordelijkheden en het definiëren van procedures voor de periodieke controle van toegekende bevoegdheden en doorbroken functiescheidingen.

Figuur 1. Aanbevolen aanpak Access Control implementatie. [Klik op de afbeelding voor een grotere afbeelding]

Integratie met andere Continuous Control Monitoring applicaties

Een aantal van de AC-applicaties biedt de mogelijkheid om hen te integreren met Continuous Control Monitoring (CCM) applicaties. Zo kan SAP Access Control worden geïntegreerd met SAP Process Control, waarbij bijvoorbeeld de effectiviteit van de in SAP Access Control toegekende mitigerende controlemaatregelen kan worden vastgesteld. Door gebruik te maken van de test of effectiveness functionaliteit van SAP Process Control is het namelijk mogelijk vast te stellen of de mitigerende maatregelen ook daadwerkelijk worden uitgevoerd en kan tevens worden vastgesteld of de maatregel ook effectief is. Ook kunnen workflows van Process Control worden uitgestuurd voor een review op de logische toegangsbeveiliging, waarbij de rapportages uit SAP Access Control worden getoond. Ook Security Weaver en ControlPanelGRC bieden mogelijkheden tot integratie met hun Process Auditor en Process Controls Suite.

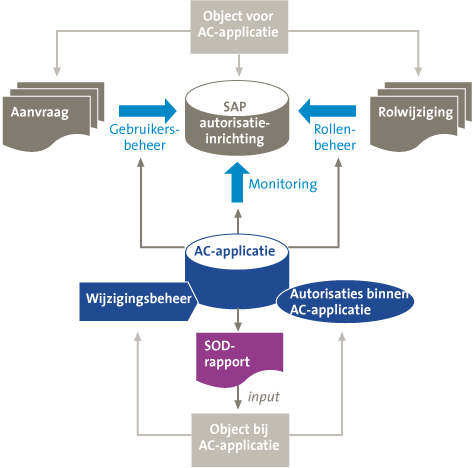

Access Control en de IT auditor

Bedrijven en organisaties, die gebruikmaken van geïntegreerde AC-applicaties willen graag dat de (externe) auditor steunt op de controlewerkzaamheden die de organisatie uitvoert door middel van deze applicatie. Reden kunnen zijn een reductie van de audit fee, maar ook het gebruik van eenzelfde norm. Auditors kunnen niet zomaar op de functionaliteit en rapportages van AC-applicaties steunen. Voordat zij gebruik kunnen maken van de functionaliteiten, dienen zij een bepaalde zekerheid over de juistheid en volledigheid van de rapportages en werking van de AC-applicatie te verkrijgen, hetgeen het auditobject doet verschuiven. Dit is ook schematisch weergegeven in figuur 2.

Figuur 2. Verschuiving van het auditobject.

Voorwaarden voor steunen op applicatie

Een auditor zal, alvorens hij/zij zal steunen op de rapportages en andere functionaliteit van AC, vanuit een organisatie een aantal eisen stellen:

- Functiescheiding

- Alle voor de auditor en accountant relevante functiescheidingsconflicten, zoals afgeleid van de risico’s, zijn opgenomen in de functiescheidingsmatrix.

- De gedefinieerde functiescheidingsconflicten dienen juist en volledig te zijn vertaald naar transactiecodes, autorisatieobjecten met velden en waarden, om schijnveiligheid te voorkomen, zoals eerder ook beschreven door Hallemeesch en Vreeke ([Hall02]).

- Configuratie-instellingen van de AC-applicatie zo zijn ingesteld dat daarmee wordt gewaarborgd dat:

- alle goedkeuringen door de juiste functionarissen worden afgedwongen;

- de functiescheidingscontrole wordt uitgevoerd op actuele gegevens;

- functiescheidingsconflicten worden goedgekeurd en gemitigeerd alvorens deze worden toegekend aan gebruikers/rollen.

- Procedures

- Het gebruik van super-user bevoegdheden wordt altijd gecontroleerd.

- Door toezicht wordt voorkomen dat de AC-applicatie wordt omzeild.

- Uitzonderingen voor het niet-gebruik van de AC-applicatie zijn beschreven.

- Wijzigingsbeheerprocedures voor het doorvoeren van configuratiewijzigingen zijn gedefinieerd, worden uitgevoerd en gecontroleerd.

- Autorisaties

- Bevoegdheden binnen de AC-applicatie dienen te worden toegekend op basis van de verantwoordelijkheden van de betreffende functionarissen.

Controlewerkzaamheden

Indien aan bovengestelde eisen wordt voldaan door een organisatie en de auditor heeft dit initieel kunnen vaststellen op de AC-applicatie, dan kan deze zijn aanpak aanpassen en in plaats van een gegevensgerichte aanpak, een procesgerichte aanpak hanteren.

Een auditor zal niet elk jaar de functiescheidingsmatrix opnieuw hoeven te beoordelen, maar kan na de eerste review op de functiescheidingsmatrix mogelijk steunen op het wijzigingsbeheerproces van de functiescheidingsmatrix en de technische vertaling hiervan in de AC-applicatie. De auditor dient dan de volgende activiteiten uit te voeren:

- controle op het wijzigingsbeheerproces van de functiescheidingsmatrix.

- beoordeling van wijzigingen en ‘change log’ van de functiescheidingsmatrix.

Lessons Learned

De geïntegreerde AC-applicaties bieden over het algemeen qua functionaliteit voldoende maatregelen om de controledoelstellingen te realiseren. Een geïntegreerde AC-applicatie kan dan ook een goede keuze zijn om deze doelstellingen mede te realiseren. Tevens bieden de geïntegreerde applicaties ook mogelijkheden tot procesoptimalisatie en efficiencyvoordelen.

Om succesvol in controle te raken en te blijven over autorisaties in SAP via een AC-applicatie is het een organisatie wel aan te bevelen om:

- duidelijke doelen te stellen. De mogelijke reikwijdte van een Access Control implementatie is vaak zeer breed. Het is belangrijk dat bij de start van het project duidelijke doelstellingen worden vastgesteld en dat aan de hand van deze doelstellingen wordt bepaald welke onderdelen van AC-applicatie in scope zijn. De realisatie wordt ondersteund door een gefaseerde aanpak.

- de autorisaties waar mogelijk al vooraf te schonen door middel van het doorvoeren van een aantal ‘quick wins’. Met behulp van ‘SAP-statistieken’ en data-analyse kunnen niet-gebruikte bevoegdheden vooraf verwijderd worden, en super-user functionaliteit kan worden vervangen door een ‘firefighter’ account. Dit zal de hoeveelheid werk tijdens het Access Control project sterk verminderen.

- blijvend aandacht te besteden aan de ‘menselijke factor’ bij het gebruik van de AC-applicatie. Dit ondanks het feit dat de applicaties maatregelen bevatten om ‘fouten’ door het ontbreken van kennis op het gebied van autorisaties en/of risico’s te verminderen. Aandacht voor deze ‘menselijke factor’ zal de acceptatie en het correct gebruik van de applicatie borgen, ook na het project.

- aandacht te besteden aan een correcte definitie van de ‘ruleset’, welke is afgestemd op de bedrijfsprocessen en de inrichting van het SAP-systeem. De ruleset waarin de functiescheidingsconflicten en kritieke bevoegdheden zijn gedefinieerd, is cruciaal voor een succesvolle implementatie.

- kritisch te blijven over de doorbreking van functiescheidingen en het gebruik van ‘super-user’ functionaliteit. Voorkom een vals gevoel van zekerheid door periodieke evaluaties uit te voeren. Stel ook de effectiviteit vast van de mitigerende controlemaatregelen, zodat alle voordelen van de applicatie behaald kunnen worden.

Figuur 3. Lessons Learned implementatie en gebruik AC-applicaties.

Om als organisatie verrassingen te voorkomen aan het eind van een Access Control implementatie is het aan te bevelen dat de auditor gedurende het implementatietraject een rol vervult, zodat op bevindingen van de auditor gedurende de implementatie kunnen worden ingespeeld.

Next steps

Binnen de AC-applicaties bestaat de mogelijk om het systeemgebruik te monitoren. Hierbij wordt bijvoorbeeld de gebruikersactiviteit gecontroleerd en kunnen logbestanden worden geanalyseerd. De functionaliteit binnen deze applicaties is vooralsnog redelijk onder ontwikkeling en is in alle gevallen gerelateerd aan de toegekende bevoegdheden.

Voor geavanceerde data-analyses van systeemgebruik, waarbij bijvoorbeeld relaties worden gelegd naar diverse gerelateerde documenten, of waarbij de wijzigingen centraal staan, bieden de huidige AC-applicaties geen oplossing. Zo is het bijvoorbeeld niet mogelijk om vast te stellen of gebruikers inkoopfacturen hebben ingeboekt voor door hen ingevoerde bestelorders. Voor dit type analyses is men op dit moment nog afhankelijk van transaction monitoring applicaties, zoals deze bijvoorbeeld worden gebruikt in de audit of met gebruik van toekomstige tooling zoals SAP Fraud Management.

Bronnen

[ALE01] http://www.alertenterprise.com; 2010.

[Bien01] Bienen, Noordenbos en Van der Pijl, IT-auditing Aangeduid: NOREA Geschrift nr. 1, NOREA 1998.

[CON01] http://www.controlpanelgrc.com/; 2010.

[Fijn01] Fijneman, Roos Lindgreen en Veltman, Grondslagen IT Auditing, p. 66 e.v., 2005.

[Hall02] Hallemeesch, Vreeke, De schijnzekerheid van SAP Autorisatietools, 2008.

[ISAC01] ISACA, CISA Review Manual 2008, 2008.

[SAP01] http://www.sap.com/solutions/sapbusinessobjects/governance-risk-compliance/accessandauthorization/index.epx; 2010.

[SCW01] http://www.securityweaver.com; 2010.