Iedereen die het nieuws volgt heeft recente cybercrime-activiteiten nog vers in het geheugen staan. Grote organisaties vallen ten prooi aan schijnbaar ongrijpbare criminelen die zich met technische trucs ongeautoriseerd toegang weten te verschaffen tot geld en intellectueel eigendom van organisaties. De daaruit voortvloeiende schade is van dusdanige proportie dat dit daadwerkelijk impact heeft op de bedrijfsvoering en de waarde van de organisatie en haar assets.

Voor de accountant is dit een essentieel risico om in kaart te brengen, alvorens een goedkeurende verklaring te geven over die financiële gegevens. Is de te auditen organisatie in staat een dergelijke cybercrime-aanval af te weren? Of is de organisatie eigenlijk al lang gehackt? Zijn de financiële gegevens dan nog wel betrouwbaar?

Inleiding

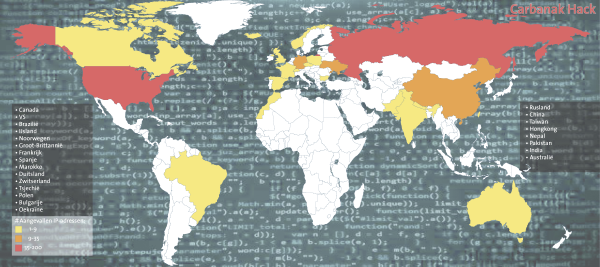

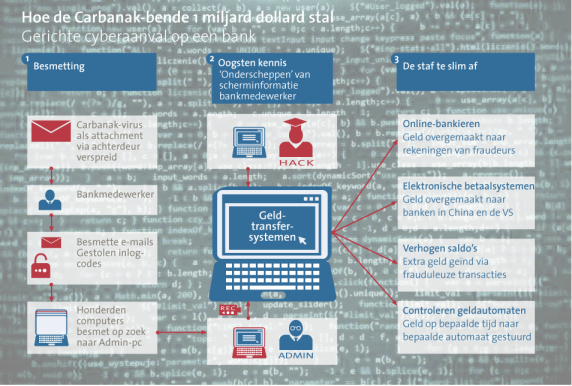

Medio februari 2015 wordt ontdekt dat cybercriminelen (de cyberbende Carbanak) gedurende een periode van ruim 2 jaar meer dan 100 banken in 30 landen gebruikten om omvangrijke fraude te plegen ([Kasp15]). De financiële impact wordt geschat op tussen de 300 en 400 miljoen dollar, maar men verwacht dat de totale schade uiteindelijk meer dan 1 miljard dollar zal bedragen. Doordat de cybercriminelen de controle hadden over interne systemen van een groot deel van deze banken, konden zij geld creëren door saldi van klanten (digitaal) te verhogen, om vervolgens het geld (digitaal of fysiek) weg te sluizen. Door kennis van IT te combineren met kennis van de relevante financiële processen en interne controle omzeilden de cybercriminelen betrekkelijk eenvoudig alle relevante beheers- en controlemaatregelen. Daardoor bleef deze fraude meer dan 2 jaar lang onopgemerkt – door zowel de organisatie als de controlerend accountant. Deze cybercriminaliteit werd uiteindelijk bij toeval ontdekt: een geldautomaat gaf op een willekeurig moment geld uit zonder dat iemand deze automaat gebruikte.

Figuur 1. Omvang Carbanak-hack ([Kasp15]). [Klik op de afbeelding voor een grotere afbeelding]

Figuur 2. Werkwijze Carbanak-hack ([Kasp15]). [Klik op de afbeelding voor een grotere afbeelding]

Dit voorbeeld maakt pijnlijk inzichtelijk dat de interne controle op onderdelen nog niet afdoende is meegegroeid met de veranderende dreigingen. Er is dus werk aan de winkel, ook voor de auditor. In dit artikel wordt ingegaan op de oorsprong en ontwikkelingen in IT-audit en op de vraag waarom cybercrime een verdere accentuering van de huidige auditaanpak vergt, mede aan de hand van enkele praktijkvoorbeelden. Tevens wordt een methodiek ten behoeve van een Cyber Maturity Assessment beschreven en wordt stilgestaan bij de impact van cybercrime op de financial audit. Hierbij worden ook handvatten voor de controlerend accountant en IT-auditor aangereikt. Ten slotte staan we stil bij de toegevoegde waarde van deze aanpak voor de cyberweerbaarheid van de organisatie zelf.

‘Cybercrime is here to stay’

Wat wordt nu precies bedoeld met cybercrime? Want inmiddels zijn hier veel meningen, ideeën en definities over gepubliceerd. In Nederland worden de termen computercriminaliteit, cybersecurity en vele andere termen veelal door elkaar gebruikt. Een definitie volgens de Kennisgroep Cybercrime van NOREA spreekt het meest aan: ‘Criminaliteit gepleegd via computers of netwerken’ ([Beus12]).

Uiteraard bestaan er velerlei soorten cybercrime en zijn hiertussen verschillen en overeenkomsten te identificeren. Kijk maar eens naar de termen cyberwar en cyberterrorisme. Cyberwar betreft veelal landen die een ander land op het vlak van internet of belangrijke nationale netwerken of infrastructuur (bijvoorbeeld SCADA[SCADA, Supervisory Control And Data Acquisition, is het verzamelen, doorsturen, verwerken en visualiseren van meet- en regelsignalen van verschillende machines in industriële systemen (bijvoorbeeld in olie-/gasindustrie).]-gerelateerd) onbereikbaar willen maken of zelfs beschadigen. Cyberterrorisme heeft meer betrekking op specifieke groepen die landen of organisaties willen ‘aanvallen’ vanuit hun ideologie.

De meeste mensen zullen bij cybercrime echter denken aan hacking, uitgevoerd door een individu met de intentie IT-systemen binnen te dringen om aldaar schade aan te brengen, om persoonlijk gewin te behalen of puur om in de publiciteit te komen. Het eerder vermelde cybercrimevoorbeeld van Carbanak staat niet op zichzelf. Al jarenlang is een stijgende trend waarneembaar, waarbij cyberincidenten zijn geëvolueerd van individuele ‘script kiddie’-acties tot professioneel georganiseerde misdaad (cybercrime). De motivatie achter deze incidenten is ook veranderd. Van oudsher waren dat status en aanzien (in de hackerswereld), maar vandaag de dag is er meer focus op financieel gewin, kennisvergaring (intellectuele eigendommen) en politieke invloed. Dit komt helder naar voren in cyberincidenten zoals bij Sony, Target, DigiNotar, NASDAQ, JPMorgan Chase, eBay en Home Depot. Enkele van deze voorbeelden worden verderop nog nader beschreven.

‘Cybercrime is here to stay.’ Dit wordt herkend en erkend door de toezichthouders, zoals de AFM, DNB en ACM, maar ook door organisaties als de NBA, PCAOB en ECB. Uit recent onderzoek van onder meer Verizon ([Veri15]) blijkt niet alleen dat de impact van cybercrime groot kan zijn, maar ook dat de kans van optreden aanzienlijk toeneemt. Op dit moment is het niet meer de vraag of er een cyberattack bij uw organisatie plaatsvindt, maar wanneer. En wellicht heeft deze aanval al plaatsgevonden, maar heeft uw organisatie dit nog niet gedetecteerd.

Concrete incidenten (zie ‘Enkele praktijkvoorbeelden’) tonen aan dat cybercrime een risico vormt voor organisaties. Maar cybercrime is ook een risico voor de accountants en hun reputatie. In het kader van de jaarrekeningcontrole kan cybercrime namelijk wel degelijk een significante impact hebben op de betrouwbaarheid van de financiële cijfers. Maar welke impact (en omvang) is dit precies? En wat moet de accountant en/of IT-auditor doen om de cybercrimedreiging voor zijn klanten en de aansprakelijkheid van de accountant zelf het hoofd te bieden? Om daar een goed antwoord op te kunnen geven is het belangrijk eerst de context van (cyber)security te beschrijven.

Oorsprong en ontwikkeling van IT-audit in financial audit

De oorsprong van IT-audit in de financial audit is te vinden in de toenemende automatiseringsgraad van administratieve processen. Doordat de gegevensverwerking in en rondom de financiële administratie niet meer handmatig maar met IT-systemen wordt uitgevoerd, is de accountant meer en meer aangewezen op het controleren van IT-systemen. Om toch voldoende zekerheid te verkrijgen dient een accountant aanvullend de betrouwbaarheid van de geautomatiseerde controlemaatregelen te controleren. Omdat kennis van financiële processen en interne controle alleen niet toereikend is om deze werkzaamheden uit te voeren, is IT-audit (voorheen EDP-audit) al bijna een halve eeuw een must ([Veth09]).

Een IT-audit wordt uitgevoerd om de betrouwbare inrichting en werking van zowel procesmatige als technische aspecten aangaande de geautomatiseerde gegevensverwerking te beoordelen. In het kader van de financial audit worden de IT General Controls (ITGC) beoordeeld. ITGC omvatten onderwerpen zoals de toegang van gebruikers tot programma’s en data, het monitoren van de IT-omgeving, het gecontroleerd laten verlopen van wijzigingen in het IT-landschap en het bestand zijn tegen beschikbaarheidsproblemen (bijvoorbeeld back-up en recovery). Een IT-auditor vormt zich daarmee een oordeel over het generieke stelsel van IT-beheersmaatregelen en kwaliteitsaspecten in en rondom de geautomatiseerde gegevensverwerking.

Door de toenemende complexiteit en verwevenheid van de te onderzoeken IT-omgeving en toenemende dreiging om misbruik te maken van kwetsbaarheden in die IT-omgeving, is het noodzakelijk om meer focus aan te brengen op cybersecurity. Dit om aanvullende zekerheid te krijgen over de betrouwbare werking van de beveiligingsmaatregelen ([Korn09]). Dit betreft het samenstel van preventieve, detectieve en repressieve beveiligingsmaatregelen in relatie tot processen, mensen en technologie.

Cybercriminelen maken veelal gebruik van (bekende) kwetsbaarheden in IT-systemen om de beoogde functiescheiding te doorbreken en zo bijvoorbeeld onrechtmatig gelden te onttrekken aan de organisatie. Dit vraagt om extra aandacht in de huidige auditaanpak.

Waarom vraagt cybercrime verdere accentuering van huidige auditaanpak?

Wat maakt cybercrime in het kader van de financial audit nu anders dan het beoordelen van de reguliere ITGC en waarom vraagt dit nu om een andere aanpak voor de auditor? Het antwoord is feitelijk simpel, als je de discussie niet al te academisch wilt maken.

Door vergaande ontwikkelingen zoals Internet of Things (IoT), self-service portals, mobile payments en social media speelt IT vrijwel overal een wezenlijke rol bij de bedrijfsvoering van middelgrote tot grote ondernemingen. In de reguliere (IT-)audit wordt veelal (terecht) gekeken naar opzet, bestaan en werking van de ITGC. Echter, deze beheersmaatregelen en de onderliggende processen zijn veelal gericht op preventie en maar beperkt op detectie. Met de enorme opkomst van de 7×24-uurs economie – met e-commerce, webshops en de vele bedrijven en overheidsinstanties – zijn deze maatregelen vaak niet toereikend. Er is namelijk sprake van een paradigmaverschuiving bij het inrichten van het stelsel van beheersmaatregelen en -processen.

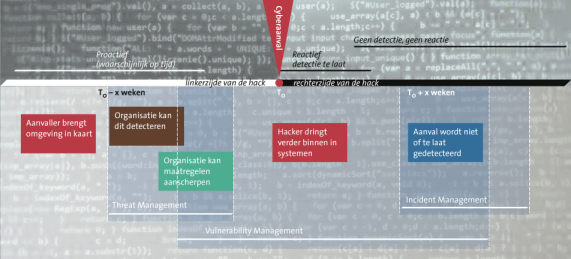

Technologie en de bijbehorende bedreigingen lijken zich sneller te ontwikkelen dan dat organisaties adequate beheersmaatregelen kunnen inrichten. Hierbij is het besef gekomen dat men meer en meer moet accepteren dat cyberincidenten niet altijd te voorkomen zijn, maar dat men beter in staat moet zijn deze incidenten te detecteren en beter moet kunnen ingrijpen om de gevolgen te beperken (dus: meer repressieve maatregelen, grotere noodzaak tot detectie en repressie). Deze verschuiving van preventie naar detectie en respons vergt een nadere accentuering van de auditaanpak. Figuur 3 maakt inzichtelijk dat organisaties processen zoals Threat Management, Vulnerability Management en Incident Management moeten inrichten en uitvoeren. Deze processen zijn nodig om proactiever en tijdiger te kunnen reageren. De rol van de auditor is om de opzet, het bestaan en de werking van de Threat Management- en Vulnerability Management-processen ook te beoordelen.

Figuur 3. De verschuiving van reactieve naar proactieve maatregelen. [Klik op de afbeelding voor een grotere afbeelding]

Afhankelijkheid en kwetsbaarheidsanalyse met betrekking tot cyber

De accountant heeft tijdens zijn werkzaamheden op diverse momenten te maken met verschillende triggers die bepalend zijn voor de keuzes met betrekking tot (vervolg)stappen in de controleaanpak. De bestaande triggers kunnen hierbij worden uitgebreid met triggers aangaande cybersecurity. Afhankelijk van de antwoorden op deze ‘trigger’-vragen is het voor de accountant wel of niet noodzakelijk een gespecialiseerde IT-auditor of ethical hacker (verder) aan te haken. Bij voorkeur stelt de accountant gezamenlijk met de IT-auditor deze vragen aan de verantwoordelijke medewerker(s) uit de organisatie.

Dit zijn enkele voorbeelden van ‘trigger’-vragen die de accountant, in het gesprek met zijn klant, kan stellen om de afhankelijkheid en kwetsbaarheid met betrekking tot cyber in kaart te brengen:

- Hoe schat men de cyberdreigingen en/of risico’s voor de organisatie zelf in? Welk belang hecht men aan vertrouwelijkheid en integriteit van de gegevens in de totale keten?

- Levert of gebruikt men online services? Dit moet bezien worden vanuit de totale waardeketen (‘van zand tot klant’); een voorbeeld hiervan is dat HR-/payrolldiensten uit de cloud worden afgenomen of dat gebruik wordt gemaakt van externe asset brokers.

- Heeft men bedrijfskritische applicaties die direct aan het internet gekoppeld zijn? Heeft men internetwebsites of -portals? Deze situatie is natuurlijk overduidelijk aanwezig bij internetwinkels en online banken, maar soms is dit ook minder goed herkenbaar, zoals bij slimme meters of vrachtwagenvolgsystemen.

- Zijn er specifieke ‘kroonjuwelen’ die zeker goed beveiligd moeten zijn? Zijn er dreigingen op het gebied van bedrijfsspionage of diefstal van intellectueel eigendom? Of bestaan er risico’s ten aanzien van privacyovertredingen als gevolg van datalekken?

- Kan een cyberaanval gericht op de organisatie of businesspartners (inclusief leveranciers) leiden tot discontinuïteit van de bedrijfsvoering en/of financiële verliezen (claims)? Denk hierbij bijvoorbeeld aan de situaties die ontstonden als gevolg van de problemen bij DigiNotar.

- Zijn er recente beveiligingsincidenten geweest (die bijvoorbeeld via ORM gerapporteerd zijn)? Heeft men substantiële kosten moeten maken als gevolg van of ter voorkoming van beveiligingsincidenten?

Als op een of meer vragen een bevestigend antwoord wordt gegeven, is het noodzakelijk een verdiepingsslag op het gebied van cybersecurity c.q. cyberweerbaarheid te maken in de IT-auditaanpak. De invloed van cyber kan potentieel materieel zijn voor de financial audit. Het raakt ook het auditrisico van de controlerend accountant. Hoe zit het met de aansprakelijkheid en materialiteit? Zijn er door cyberincidenten of bestrijding van cybercrime wellicht onvoorziene financiële verplichtingen (boetes) of impairments? Hierbij kun je denken aan waardevermindering van het merk, kosten van herstel en respons of verlies van intellectueel eigendom met als gevolg dat de betreffende aandelen minder waard zijn geworden.

Enkele praktijkvoorbeelden

De (digitale) wereld is al diverse keren geconfronteerd met de gevolgen van cybercrime. Dit zijn een aantal spraakmakende voorbeelden van cybercrime uit de praktijk waarbij een organisatie van buitenaf gecompromitteerd is en interne kwetsbaarheden zijn uitgebuit:

- Sony Pictures, 24 november 2014 ([Zett14]). Een hack door de groepering Guardian of Peace op diverse interne systemen van Sony waarbij zowel (persoonlijke) data van het personeel als kopieën van te releasen films zijn buitgemaakt. Deze zouden worden gepubliceerd als Sony niet zou afzien van de release van de film The Interview.

- Target, november 2014 ([Rile13]). Target, een grote retailorganisatie, die eind 2013 een zeer groot datalek opliep van ruim 40 miljoen klant- en creditcardgegevens als gevolg van malware die op haar POS[Point Of Sale.]-terminal was geïnstalleerd. Dit heeft naast de vele negatieve publiciteit ook geleid tot een significant omzetverlies, diverse geldboetes, ontslag van een aantal bestuurders en verlies van gelden bij klanten van wie de gegevens waren misbruikt. Dit ondanks de implementatie van de nodige detectiemaatregelen, een Security Operating Center (SOC) en incident-management- en incident-responseprocessen. Maar helaas ging het bij de laatste twee fout doordat er weinig tot niets met de afgegeven signalen vanuit het SOC (in India) werd gedaan.

- DigiNotar, augustus 2011 ([Netw11]). Iets dichter bij huis, in augustus 2011, wordt bekend dat de systemen van DigiNotar (eerder dat jaar overgenomen door Vasco) al sinds juni dat jaar zijn gecompromitteerd door Iraanse hackers, die daarmee in staat zijn geweest vervalste certificaten te genereren. Het gevolg: vele overheidsinstanties, publieke ondernemingen en burgers hebben een tijdlang geen transacties kunnen uitvoeren en zijn druk geweest de vele noodzakelijke reparatieacties door te voeren.

Welke rol had de auditor bij deze voorbeelden nu kunnen spelen? Het is aan de auditor om niet alleen zekerheid te verschaffen over de reguliere ITGC, maar ook over de cyberweerbaarheid van een organisatie. Dit vraagt een andere invalshoek voor de organisatie en de auditor dan zij tot nu toe gewend zijn. Het belang van een effectieve cyberweerbaarheid is natuurlijk groter naarmate de online presence en online diensten van de organisatie groter zijn. Dit geldt voor zowel de organisatie zelf als voor haar klanten.

De (IT-)auditor moet hierop inspelen door vast te stellen of cyber(security) in voldoende mate aandacht krijgt van de organisatie. In aanvulling op de eerder vermelde triggervragen moet de auditor zich richten op aspecten die hem/haar meer inzicht geven in de cyberweerbaarheid van de organisatie. Hiertoe kan de IT-auditor een Cyber Maturity Assessment uitvoeren.

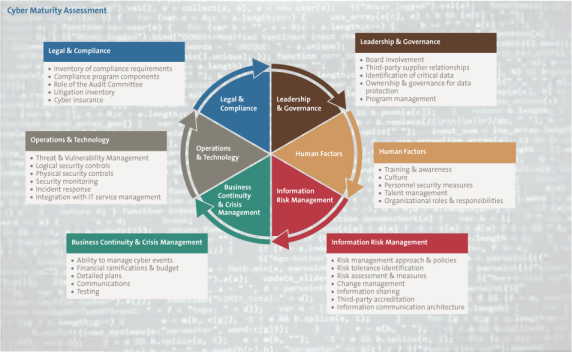

Cyber Maturity Assessment

De Cyber Maturity Assessment (CMA)-methodiek is ontwikkeld om ook in het kader van de financial audit in te zetten. De CMA-methode richt zich op zes dimensies en maakt inzichtelijk wat de volwassenheid is binnen een organisatie ten aanzien van cyberweerbaarheid. De zes dimensies zijn:

1. Leadership & Governance

In dit onderdeel wordt gekeken naar de tone-at-the-top: is het executive management zich bewust welke risico’s de organisatie loopt op het vlak van IT en staat cybersecurity specifiek op de agenda om periodiek te bespreken en te kijken naar het veranderende bedreigingenlandschap en de potentiële impact op de organisatie? En stelt het management in voldoende mate vast of de huidige maatregelen nog voldoende volwassen zijn ten opzichte van de in kaart gebrachte bedreigingen?

2. Human Factors

Bij dit aspect wordt beoordeeld wat de organisatie specifiek onderneemt op het vlak van cyberawareness en opleiding van het personeel. Enerzijds om het personeel bewust te maken van de toenemende risico’s en anderzijds om zorg te dragen dat het personeel (inclusief beheerders) in voldoende mate getraind en opgeleid is om de cyberbedreigingen te herkennen, maatregelen te implementeren om de bedreigingen tegen te gaan dan wel tijdig te kunnen acteren als het daadwerkelijk misgaat (capabilities).

3. Information Risk Management

De second line of defence (onder andere de afdelingen business control en risk management) moet zorg dragen voor het tijdig delen van informatie omtrent voorgedane incidenten of ‘near misses’. Daarnaast zullen zij moeten meedenken in het opzetten van de incident- en responsprocessen en deze periodiek moeten bekijken of deze nog effectief zijn op basis van de incidenten dan wel scenario’s. Tevens kunnen zij zorgen dat cybersecurity van meet af aan in de business- dan wel IT-strategie en securityarchitectuur wordt verankerd (‘security by design’). Kortom, wordt er proactief gedacht en gehandeld met betrekking tot cyber?

4. Business Continuity Management & Crisis Management

De invloed van cyber op de huidige business-continuity- en disaster-recoveryplannen is enorm, wanneer alle denkbare cyberscenario’s niet eerder zijn bekeken en ingevuld. Wat als een Active Directory van een organisatie is gecompromitteerd? Denkt de organisatie dan te kunnen terugvallen op de reguliere recoverysite? Daar staat immers een goede kopie, back-up of in sommige gevallen een online replicatie van diezelfde Active Directory. Ook het hebben van op cyberscenario’s gebaseerde crisismanagementprocessen en -protocollen is essentieel, want vaak is snelheid en openheid van communicatie vereist, als dit al niet verplicht is voor een specifieke sector.

5. Operations & Technology

Dit onderdeel heeft grotendeels betrekking op wat ook wel de hygiëne wordt genoemd. Zijn de huidige en reguliere IT-security- en fysieke securitymaatregelen en -processen volwassen en worden deze periodiek door het management getoetst op betrouwbare inrichting en effectieve werking? En indien er tekortkomingen zijn geconstateerd, worden deze dan binnen redelijke termijnen opgepakt en opgelost? Deze ITGC dienen te worden gezien als de minimale basis c.q. fundering voordat men over cyberweerbaarheid kan praten, zoals onderwerpen als Threat Intelligence en Vulnerability Management.

6. Legislation & Compliance

Hierbij gaat men na of de huidige risk en security governance duidelijk en op het gewenste volwassenheidsniveau is en de potentiële juridische dan wel financiële aansprakelijkheid in voldoende mate is onderkend en afgedekt. Met name de proactieve opstelling van risk management en de rest van de tweede line of defence moet bijdragen aan het tijdig signaleren van omissies of tekortkomingen teneinde het risico of de juridische exposure voor te blijven of, beter, te voorkomen.

Figuur 4. De zes dimensies van de Cyber Maturity Assessment. [Klik op de afbeelding voor een grotere afbeelding]

Impact van cybercrime op financial audit

In IT-systemen zijn diverse waarborgen (beheers- en controlemaatregelen) aangebracht om ervoor te zorgen dat de gebruikers alleen toegestane handelingen kunnen uitvoeren. Met name toegangsbeheer, functiescheiding en change management vormen hier het fundament voor. Juist dit fundament wordt door cybercriminelen omzeild: zij maken gebruik van zwakheden in de systemen en verschaffen zich zo ongeautoriseerd toegang (doorbreken van toegangsbeheer) en verhogen hun toegangsrechten buiten alle geautomatiseerde beheers- en controlemaatregelen om. Daarmee doorbreken zij de vereiste functiescheiding. Deze vormen van cybercrime kunnen de betrouwbaarheid van de financiële gegevens verlagen (lees ook: het risico op materiële fouten in de controle vergroten) zonder dat dit naar voren komt in een reguliere IT-audit of financial audit.

Welke impact heeft dit nu precies? Hiervoor is het belangrijk eerst te kijken naar welke actoren we in het kader van cybercrime onderkennen ([Herm14]):

- georganiseerde misdaad (wereldwijd en moeilijk te traceren en te vervolgen);

- overheden (cyberspionage en cyberwar);

- hacktivists (geïnspireerd door ideologieën);

- interne medewerkers (ontevredenheid over management- en/of organisatieveranderingen);

- journalisten (gericht op journalistieke primeurs).

Deze actoren hebben hierbij veelal de volgende motivaties of drijfveren:

- industriële spionage – betreffende intellectual property (bijvoorbeeld overheden en concurrenten);

- financieel gewin (bijvoorbeeld insiders en/of cybercriminelen);

- politiek gewin (bijvoorbeeld overheden, actiegroeperingen en journalisten);

- toegang tot ketenpartner (de aangevallen organisatie is slechts ‘collatoral’);

- verstoring van operationele processen (van script kiddies tot georganiseerde misdaad).

De onderstaande mogelijke gevolgen leiden tot potentiële financiële risico’s:

- verstoringen van de bedrijfsvoering door onbeschikbaarheid van systemen;

- verlies van klanten als gevolg van wereldkundig maken van een cyberattack of hack;

- verlies of ontvreemden van geld of middelen;

- represailles door toezichthouders of contractpartijen (bijvoorbeeld boetes of intrekken van licenties);

- verlies van marktaandeel en concurrentiepositie door ontvreemding van intellectual property;

Voor de financial audit maakt dit in de basis niets uit. Zolang deze verliezen correct op de balans staan, kunnen de financiële cijfers nog steeds juist zijn. Hierbij wordt ervan uitgegaan dat deze verliezen ook tijdig (binnen de auditperiode) worden gedetecteerd door de organisatie en/of accountant. Echter, het niet of niet tijdig detecteren van cyberincidenten kan leiden tot continuïteitsrisico’s voor de organisatie en een auditrisico voor de betreffende auditor (zie onder). Het IT-domein van een organisatie is tegenwoordig dermate complex en ondoorzichtig dat de meeste organisaties moeite hebben hackers buiten de deur te houden. In de praktijk blijkt het tevens lastig om te detecteren of en wanneer er sprake is van een inbraak door cybercriminelen en te bepalen wat hun motivatie is, in welke mate digitale gegevens zijn gemanipuleerd en wat de impact op de bedrijfsvoering en de financiële verslaglegging is.

De Nederlandse Beroepsorganisatie van Accountants (NBA) heeft eind 2014 in haar publieke managementletter voor banken ‘Van stabiliteit naar vertrouwen’ ([NBA14]) ook aangegeven dat de dreigingen door cybercriminaliteit uitdrukkelijk moeten worden meegenomen in werkzaamheden van de auditor aangaande de betrouwbaarheid en continuïteit van de geautomatiseerde gegevensverwerking. Opgemerkt wordt dat cybersecurity niet alleen van belang is binnen de financiële of administratieve sectoren, maar dat cybersecurity ook zeker van belang is in bijvoorbeeld de industriële sector. Voor meer informatie verwijzen we naar het artikel van Heil, Hogenboom, Waalewijn en Sprengers elders in deze Compact ([Heil15]).

Het is essentieel te beseffen dat hackers die bij een organisatie hebben ingebroken, vaak direct veel invloed kunnen uitoefenen op het functioneren van de IT-omgeving. Deze IT-omgeving is tegenwoordig vaak opgebouwd uit virtuele systemen – systemen die dus niet fysiek in een datacentrum staan. Het laat zich raden of en hoe organisaties hun IT-omgeving tijdig weer op orde krijgen zonder dat ze ondertussen in financiële en/of operationele problemen komen. Daarom is het noodzakelijk feiten te verzamelen over de werking van de cyberweerbaarheid van de organisatie.

Dreigingen met betrekking tot cyber introduceren de volgende mogelijke risico’s voor de financial audit:

- financial misstatement: verkeerde weergave van de financiële cijfers (‘onder de motorkap’ ontvreemd geld);

- assets die minder waard blijken of zijn geworden (gestolen of gelekt intellectual property);

- onverwachte boetes van toezichthouders (DNB, AFM, ACM, CBP, ECB, SEC, etc.);

- out of business door majeure disruptie van de IT-omgeving.

Samenvattend is het dus belangrijk voor de financial auditor om antwoord te krijgen op de volgende twee vragen:

- Heeft de organisatie voldoende maatregelen geïmplementeerd om cyberinbraken tijdig te kunnen detecteren en daarop te reageren? Door gebruik te maken van de eerder toegelichte Cyber Maturity Assessment kan dit worden vastgesteld.

- Wat als de organisatie al gehackt is en de integriteit van financiële gegevens mogelijk in het geding is?

In de volgende paragrafen wordt verder ingegaan op wat de auditor moet doen wanneer blijkt dat een organisatie al gehackt is.

Wat als zich een hack heeft voorgedaan?

Met de wetenschap dat elke organisatie ooit geraakt gaat worden door een cyberhack is het, zoals eerder aangegeven, van belang dat een organisatie zich proactief richt op tijdige detectie en respons. Maar de auditaanpak moet ook voorzien in het scenario dat zich een hack of ernstig cyberincident heeft voorgedaan. Hoe moet de (financial) auditor hiermee omgaan? Welke zaken moeten dan zeker gecontroleerd zijn voordat een verklaring kan worden gegeven over de getrouwheid van de jaarcijfers? In het geval van een hack of een ernstig cyberincident moet de accountant ten minste de impact op de financial reporting inclusief openbaarmaking beoordelen, alsmede de impact op de interne controle.

De accountant dient hierbij samen met de IT-auditor de volgende zaken nader te onderzoeken om te bepalen of het risico op materiële fouten in de jaarrekening is vergroot:

- Vaststellen waar de cybercriminelen zijn geweest in het IT-landschap. Welke componenten zijn (mogelijk) geraakt c.q. geïnfecteerd?

- Zijn er bepaalde application controls die niet langer meer als effectief te beschouwen zijn? En zo ja, wat moet er aanvullend nog worden gecontroleerd? Of resteert alleen nog de mogelijkheid om voor de betreffende jaarrekeningposten gegevensgericht te werk te gaan? En in hoeverre zijn de betreffende gegevens nog betrouwbaar? Is er sprake van onrechtmatige onttrekking van gelden c.q. fraude?

- Vaststellen in hoeverre intellectueel eigendom is ontvreemd of gelekt. Is er intellectueel eigendom gelekt, dan moet de potentiële waardevermindering in kaart worden gebracht. Dit kan op basis van het reviewen van het forensisch rapport en eventueel het volgen van de reactie van de markt of concurrenten.

- Vaststellen in hoeverre contractuele verplichtingen zijn geschonden en of er boetes moeten worden betaald.

- Materiële bedragen/zaken dienen te worden opgenomen in de jaarrekening en de managementletter.

Daarnaast kunnen organisaties te maken krijgen met aanzienlijke oplopende kosten en/of andere negatieve gevolgen. Hier volgen enkele voorbeelden:

- Herstelkosten, als gevolg van de aansprakelijkheid voor gestolen activa of gegevens en/of het herstellen van veroorzaakte schade aan systemen, en eventuele extra uitgaven of prikkels om klanten of andere zakelijke partners na een cyberaanval te behouden en/of schadeloos te stellen.

- Hogere kosten/uitgaven als gevolg van het verbeteren van de cyberweerbaarheid, zoals organisatorische veranderingen, de inzet van extra personeel, het inhuren van derden (deskundigen en adviseurs), het trainen van medewerkers en implementatie van detectie en response tooling.

- Verloren inkomsten als gevolg van ongeoorloofd gebruik van informatie, verduistering van activa c.q. diefstal van assets of het niet kunnen behouden of niet kunnen aantrekken van klanten na een cyberaanval. In sommige gevallen kan dit een grote negatieve impact hebben op toekomstige kasstromen en liquiditeit van de onderneming. In extreme gevallen kan dit leiden tot een faillissement van de onderneming.

- Kosten met betrekking tot juridische geschillen en/of boetes.

- Reputatieschade die het vertrouwen van de klant of investeerder nadelig beïnvloedt, hetgeen ook impact kan hebben op goodwill, handelsmerk, patenten en immateriële activa.

Wellicht moeten eerder gemaakte aannames door de accountant opnieuw bekeken of herijkt worden en er zal ook zeker onderscheid moeten worden gemaakt in de aanpak en inventarisatie van de impact van een cyberaanval afhankelijk van de vraag of de cyberaanval wel of niet voor publicatiedatum van de jaarcijfers bekend c.q. ontdekt wordt.

Voor de toekomstige controlewerkzaamheden moeten onder andere de volgende zaken met de directie van de organisatie besproken worden:

- Specifieke aspecten van de bedrijfsvoering die op basis van (interne en externe) threat-intelligence- en scenarioanalyses aanleiding geven tot verhoogde en/of materiële cyberrisico’s en mogelijk extra investeringen vergen om de cyberweerbaarheid te vergroten.

- In het geval van uitbesteding van primaire businessprocessen dient te worden vastgesteld of er materiële cyberrisico’s bij derden liggen en in welke mate deze beheerst worden en door wie. Overwogen kan worden ‘the right to audit’ uit te oefenen bij de betreffende provider.

- Het al dan niet afsluiten van een relevante (cyber)verzekering om de (financiële) gevolgschade te kunnen beperken.

Toegevoegde waarde van CMA voor de organisatie zelf

Over de toegevoegde waarde van de CMA-methodiek voor de organisatie zelf kunnen we kort en krachtig zijn: CMA maakt snel inzichtelijk op welke vlakken de volwassenheid van de cyberweerbaarheid (inclusief respons) verbeterd moet worden. Als de betreffende zwaktes goed worden opgepakt, zal dit zijn vruchten afwerpen bij een mogelijke volgende cyberaanval. Als directie of raad van bestuur krijgt men antwoorden op relevante vragen zoals deze ([Herm14]):

- Hoe heeft mijn organisatie haar cyber risk appetite en -prioriteiten bepaald?

- Hoe is mijn organisatie ingericht met betrekking tot cybersecurity?

- Investeert mijn organisatie momenteel voldoende in cybersecurity? En krijg ik waar voor mijn geld? En hoe verhoudt dit zich tot mijn peers?

- Hoe veilig en robuust is mijn organisatie momenteel? Wordt mijn organisatie nu meer of minder veilig?

- Hoe worden risico’s met betrekking tot mijn leveranciers en andere ketenpartners beheerst?

De uitkomsten van de CMA geven de organisatie inzicht en verhogen het bewustzijn ten aanzien van cybersecurity. Op basis hiervan kunnen verbeteractiviteiten worden geïnitieerd, zowel in de lijnorganisatie als door middel van projecten. Daarnaast dient de organisatie ook periodiek de bouwstenen van haar cyberweerbaarheid te bekijken en/of herijken. Het moge duidelijk zijn dat de cybercriminelen niet stilzitten en dat zij continu bezig zijn om nieuwe manieren te vinden om individuen of organisaties succesvol te kunnen blijven aanvallen. Het fenomeen ‘continuous improvement’ is zeker van toepassing voor organisaties met betrekking tot cybersecurity. Want ook voor cybersecurity geldt dat het werk nooit af is, men moet altijd alert blijven en continu blijven verbeteren om de cybercriminelen zo min mogelijk vrij spel te geven en de schade zo veel mogelijk te beperken.

Conclusie

Dat cyber de wereld om ons heen heeft veranderd mag helder zijn. De paradigmaverschuiving met betrekking tot cyberweerbaarheid in combinatie met de razendsnelle groei van cybercrime betekent voor de auditor dat hij zijn auditaanpak op onderdelen zal moeten aanpassen om nog steeds de gewenste toegevoegde waarde te kunnen leveren aan zijn klanten en tevens zijn eigen auditrisico te kunnen dragen. Met de zojuist aangedragen handvatten en door samenwerking met cyberspecialisten en de klant is dit te bereiken.

Literatuur

[Beus12] R. van Beusekom en L. Kers, Cybercrime: Richting definitie, afbakening en positionering, NOREA, 5 maart 2012.

[Heil15] R. Heil, J. Hogenboom, D. Waalewijn en M.J. Sprengers, Auditor, kijk ook naar de industriële systemen!, Compact 2015/3.

[Herm14] J. Hermans, Cyber security, een onderwerp voor aan de bestuurstafel, Compact 2014/1.

[Kasp15] Kaspersky Lab, Carbanak Apt: The Great Bank Robbery, Version 2.1, February, 2015. (Zie ook www.dutchcowboys.nl/cybercrime/grootste-bankroof-cyberbende-carbanak-steelt-1-miljard-dollar-van-100-wereldwijde-financiele-instellingen.)

[Korn09] P. Kornelisse, M. van Veen en M. Smeets, IT-beveiligingstesten als onderdeel in IT-audits, Compact 2009/4.

[NBA14] Nederlandse Beroepsorganisatie van Accountants (NBA), Van stabilisatie naar vertrouwen, publieke managementletter voor banken, december 2014 (signaal 5).

[Netw11] Networking4all, Timeline omtrent de DigiNotar hack, 7 september 2011, http://www.networking4all.com/nl/ssl+certificaten/ssl+nieuws/timeline+omtrent+de+diginotar+hack/

[Rile13] M. Riley, B. Elgin, D. Lawrence and C. Matlack, Missed Alarms and 40 Million Stolten Credit Card Numbers: How Target Blew It, Bloomberg, March 13, 2014, www.bloomberg.com/bw/articles/2014-03-13/target-missed-alarms-in-epic-hack-of-credit-card-data.

[Veri15] Verizon, 2015 Data Breach Investigations Report, 2015, www.verizonenterprise.com/DBIR/2015.

[Veth09] E. Veth, Externe assurance-regels voor het interne IT-audit beroep, EDP-Auditor, nr. 3, 2009.

[Zett14] K. Zetter, Sony got hacked hard: what we know and don’t know so far, Wired, March 12, 2014, www.wired.com/2014/12/sony-hack-what-we-know/.