Het intern monitoren en auditen van interne controles met behulp van tools is niet echt iets nieuws. Echter, door de introductie van de Sarbanes-Oxley Act in de Verenigde Staten en de code-Tabaksblat in Nederland is een groei te verwachten inzake het gebruik van geautomatiseerde tools om efficiënter en effectiever te voldoen aan wet- en regelgevingen. Dit heeft vooral te maken met de vaak nog niet geïdentificeerde overlap aan controleframeworks van de diverse regelgevingen en met de omschakeling van handmatige controls naar IT application controls. Dit laatste heeft te maken met de efficiëntiewinsten die te behalen zijn door aantoonbaar ‘in control’ te zijn.

Deze twee ontwikkelingen vormen de basis voor de noodzaak om tooling te implementeren voor ondersteuning van zowel het monitoren als het auditproces. Aan de hand van een overzicht van typen tools met kenmerken en voorbeelden wordt een praktisch maturitymodel gepresenteerd om verder inzicht te geven in de implementatie van tooling in het kader van monitoring en auditing van ERP-systemen.

Inleiding

Recente wetgevingen, zoals Sarbanes-Oxley (SOX) en de code-Tabaksblat, hebben in de afgelopen jaren een negatieve ‘hype’ veroorzaakt, doordat na het bekend worden van de nieuwe wet- en regelgeving veel bedrijven niet precies wisten wat ze ermee aan moesten. Inmiddels hebben veel bedrijven die bijvoorbeeld SOX-plichtig zijn de wet en daarmee het controleframework geïmplementeerd ([Brou03]). Ze zijn ‘compliant’, maar tegen welke prijs?

In dit artikel wordt de (toekomstige) noodzaak beschreven van het gebruik van tools voor een efficiënte en effectieve ‘in control’ monitoring en auditing. Hierbij wordt niet alleen ingegaan op tools ten behoeve van het faciliteren van het proces om te komen tot een ‘in control’-statement ([Ooms04] en [Beuc05]), maar ook op tools die op ERP-procesniveau kunnen bijdragen aan dit ‘in control’-statement. Op de eerste plaats wordt ingegaan op een tweetal ontwikkelingen die de noodzaak tot het gebruik van tools onderschrijven. Deze ontwikkelingen worden toegelicht aan de hand van een internationaal uitgevoerd onderzoek door KPMG in 2005.

Daarna wordt het begrip tooling uitgelegd aan de hand van een overzichtelijke structuur van monitoring en auditing tools. Deze tools hebben als primair doel om de stelsels van controles (de controleframeworks) te beschrijven en te monitoren. In de praktijk zien wij dat organisaties een drietal volwassenheidsniveaus doorlopen bij de ‘implementatie’ van een controleraamwerk en de toepassing daarbij van geautomatiseerde tools. Het woord ‘implementatie’ is hier opzettelijk tussen aanhalingstekens geschreven omdat het succes van het efficiënt en effectief voldoen aan ‘in control’-wetgevingen niet alleen bereikt kan worden door de keuze van een goede tool, maar ook door een praktische implementatie binnen de organisatie met een adequaat organisation change proces.

Ontwikkeling 1. De ‘control transformation’ naar preventieve applicatiecontroles

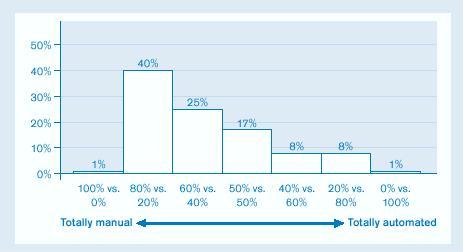

De negatieve hype van SOX van 2002-2004 is onder andere te wijten aan de hoge interne, maar vooral ook externe kosten die het ‘compliance’ worden met zich meebracht. Een survey van KPMG LLP ([KPMG05]) onder SOX-compliant organisaties geeft één van de oorzaken van deze hoge kosten aan. Uit het onderzoek blijkt namelijk dat het merendeel van de organisaties steunt op manuele, detectieve controles in het kader van hun SOX compliance statement (zie figuur 1). Bij het testen van manuele controles, in het kader van de managementassessment of selfassessment voor SOX, moet er bijvoorbeeld een selectie van meerdere testgevallen (bij dagelijkse controles minimaal dertig) worden genomen. Naast de interne organisatie moet ook de externe auditor deze uitgebreide tests uitvoeren. Dat verklaart voor een groot deel de hoge interne en externe inspanning en dus ook kosten.

Figuur 1. Veelvuldig gebruik van handmatige controles (KPMG LLP [KPMG05]).

Eén van de oplossingen is het gebruik van preventieve controles. Preventieve maatregelen hebben een sterkere invloed op de beheersing dan detectieve maatregelen omdat bij detectieve maatregelen altijd correctieve acties moeten worden genomen die bij een preventieve maatregel niet nodig zijn. Daarnaast hoeven preventieve applicatiecontroles nog slechts éénmaal getest te worden om het bestaan en de werking van de controles aan te tonen en daarmee te voldoen aan de richtlijn van de externe auditor, mits er sprake is van adequate algemene computercontroles. Als laatste heeft een applicatiecontrole een belangrijk voordeel: veel applicatiecontroles kunnen geautomatiseerd getest worden. Hierdoor kan een test van controlemaatregelen nog sneller en efficiënter worden gedaan en kan de frequentie van een dergelijke test zelfs worden opgevoerd. Het is belangrijk nog op te merken dat een automatische controle vaak nog een manuele component bevat, want automatische controles produceren uitzonderingen waaraan nog opvolging moet worden gegeven. Zowel de wens om de efficiency van de bedrijfsprocessen te verbeteren als de behoefte van organisaties aan het reduceren van kosten en energie om te voldoen aan alle wet- en regelgeving, leidt ertoe dat er een verplaatsing ontstaat van manueel detectieve controles naar automatische preventieve controles (zie figuur 2). Deze omzetting wordt ook wel de ‘control transformation’ genoemd en zal de komende jaren een grote vlucht nemen.

Figuur 2. ‘Control transformation’ (KPMG LLP [KPMG05]).

Ontwikkeling 2. De consolidatie van ‘in control’-koninkrijkjes

De niet SOX-plichtige organisaties hebben aan de zijlijn toegekeken hoe de wél SOX-plichtigen hebben gestreden om aan de wet te voldoen. Beide categorieën organisaties zijn echter beïnvloed door de SOX-wetgeving want er is een algemene ‘in control’-bewustwording teweeggebracht. Deze heeft met name ermee te maken dat organisaties hebben gemerkt dat ze pas echt ‘in control’ zijn als ze het ook kunnen vaststellen en dat toch soms een handtekening onder een ‘letter of representation’ niet voldoende bleek.

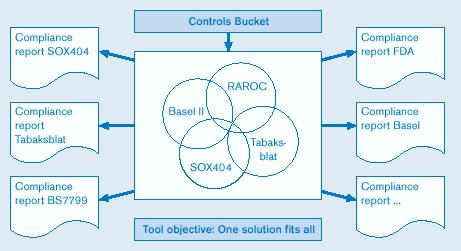

In principe is er niet veel nieuws onder de zon, want naast de SOX-wet zijn er vele andere regels waar deze en andere organisaties wel aan moeten voldoen, zoals ‘FDA: Foods and Drugs Administration’-regels, Basel II, RAROC, ISO-richtlijnen, veiligheidsvoorschriften en de code-Tabaksblat. Al deze regelgeving heeft een niet te onderschatten element dat door de SOX-bewustwording alleen maar belangrijker is geworden. De organisatie moet namelijk zelf aantonen dat de interne beheersing op voldoende niveau is. Er is een verandering van de gedachtegang opgetreden bij de ‘in control’-stakeholders van organisaties, namelijk een verandering van ‘trust me’, ‘show me’ naar ‘prove me’ ([Brou03]). Een organisatie moet volgens al deze wetten en regelgevingen met voldoende bewijsmateriaal aantonen dat zij ‘in control’ is, en de organisatorische maatregelen heeft getroffen die ervoor zorgen dat risico’s voor zowel de operatie als de betrouwbaarheid van financiële cijfers beheerst worden.

Een onderdeel van het bewijzen van de interne beheersing is het testen van controlemaatregelen. Van alle procedures, controles, systeemcontroles en dergelijke die risico’s mitigeren, moet worden aangetoond (door te testen en bewijsmateriaal te vergaren) dat ze effectief zijn. Daar komt nog bij dat dit moet worden bewezen niet alleen voor de SOX-wetgeving, maar voor alle andere beheersingsraamwerken, zoals die hierboven reeds zijn benoemd. Het resultaat is in een aantal gevallen dat er aparte activiteiten worden uitgevoerd (interne reviews, externe audits) voor gedeeltelijk overlappende frameworks. Het hergebruiken van controls voor andere controleraamwerken kan een enorme efficiencyslag opleveren bij diverse en verschillende ‘in control’-statements. In figuur 3 is dit schematisch weergegeven. Dit heeft als voordeel dat een interne of externe auditor in eerste instantie verwezen kan worden naar de overall controlsbucket, die vanuit het eigen specifieke gezichtspunt bekeken kan worden.

Figuur 3. Overlap van ‘in control’-statements.

De randvoorwaarden bij de implementatie van beide ontwikkelingen

Risk management en compliance kosten momenteel veel tijd, energie, geld en frustratie, waardoor een efficiënte aanpak noodzakelijk is. Voor organisaties die deze beide ontwikkelingen willen implementeren, zijn er twee elementaire randvoorwaarden. De eerste is de onvermijdelijke inzet van tools op verschillende onderdelen. Tools vereenvoudigen zowel het consolideren van wet- en regelgevingvereisten als het voldoen aan de verschillende documentatie-eisen voortvloeiend uit deze wet- en regelgeving. Vaak worden SOX-projecten bijvoorbeeld nog uitgevoerd met Excel. Voor het eerste jaar en voor een beperkte organisatieomvang werkt dit nog prima, maar deze manier blijkt vaak niet duurzaam voor de toekomst. Belangrijke voordelen van het gebruik van tools op het gebied van internal control monitoring zijn onder andere:

- het efficiënt en overzichtelijk documenteren en rapporteren van testwerkzaamheden (de traditionele SOX-tools);

- het overzichtelijk hergebruiken van de controls voor verschillende frameworks;

- het efficiënt automatisch testen van IT-controles zowel detectief als preventief van aard;

- het automatisch genereren van test evidence voor het testen van de effectieve werking van controls;

- het in geval van organisaties met meerdere units automatisch vaststellen bij welke organisatieonderdelen internecontrolerisico’s worden gelopen en welke derhalve meer aandacht dienen te krijgen.

De tweede randvoorwaarde is het op een juiste wijze inbedden van de controle-uitvoering binnen de bedrijfsprocessen. Momenteel worden de wet- en regelgevingverklaringen namelijk nog vaak projectmatig uitgevoerd. Om de efficiëntieslag te kunnen maken is het noodzakelijk dat het testen van de controleframeworks wordt ingebed binnen de bedrijfsprocessen. Praktisch betekent dit dat de verantwoordelijkheid voor de uitvoering van de ‘in control’-tests niet uitsluitend bij internal audit, business controller of zelfs een externe organisatie wordt belegd, maar in eerste instantie bij de procesverantwoordelijke (process owner) en bedrijfsmanager. Om dit te realiseren dient een niet te onderschatten organisational change proces te worden opgetuigd.

Buiten het feit dat organisational change belangrijk is, zal dit artikel vooral ingaan op de typen tools en een praktisch maturitymodel bij de implementatie in organisaties.

Typen tools; een praktisch overzicht

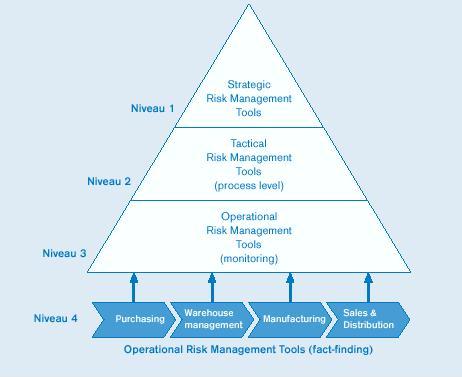

In de vorige paragraaf is gesproken over het gebruik van tools voor de ondersteuning van testwerkzaamheden van controls, maar niet alleen op het laagste niveau van de organisatie waar de dagelijkse controles worden uitgevoerd, kunnen tools ondersteunen en daarmee de effectiviteit en efficiëntie verbeteren. Een risk of control framework moet gedragen worden door de gehele organisatie en heeft daarom een weerslag op verschillende niveaus van een organisatie. Vaak wordt dit hele stelsel van frameworks daarom Enterprise Risk Management genoemd. Tools sluiten zich daarbij aan en de tools die beschikbaar zijn hebben dan ook ieder een focus op één of meer van deze organisatieniveaus (zie figuur 4). In diverse publicaties van onderzoeksorganisaties zijn evaluaties van tools beschreven ([Gart04] en [Forr05]).

Figuur 4. De typen tools binnen de organisatieniveaus.

De kenmerken en mogelijkheden die tools kunnen bieden op de verschillende niveaus zijn hieronder beschreven.

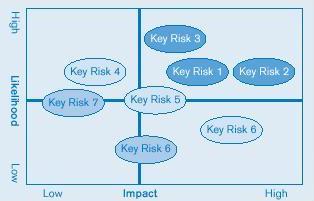

Strategic risk management (niveau 1)

Op een strategisch niveau wordt risicomanagement en -controle toegepast door het management van de organisatie. Risicomanagement en -analyse wordt door tools ondersteund om strategische risico’s (financiële, veiligheids-, operationele, etc.) te analyseren, bijvoorbeeld door gebruik te maken van de traditionele ‘ballenplaat’ (zie figuur 5). Daarnaast ondersteunen deze tools ook het bijhouden van de actielijsten die voortvloeien uit de (strategische) risicoanalyses.

Figuur 5. De strategische risico-overzichten.

Tactical risk management (niveau 2)

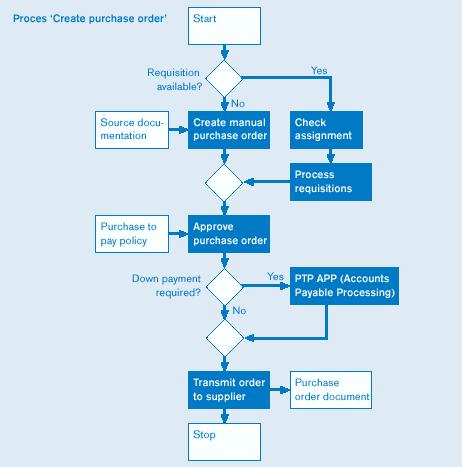

Op dit niveau in de organisatie zijn proceseigenaren en managers verantwoordelijk voor het beheersen van risico’s door het opstellen van beleid en het treffen van voldoende controles en werkende maatregelen om deze risico’s te mitigeren. Om dit te kunnen doen worden uitgebreide procesrisicoanalyses uitgevoerd om een zo compleet mogelijk beeld van alle risico’s in een proces te creëren. Hierin staan procesbeschrijvingen centraal waarin duidelijk de verantwoordelijkheden en controlemaatregelen beschreven worden. Vaak wordt dit verduidelijkt door gebruik te maken van procesflows (zie figuur 6). Op basis van een risicoanalyse op strategisch niveau en procesinzicht op tactisch niveau kan een organisatie een goede mix bepalen van de benodigde controlemaatregelen. Deze mix aan controlemaatregelen beperkt uiteindelijk het risico van een bepaald proces of een bepaalde processtap.

Figuur 6. Voorbeeld procesflow.

Hiervoor kan gebruik worden gemaakt van het CARP-model. De afkorting CARP wordt gevormd door de eerste letters van de typen maatregelen:

Customising controls

Controls gerelateerd aan de configuratie en stamdata van een informatiesysteem. Voorbeelden hiervan zijn de three-way-match instellingen, verplichte velden, toleranties, automatische boekingen, etc. van een ERP-pakket. Deze controles bieden een goede preventieve werking mits zij op de juiste manier zijn ingericht. De instellingen zijn opgeslagen in het systeem en dus kan het bestaan (het aan of uit staan van een dergelijke instelling) worden vastgesteld.

Authorisation controls

Dit zijn maatregelen die gerelateerd zijn aan de logische toegangsbeveiliging van een informatiesysteem. Bijvoorbeeld het beperken van het aantal personen aan wie het is toegestaan om een kritische financiële transactie (bijvoorbeeld betalingsrun) uit te voeren, maar ook het beperken van het aantal personen dat een functiescheidingsconflict veroorzaakt (bijvoorbeeld het wijzigen van bankgegevens van crediteuren en het uitvoeren van de betalingsrun). Gegevens gerelateerd aan de inrichting van de logische toegangsbeveiliging van een applicatie zijn verankerd in de autorisatiestructuur (profielen) van een applicatie. Deze gegevens kunnen worden gebruikt voor het maken van analyses ter beoordeling van de inrichting van logische toegangsbeveiliging.

Reporting controls

Als onderdeel van de beheersing van een proces door middel van controlemaatregelen passen gebruikers controle- en uitzonderingsrapportages toe die door het systeem worden gegenereerd. Voorbeelden hiervan zijn het periodiek bekijken van veranderingen aan bankgegevens van leveranciers, het tijdig opvolgen van de openstaande facturen werkvoorraad of facturen verstuurd maar nog niet verwerkt in het grootboek. De gebruiker interpreteert het rapport en kan indien nodig de uitzonderingen rapporteren en opvolgen.

Procedural of manuele controls

Dit zijn alle maatregelen die een handmatig karakter hebben en zij zijn een vangnet indien niet de juiste maatregelen binnen customising, authorisation of reporting controls gekozen kunnen worden. Daarnaast zullen ook bij een geautomatiseerde controle nog enkele handmatige vervolgacties moeten worden uitgevoerd indien er uitzonderingen zijn.

Operational risk management (niveau 3 en 4)

De procesbeschrijvingen die op een tactisch niveau worden gemaakt om risico’s te onderkennen, ingegeven door een risicoanalyse op strategisch niveau, hebben een dagelijkse uitwerking op het operationele niveau. Op dit niveau worden de controles en maatregelen feitelijk uitgevoerd en onderhouden. Tools op dit niveau ondersteunen bij de documentatie van controles, de registratie van de uitvoer daarvan en de registratie van de opvolging van uitzonderingen. Dit wordt veelal gedaan om verantwoording af te kunnen leggen. De controles worden uitgevoerd en de resultaten daarvan worden ingegeven in een dergelijk tool. Hierdoor kunnen opvolgingsacties worden getraceerd en kan snel een indruk worden verkregen van de status van een controle, ook wel monitoren genoemd.

Figuur 7. Voorbeeld control-statusrapportage.

Om te kunnen beoordelen of een proces beheerst wordt, dient te worden gekeken naar de werking van de gedefinieerde controlemaatregelen, ervan uitgaande dat de opgezette controlemaatregelen (opzet en bestaan) in een organisatie afdoende zijn om de risico’s af te dekken. Het vaststellen en documenteren van de werking van controlemaatregelen kan met geautomatiseerde fact-finding worden gestaafd. Met inzet van tooling kan door middel van dataminingtechnieken[Met datamining wordt bedoeld het vergaren van informatie uit een informatiebron (meestal een database) en deze informatie gebruiken voor het creëren van meta-informatie (informatie over informatie).] deze fact-finding of bewijsvoering worden gegenereerd.

Het gebruik van tools kan dus ondersteuning bieden aan een breed scala van controleactiviteiten. Tools op het strategische en tactische niveau zijn niet altijd noodzakelijk. Echter, hoe lager het niveau des te dichter zit men op de operationele activiteiten waarbij het uitvoeren van controlemaatregelen werkelijk veel tijd in beslag kan nemen. In zo’n situatie kunnen de kosten flink oplopen en om dat te beperken kan tooling een uitkomst bieden.

Daarnaast kunnen gegevens over de effectieve werking van individuele controles (op het operationele niveau) geaggregeerd worden en daarmee een indicatie geven van de totale effectieve beheersing van een proces (het tactische niveau).

ERP-monitoring in de praktijk

Controlemaatregelen zijn geïntegreerd in de bedrijfsprocessen. In eerste instantie zullen dit procedurele controles zijn waarbij veel gebruik wordt gemaakt van rapportages die uit het systeem komen en wat minder configuratiecontroles. Een belangrijk deel van de controlemaatregelen maakt dan ook gebruik van systeemrapportages, zoals openstaande facturen, openstaande inkooporders of overzichten waarop alle geleverde goederen vermeld zijn waaraan geen inkooporder ten grondslag ligt.

Voor veel van dergelijke rapportages maakt diegene die de controle uitvoert gebruik van impliciete normen. Zo zal een inkoper bij het bekijken van een rapport met daarop alle openstaande inkooporders geneigd zijn alleen naar die inkooporders te kijken waarvan de verwachte leverdatum al meer dan één of twee weken is verstreken. Door deze impliciete normen te verwerken in een tool dat ondersteuning biedt aan fact-finding, is het mogelijk een filter te creëren en op het operationele niveau te ondersteunen bij het rapporteren en doen opvolgen van uitzonderingen. De gebruiker hoeft daarvoor dan ook niet meer in een systeem te duiken en heeft door middel van een ‘in control’-dashboard direct zicht op welke controlemaatregelen die onder zijn verantwoordelijkheden vallen, opvolging vereisen. Het aggregeren van deze aantallen naar subprocessen en hoofdprocessen tot afdelingen levert ook het management op de hogere niveaus in de organisatie direct informatie over de beheersing van een proces.

De mate van beheersing van een proces wordt meetbaar door deze fact-finding gegevens in historisch perspectief te plaatsen en het verloop daarvan in acht te nemen. Door gebruik te maken van tools op het operationele niveau met daarbij ondersteuning van fact-finding is het mogelijk het aantal uitzonderingen terug te dringen en stabiel te houden.

Kader 1. Voorbeeld van geautomatiseerd monitoren.

Een ERP-pakket maakt gebruik van een logische voorraad bij het uitvoeren van een Materials Requirements Planning. De logische voorraad bestaat uit de fysieke voorraad inclusief de eventueel nog te ontvangen goederen (op basis van openstaande inkooporders). Het mag duidelijk zijn dat wanneer de verwachte leverdatum van een inkooporder ruimschoots is overschreden, het minder verstandig is te verwachten dat deze nog tijdig geleverd gaat worden. De met de bewuste inkooporder bestelde goederen zouden dus niet bij de logische voorraad moeten worden opgeteld, anders zou de MRP-run voor die materialen geen nieuwe aanvraag-tot-bestellingen genereren, hetgeen resulteert in het niet tijdig voorradig zijn van materialen voor de productie, met alle gevolgen van dien. Een manier om dit op te lossen is het tijdig beoordelen van openstaande inkooporders en daarbij letten op de verwachte leverdatum. Als een organisatie gebruikmaakt van een geautomatiseerd tool dat de verantwoordelijke personen pusht (door e-mails o.i.d.) opvolging te geven aan die inkooporders waarvan de verwachte leverdatum een norm heeft overschreden, kan het leveringsproces op een strenge manier worden bewaakt en zullen de frequentie waarin het voorkomt dat een inkooporder lang openstaat en de duur van openstaan van een inkooporder verminderen.

Voor veel meer processen in een organisatie is het mogelijk voorbeelden te geven zoals bovenstaand, waarin een tool duidelijk toegevoegde waarde kan leveren op het gebied van procesbeheersing. Tevens geeft dit voorbeeld ook direct de overlap tussen de eerdergenoemde beheersingsraamwerken en het belang van een organisatie voor effectieve procesbeheersing weer. In het kader van SOX zal een organisatie op basis van openstaande inkooporders haar verplichtingen op een juiste manier moeten registreren en bewaken en waar nodig daarvoor voorzieningen moeten treffen. Vanuit het organisatieperspectief is het niet wenselijk dat de productie stilligt door een tekort aan een bepaald materiaal.

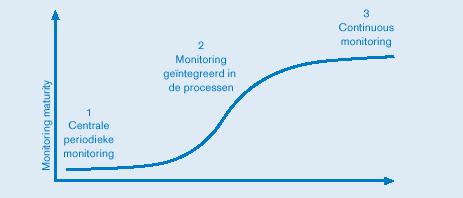

Maturityniveaus in de organisatie voor tools op operationeel niveau

Het geautomatiseerd testen, monitoren en opvolgen van uitzonderingen is een hele aanpassing voor een organisatie en is ook niet iets wat in een korte tijd geïmplementeerd kan worden. Een organisatie moet erop voorbereid zijn. Een basiscontroleraamwerk moet bestaan en de medewerkers moeten ‘aware’ zijn van wat controle is en waartoe zij dient. Een organisatie die de basis niet op orde heeft kan niet de overstap maken naar geautomatiseerde controles en dus geautomatiseerd testen. Er is een groeipad dat doorlopen zou kunnen worden (zie figuur 8). Het groeipad bestaat uit de volgende maturityniveaus:

Periodieke centrale reporting

De organisatie heeft een controleraamwerk en weet welke controleactiviteiten moeten worden uitgevoerd. Deze worden periodiek uitgevoerd door een centraal team, vaak nog met behulp van Excel. Periodiek onderzoek naar doorbrekingen van functiescheidingen en het draaien en opvolgen van rapportages zijn daar voorbeelden van.

Voorwaarde om deze fase te starten is de beschikbaarheid van een control framework met geïdentificeerde key processen, key risico’s en key controls.

Monitoringintegratie in processen

De volgende stap is het overschakelen van deze periodieke centrale controleactiviteiten naar de bedrijfsprocessen zelf. De controleactiviteiten en -momenten worden verankerd in de dagelijkse processen en maken deel uit van de werkinstructies. Medewerkers voeren de controles uit en volgen de uitzonderingen van de rapportages op. In principe is de organisatie ‘in control’.

Voorwaarde om deze fase te starten is de beschikbaarheid van beschreven process flows, inclusief de key controls en een centraal rapportagetool om de verantwoording van de controleactiviteiten vast te leggen en te rapporteren.

Continuous monitoring

De controleactiviteiten die in de processen verankerd zijn, worden naar een hoger niveau getild en de uitvoering hiervan wordt vastgelegd in een operational risk management tool waardoor het management in staat is direct inzage te krijgen in het reilen en zeilen van de organisatie. De tweede stap hierin is het automatisch voeden van deze applicatie door middel van fact-finding. De status van de controles wordt al direct in de applicatie geladen en de gebruiker geeft daar opvolging aan. In wezen is er een continue automatische controle.

Voorwaarde om deze fase te starten is de beschikbaarheid van een continuous monitoring tool en geïdentificeerde key application controls voor de monitoring.

Figuur 8. Monitoring maturitymodel.

Op dit moment zitten sommige organisaties op niveau 1, waarbij een deel al vergevorderd is in de overstap naar niveau 2. Zoals al eerder aangehaald, moet een organisatie groeien in haar volwassenheid alvorens het volgende niveau bereikt kan worden.

Impact op de externe audit

In welke fase een organisatie ook zit, het zelf ‘in control’ zijn kunnen aantonen op basis van fact-finding uit de systemen is een erg krachtig intern controlemiddel, dat zeker invloed heeft op de externe audit.

In 2002 al is geschreven over de invloed van ‘in control dashboards’ op de audit ([Brou02]). Hierin werd ook al geconcludeerd dat de implementatie van een ‘in control dashboard’ de sterkste vorm van interne controle is, waarbij de organisatie de werking van haar interne controle daadwerkelijk kan aantonen aan het externe auditteam tijdens de interim-controle.

Na de komst van SOX en Tabaksblat is wel het awareness voor interne controle in een stroomversnelling gekomen, maar is er door de forse inspanning gericht op SOX vooral focus geweest op de handmatige controls zoals reeds beschreven. De twee beschreven ontwikkelingen en dus de implementatie van tools zullen echter de komende jaren een grote vlucht nemen binnen organisaties. De vraag wordt dan automatisch: zullen de auditfirma’s gebruikmaken van door de organisatie geïmplementeerde tools of eigen tools gaan inzetten voor hun controle ([Brou06])? Het is in ieder geval ondenkbaar dat de auditfirma’s om de systemen heen controleren indien de organisatie een dergelijk internecontrolesysteem heeft opgetuigd.

Conclusie

De beschreven ontwikkelingen en mogelijke besparingen hebben aangetoond dat tool-based monitoring en auditing van ERP-systemen echt geen hebbeding meer is. Indien organisaties de efficiëntieslag willen winnen en ‘in control’-statement duurzaam willen implementeren, kan niet meer om tools heen worden gegaan. De keuze welke niveaus de tools dienen af te dekken in de organisaties is wel nog van belang. De meeste toegevoegde waarde en kostenbesparingen kunnen worden behaald met tools op het operationele niveau, maar deze vergen naast een uitdagende technische en functionele implementatie ook nog een organisatorische.

Literatuur

[Beuc05] Drs. R.J.J. van den Beucken, drs. P.P.M.G.G. Brouwers RE RA en M.W. Littel RA, Tabaksblat: van code naar ‘in control’ in de praktijk, Compact 2005/2.

[Brou02] Drs. P.P.M.G.G. Brouwers RE RA, Ontwikkelingen met betrekking tot ‘in control dashboards’ en de invloed op auditing, Compact 2002/4.

[Brou03] Drs. P.P.M.G.G. Brouwers RE RA en drs. ing. A.M. Meuldijk RE, SOX404-implementatie in de praktijk: het proces van ‘trust me’ naar ‘prove me’, Compact 2003/3.

[Brou05] Drs. P.P.M.G.G. Brouwers RE RA, Tool-based monitoring van ERP-systemen, Excerpta NOREA/VERA-congres 23 en 24 november 2005.

[Brou06] Drs. P.P.M.G.G. Brouwers RE RA, De toekomst is nu, De Accountant, april 2005.

[Forr05] The Forrester Wave™: Sarbanes-Oxley Compliance Software, Q1 2005, 7 april 2005.

[Gart04] MarketScope: Compliance Management Software, 10 december 2004.

[KPMG05] Sarbanes-Oxley 404 Poll Study, KPMG LLP, maart 2005.

[Liss05] Drs. ing. A.T. J. Lissone, Sarbanes-Oxley Section 404, Reducing the cost of compliance with tools, 2005.

[Ooms04] Mw. drs. M. Ooms-Pieper RE en mw. ir. R.M.L. Degens, SOX404 business and tool alignment, Compact 2004/4.