In dit artikel wordt de werkwijze uiteengezet voor het vaststellen van de relevante ICT in het kader van SOX. Het is aan de ICT-auditor om vast te stellen of deze ICT zwakheden bevat betreffende het ontwerp of de werking, waardoor zogenaamde deficiënties met de accountant dienen te worden afgestemd.

Inleiding

Veel bedrijven hebben de afgelopen twee jaar geïnvesteerd in het documenteren en implementeren van Internal Controls over Financial Reporting (ICOFR), in verband met de Sarbanes-Oxley Act (SOX). De ICOFR betreffen beheersingsmaatregelen die de integriteit van de externe financiële verslaggeving waarborgen.

Eén van de uitdagingen van SOX is het vaststellen van de maatregelen die relevant zijn in het kader van ICOFR, hetgeen ook wel scoping wordt genoemd. Voor ICT in het bijzonder blijkt scoping als complex te worden ervaren. Hiervoor is een aantal oorzaken aan te wijzen:

- het ontbreken van concrete theorie achter de wet- en regelgeving waarin de relatie tussen ICOFR en beheersing van ICT eenduidig wordt aangegeven;

- de onder verschillende personen verdeelde kennis betreffende de samenhang tussen processen, applicaties en ICT, evenals de aan deze objecten verbonden risico’s;

- de complexe relatie tussen de betrouwbaarheid van de financiële verslaggeving en ICT-maatregelen.

In dit artikel wordt een aanpak behandeld voor de scoping van de voor financiële verslaggeving relevante ICT-maatregelen, met inachtneming van publieke standaarden én de KPMG-werkmethoden die in de auditpraktijk zijn ontwikkeld.

Relevante wet- en regelgeving

De Amerikaanse beursautoriteit SEC (Security & Exchange Committee) heeft met de invoering van SOX een speciaal orgaan in het leven geroepen dat is belast met het opstellen van auditstandaarden en het zorg dragen voor de naleving van de auditstandaarden: de Public Company Accounting Oversight Board (PCAOB).

De PCAOB heeft met Auditing Standard 2 aangegeven op welke wijze de kwaliteit van Internal Controls over Financial Reporting (ICOFR) dient te worden beoordeeld. De standaard betreft een nadere uitwerking van de eisen uit de SOX404-wetgeving en bevat voorschriften die door externe auditors dienen te worden nageleefd.

In de PCAOB Standard 2 wordt specifiek ingegaan op de scoping van ICT voor SOX:

- Artikel 40: ‘the auditor should determine whether management has addressed the following elements: … controls, including information technology general controls, on which other controls are dependent. …’

- Artikel 50: ‘… information technology general controls over program development, program changes, computer operations, and access to programs and data help ensure that specific controls over the processing of transactions are operating effectively. …’

Afbakening van de relevante ICT

De scoping van de relevante ICT betreft twee activiteiten:

- het vaststellen van de key applicaties;

- het vaststellen van de aan key applicaties gerelateerde ICT.

Vaststellen key applicaties

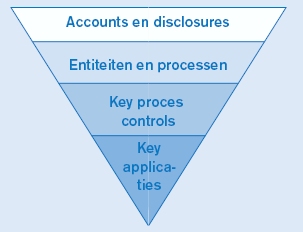

De scoping vangt aan met een (strategische) analyse van de organisatie als geheel. Dit betreft onder andere de analyse van de mate van homogeniteit van organisatieonderdelen en de mate van (de)centralisatie, kritieke bedrijfsprocessen en externe en interne factoren ([Brou03]). Deze analyse resulteert in een overzicht van de relevante entiteiten en processen.

Voor de relevante processen worden de key proces controls gedefinieerd, die in samenhang de integriteit van financial reporting waarborgen.

De key proces controls zijn een mix van preventieve en detectieve maatregelen, samengesteld op basis van een risicoanalyse. De key proces controls waarborgen met een redelijke mate van zekerheid dat fouten worden voorkomen en/of (tijdig) worden gedetecteerd en gecorrigeerd. De key proces controls vallen uiteen in handmatige controls en applicatie controls.

Via de key applicatie controls worden de key applicaties geïdentificeerd. Hiertoe wordt vastgesteld welke (delen van) applicaties de key applicatie controls bevatten. Vervolgens wordt het samenstel van handmatige en applicatie controls geëvalueerd, rekening houdende met de gewenste mix van preventieve en detectieve maatregelen. Als gevolg hiervan kunnen mogelijk applicaties worden uitgesloten van de resulterende scope, als na evaluatie blijkt dat slechts in beperkte mate op een applicatie wordt gesteund in relatie tot key proces controls.

De key applicaties kunnen zowel financiële als operationele systemen betreffen.

Figuur 1. Stappen bij het vaststellen van de key applicaties.

Vaststellen van aan key applicaties gerelateerde ICT

De aan key applicaties gerelateerde ICT-componenten worden vastgesteld door het analyseren van de impact die ICT-componenten hebben, zowel op de integriteit van de dataverwerking door key applicaties, als op de integriteit van de door deze key applicaties bewerkte en opgeslagen data.

De ICT kan in een aantal groepen worden verdeeld:

- Primaire ICT: de toegepaste ICT op het pad vanaf de werkplek van de gebruiker tot en met de opslag van de data, waarmee een specifieke applicatie wordt ondersteund.

- Secundaire ICT: de ICT die niet direct kan worden toegerekend aan het pad van de gebruiker tot de data, maar wel noodzakelijk is voor het functioneren van de applicatie. Dit is het deel van de ICT dat niet voor een specifieke applicatie aanwezig is, maar dat voor meerdere applicaties wordt toegepast (bijvoorbeeld het interne netwerk). Deze generieke ICT wordt ook wel aangeduid als ICT-infrastructuur.

- Tertiaire ICT: de ICT die de naleving van maatregelen controleert betreffende de primaire en de secundaire ICT, door het controleren van systeeminstellingen en het controleren van optredende gebeurtenissen. De tertiaire ICT is van belang, juist omdat vanuit de PCAOB wordt gevraagd om testing of operating effectiveness. Hiertoe dient een organisatie zelf de naleving van ICT-maatregelen te controleren.

Vaststellen primaire ICT

Op het logische toegangspad van de gebruiker tot de data bevinden zich de volgende primaire ICT-componenten die voor een applicatie specifiek zijn ingericht:

- applicatie;

- database/DBMS;

- besturingssysteem.

Het waarborgen van de naleving van functiescheidingen vereist dat beveiliging op alle lagen van de ICT is gewaarborgd ([Bink05]).

In kader 1 wordt een voorbeeld gegeven van het logische pad voor een gebruiker die SAP R/3 benadert.

Kader 1. Voorbeeld van logisch toegangspad.

Pc > Applicatie client > Applicatie server > Database server

Een eindgebruiker logt aan op een Windows-pc, start de grafische schil van de client-serverapplicatie (SAPGUI) en logt aan met een persoonlijk account naar de SAP-applicatie op de server. De toegang tot applicatiegegevens wordt geregeld via de autorisaties binnen de SAP R/3-applicatie. Vervolgens zal de SAP R/3-applicatie ‘namens’ de gebruiker de database benaderen. De gebruiker heeft hierdoor niet een directe toegang tot de database.

Dit logische toegangspad gaat alleen uit van het gewenste logische toegangspad. Ook is het mogelijk dat een gebruiker een ander pad volgt. Mogelijk kan de gebruiker de database direct benaderen, buiten de SAP-applicatie om, gebruikmakend van een toegangspad buiten Windows en/of SAP om.

Alle mogelijke logische toegangspaden dienen te worden onderzocht om er zeker van te zijn dat in voldoende mate gesteund kan worden op de primaire ICT, teneinde de vanuit de key controls vereiste functiescheidingen af te dwingen.

Vaststellen secundaire ICT

Secundaire ICT betreft de ICT die niet direct kan worden toegerekend aan het pad van de gebruiker tot de data (zie kader 2). Dit is het deel van de ICT dat niet voor een specifieke applicatie aanwezig is, maar dat voor meerdere applicaties wordt toegepast (bijvoorbeeld het interne netwerk). De generieke ICT wordt ook wel aangeduid als ICT-infrastructuur.

Kader 2. Secundaire ICT.

Beveiligingsstandaarden

Aangaande ICT wordt verwacht dat de organisatie inrichtingseisen (security baselines) heeft gedefinieerd. Hiermee kan worden gewaarborgd dat ICT-componenten uniform en op een bewust overwogen beveiligingsniveau worden ingericht. Het opstellen van security baselines is een omvangrijke activiteit. Organisaties dienen een samenhangend stelsel van baselines te hebben, dat als basis dient voor een veilige ICT.

Indien een organisatie geen beveiligingsstandaarden zou toepassen, dan zou elke ICT-component ad hoc dienen te worden ingeregeld, waardoor borging van de beveiliging op elk van de ICT-componenten niet meer zou zijn te realiseren.

Intern netwerk, interne netwerkscheidingen, externe netwerkkoppelingen

Binnen interne netwerken wordt er veelal van uitgegaan dat ICT-componenten zich binnen het interne netwerk bevinden. Bijgevolg worden minder stringente beveiligingseisen gesteld aan de beveiliging van een ICT-component in een intern netwerk, dan wanneer een ICT-component aan een extern netwerk zoals internet zou zijn gekoppeld. Wij achten het dan ook veelal van belang de beheersing van externe koppelingen evenals de feitelijke implementatie van deze koppelingen binnen de scope van SOX te plaatsen.

Interne netwerkscheidingen zijn eveneens van belang, bijvoorbeeld tussen een datacentrum en het interne netwerk waarop de gebruikers zich bevinden.

Ook is het van belang gescheiden omgevingen te hebben voor ontwikkeling, testen en productie, om te voorkomen dat programmatuur en gegevens ongewenst tussen deze omgevingen worden uitgewisseld, waardoor de integriteit van programmatuur en gegevens kan worden geschaad.

Werkplekcomputers

Via pc’s kunnen gebruikers zich onder het pc-besturingssysteem authenticeren en kunnen onder andere transacties worden ingevoerd. Als de pc door een ongeautoriseerde gebruiker kan worden overgenomen, dan is het voor deze ongeautoriseerde gebruiker mogelijk transacties te wijzigen. Het is dan ook van belang dat pc’s afdoende zijn beveiligd.

Voorbeelden van maatregelen op een pc zijn: authenticatievoorzieningen met gebruik van tokens, voorzieningen tegen het ongeautoriseerd wijzigen van applicaties (beveiligde implementatie van het besturingssysteem), en de implementatie van een personal firewall en anti-virusprogrammatuur.

Identificatie-, authenticatie- en autorisatieservices

Een computernetwerk beschikt over een aantal ogenschijnlijk onzichtbare services die zeer veel worden gebruikt. Denk hierbij onder andere aan DNS-servers waarmee de conversie tussen computernamen en -nummers plaatsvindt, evenals Radius-servers waarmee gebruikers worden geauthenticeerd.

Uit efficiëntieoverwegingen en vanuit de behoefte aantoonbaar ‘in control’ te zijn, benutten applicaties steeds meer centraal aanwezige identificatie-, authenticatie- en autorisatieservices.

Als dergelijke services niet zouden worden meegenomen binnen de scope van SOX, dan is het veelal niet mogelijk activiteiten te herleiden tot unieke personen.

Programmeereisen

Met programmeereisen kunnen ontwikkelaars worden ondersteund bij het voorkomen van het introduceren van zwakheden in de programmacode, die kunnen leiden tot ongeautoriseerde toegang tot gegevens, evenals onjuiste of onvolledige verwerking van gegevens ([OWAS]).

Checksumcontrole

Om aantoonbaar ‘in control’ te zijn, kan de juiste verwerking van wijzigingen worden gecontroleerd door het verrichten van deelwaarnemingen. Hiermee kan echter niet de volledigheid van de daadwerkelijk uitgevoerde wijzigingen in kaart worden gebracht. Met behulp van bijvoorbeeld checksums zou wel kunnen worden gecontroleerd dat alleen geautoriseerde wijzigingen zijn uitgevoerd. Een checksum is een code die uniek is voor een set van data of een programma, en die wordt bepaald door een dusdanige berekening uit te voeren op de binaire informatie van een set van data of een programma, dat een wijziging aantoonbaar resulteert in een andere checksum.

Hulpmiddelen voor release- en versiebeheer

Organisaties maken tegenwoordig veelal gebruik van hulpmiddelen voor het beheren van verschillende versies van programmatuur, evenals voor het wijzigen van versies van programmatuur, van de ontwikkel- naar de test-, en van de test- naar de productieomgeving. Om de integriteit van programmatuur te waarborgen is het dan ook van belang deze hulpmiddelen als onderdeel van de scope van SOX te zien.

Beheeromgeving en -netwerk

ICT-componenten werden in het verleden veelal via een lokaal aanwezige terminal beheerd. Tegenwoordig vinden de beheeractiviteiten van beheerders echter veelal plaats via een netwerkverbinding. De netwerkverbinding kan lopen via het reguliere interne netwerk (in-band) en via een speciaal beheernetwerk (out-of-band).

Beheerders benaderen de ICT-componenten steeds vaker niet direct vanaf de eigen werkplek via het interne netwerk, maar in-band vanaf de eigen werkplek naar een zogenaamde stepping stone (een beheerplatform), waarop wordt ingelogd en vervolgens wordt doorgelogd naar het te beheren object.

Het is van belang de beheeromgeving en het beheernetwerk als onderdeel van de scope van SOX te definiëren, als voor de beveiliging van de applicaties en gegevens wordt gesteund op de beveiliging van de beheeromgeving en het beheernetwerk.

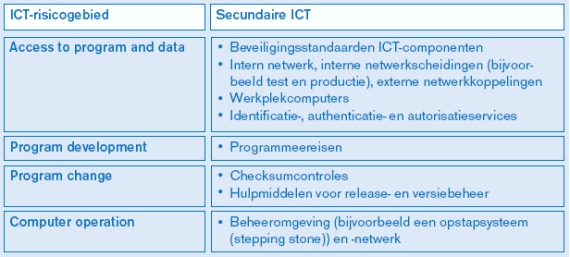

Verscheidene ICT-risicogebieden kunnen worden onderkend, die een wezenlijke invloed hebben op de beveiliging van het pad van de gebruiker naar de data, en die secundaire ICT betreffen (zie tabel 1).

Tabel 1. Risicogebieden met betrekking tot secundaire ICT.

Vrijwel alle organisaties beschikken over secundaire ICT. Voor SOX zullen deze organisaties moeten vaststellen of een (beveiligings)deficiëntie betreffende de secundaire ICT-component een relevante impact kan hebben op de primaire ICT. Indien hiervan sprake is, dan dient die secundaire ICT-component te worden opgenomen in de SOX-scope.

Vaststellen tertiaire ICT

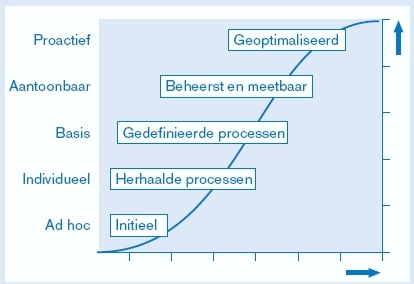

Voor compliance aan SOX 404 is het van belang dat de organisatie aantoonbaar ‘in control’ is. Dit niveau van control is in figuur 2 in perspectief geplaatst.

Figuur 2. Volwassenheid van maatregelen.

Als de ICT aantoonbaar ‘in control’ is, dan bestaat een stelsel van preventieve en detectieve ICT-maatregelen ([Korn04]). De ICT-maatregelen die key proces controls wezenlijk ondersteunen, dienen dan te worden gecontroleerd op naleving. Denk bijvoorbeeld aan controle van primaire en secundaire ICT-componenten betreffende de implementatie van security baselines voor besturingssystemen en de wijze van inloggen door beheerders op ICT-componenten.

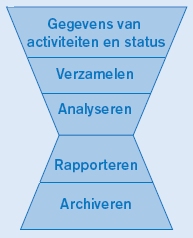

De monitoring van de ICT omvat de controle en rapportage inzake de geïmplementeerde parameters voor relevante ICT-componenten (bijvoorbeeld beveiligingsparameters binnen applicaties, middleware, databasemanagementsystemen, besturingssystemen en netwerkcomponenten). Uit alle ICT-componenten kan data worden geëxtraheerd, zowel betreffende de optredende gebeurtenissen (logging) als voor wat betreft de status (bijvoorbeeld mate van compliance aan een beveiligingsstandaard).

De gegevens betreffende optredende gebeurtenissen en statussen kunnen worden verzameld, geanalyseerd, gerapporteerd en gearchiveerd.

Intussen hebben veel bedrijven onderkend dat het integraal en systematisch verwerken van dergelijke monitoringgegevens een structurele aanpak vraagt. Het is niet afdoende onafhankelijk van de te stellen eisen aan de ICT, logging te activeren en de status van ICT-componenten te meten.

Monitoring dient plaats te vinden op basis van de aan ICT gestelde eisen. Voor elk van de vastgestelde eisen moet worden bepaald of en zo ja, op welke wijze monitoring kan plaatsvinden.

Rekening houdende met het grote volume aan monitoringgegevens dat hiermee wordt verzameld, is het tevens van belang hulpmiddelen in te zetten om informatie bij de bron (de ICT-componenten) te verzamelen en voorzover mogelijk centraal te verwerken. Tot slot moet worden overwogen gedurende welke periode logging dient plaats te vinden.

Figuur 3. Verwerking van logging.

Tot slot

De scoping van ICT begint bij het vaststellen van de key proces controls inclusief de key applicatie controls. Via de key applicatie controls worden de key applicaties bepaald. Vervolgens wordt nagegaan welke ICT een relevante impact heeft op de data en programmatuur van key applicaties.

Bij de selectie van de voor SOX relevante ICT dient in de eerste plaats te worden uitgegaan van de primaire ICT, de ICT op het pad van de gebruiker tot de data die een bedrijfsfunctie automatiseert.

Daarnaast dient secundaire ICT expliciet te worden opgenomen binnen de scope van SOX, als deze een relevante impact heeft op de primaire ICT en daarmee op key applicaties.

Tevens dient tertiaire ICT (monitoring) te worden opgenomen binnen de scope. Het inrichten van monitoring van de ICT vraagt allereerst om een bewuste visie ten aanzien van de principes volgens welke monitoring dient plaats te vinden: betreffende welke eisen dient controle op naleving van ICT-maatregelen plaats te vinden, voor welke systemen dient de naleving te worden gecontroleerd, op welke wijze dient de ICT te worden aangepast om monitoring van diezelfde ICT te waarborgen?

Als bij een audit in het kader van SOX 404 blijkt dat ICT-component controls niet adequaat zijn, dan moet op basis van een risicoanalyse de impact van een ICT-deficiëntie worden vertaald naar het effect op gerelateerde key proces controls van een organisatie. Besef hierbij dat primaire ICT veelal betrekking heeft op één of slechts enkele key applicatie controls, terwijl secundaire en tertiaire ICT betrekking hebben op (vrijwel) alle key applicatie controls.

Literatuur

[Bink05] Ing. L. Binken en A.A. van Dijke, Beoordeling van de beveiliging van Oracle-databases, Compact 2005/3.

[Brou03] Drs. P.P.M.G.G. Brouwers RE RA en drs. ing. A.M. Meuldijk RE, SOX 404-implementatie in de praktijk: het proces van ‘trust me’ naar ‘prove me’, Compact 2003/3.

[Korn04] Ir. P. Kornelisse RE CISA, Security monitoring – De IT-infrastructuur aantoonbaar in control, de EDP-auditor, nr. 4, 2004.

[OWAS] OWASP, www.owasp.org.

[PCAO04] PCAOB, Standard 2, PCAOB, 2004.