Tot nu toe wordt vooral veel over de Sarbanes-Oxley regelgeving geschreven en gesproken. Maar zodra wordt nagedacht over de vertaling van de regelgeving naar de praktijk en de wijze waarop een structureel effectief stelsel van interne beheersingsmaatregelen dient te worden geïmplementeerd, ontstaan nog veel vragen. In dit artikel wordt ingegaan op de praktijk van de SOX 404-implementatie. Over de vraagstukken, de randvoorwaarden, de keuzen, de aanpak en de hulpmiddelen.

Inleiding

In het artikel van Van Kuijck en Bogtstra in deze Compact is uiteengezet wat met name de SOX 302- en 404-regelgeving behelst. In dit artikel wordt verder ingegaan op de praktische implementatie van SOX 404. SOX 404 gaat over de structurele verantwoording van het management over de interne controle met betrekking tot de ‘financial statements’, wat tevens expliciet bewezen moet kunnen worden aan de buitenwereld via een verklaring van de onafhankelijk accountant. Hierin zit nu net het praktische ‘probleem’ van de 404-verklaring. Veel organisaties zijn immers al langer bezig met het periodiek verstrekken van ‘letters of representation’ of ‘statement on business controls’-verklaringen door leidinggevenden. In veel gevallen is dan weliswaar een algemeen raamwerk aanwezig waaraan wordt gerefereerd, maar ontbreekt vaak een mechanisme waarmee de leidinggevende structureel kan vaststellen dat inderdaad binnen de business group/divisie/unit wordt gewerkt conform dit raamwerk. Om in accountantstermen te spreken: de opzet is aanwezig, maar het ontbreekt aan een mechanisme waarmee structureel bestaan en werking worden vastgesteld, dat vervolgens ook nog eens door een accountant wordt geattesteerd. Juist ten aanzien van het structureel kunnen aantonen van het bestaan en de werking is SOX 404 afwijkend te noemen.

Ook de Nederlandse Concept Code Corporate Governance stipt dit thema op onderdelen aan: er moet een goed intern risicobeheersings- en controlesysteem zijn, het bestuur moet een onderbouwde verklaring over de adequate werking daarvan opstellen, en moet het thema met de commissarissen bespreken. Duidelijke handvatten ontbreken echter. Zo is bijvoorbeeld niet duidelijk aan welke normen/standaarden, zoals het in de Verenigde Staten gebruikte COSO-framwork, de interne controle moet worden getoetst. Ook worden geen aanwijzingen gegeven hoe het management moet vaststellen of de interne controle en beheersing op een adequaat niveau is. SOX 404 vereist daarentegen expliciet dat het stelsel van interne beheersing van de financiële verantwoordingsinformatie aantoonbaar effectief dient te zijn. Dit is het verschil tussen ‘trust me’ en ‘prove me’.

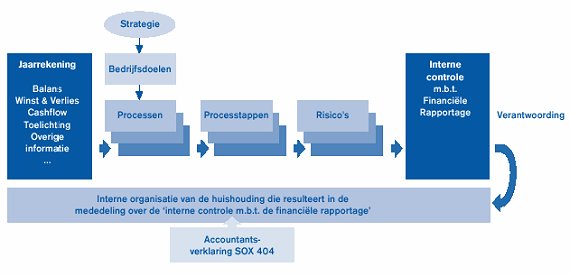

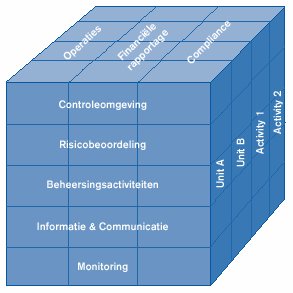

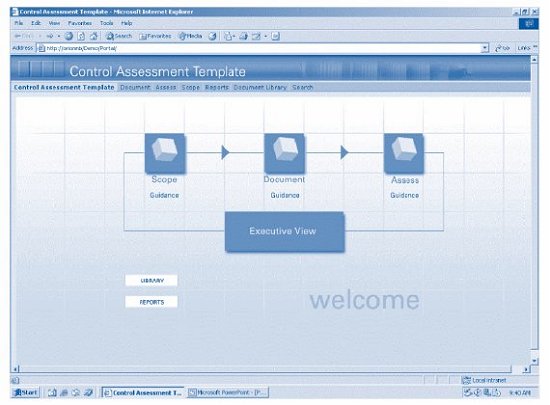

SOX 404 betekent in de praktijk dat het management dient te beschikken over een internecontrolestructuur die voldoet aan specifieke eisen. Zo moet bij een SOX 404-implementatie rekening worden gehouden met het feit dat de scope van de implementatie direct moet zijn gekoppeld aan de financiële verantwoording (gedocumenteerde relatie tussen jaarrekening en processen (figuur 1)). Tevens vereist SOX 404 dat de internecontroleactiviteiten worden gedocumenteerd en voldoen aan een algemeen geaccepteerd normenkader, bijvoorbeeld het COSO-raamwerk (figuur 3). Daarnaast dient periodiek de werking van de internecontroleactiviteiten te worden vastgesteld door het management en dient daarover structureel verantwoording te worden afgelegd.

Figuur 1. Mededeling interne beheersing in de praktijk (SOX 404).

Bovenstaande eisen van SOX 404 kunnen leiden tot basale, maar complexe vraagstukken. Hoe moet nu precies de scope worden bepaald? Welke business units en afdelingen moeten worden meegenomen in de scope? Welke internecontroleaspecten zijn van belang en wat is het niveau van diepgang dat moet worden bereikt? In hoeverre betekent de implementatie een continuering, aanvulling of wijziging van de bestaande interne controle? Welke (geautomatiseerde) hulpmiddelen kunnen/moeten ondersteunen? Wat is een effectieve en efficiënte aanpak om te komen tot een implementatie?

Aan de hand van de SOX 404-implementatieaanpak zoals KPMG die voorstaat wordt in dit artikel praktijkgericht ingegaan op de bovengenoemde vraagstukken.

Implementatie in zes stappen

Een effectieve en efficiënte aanpak voor de SOX 404-implementatie dient rekening te houden met de overwegingen ten aanzien van scope en diepgang, alsmede met de bestaande interne controlestructuur van de organisatie. Als voorbeeld voor een implementatieaanpak wordt in dit artikel de aanpak van KPMG besproken.

KPMG hanteert een zesstappenmodel voor de implementatie van SOX 404. De stappen zijn (zie figuur 2):

- planning en scope van de evaluatie;

- documenteer controleactiviteiten;

- beoordeel opzet en goede werking;

- identificeer en herstel gebreken en leemtes;

- rapporteer over interne beheersing;

- onafhankelijke internal control audit.

Figuur 2. Naar een oordeel over interne beheersing in zes stappen.

Hieronder wordt de implementatieaanpak verder uiteengezet met praktijkvoorbeelden en voorbeelden van geautomatiseerde ondersteuning.

Stap 1. Planning en scope van de evaluatie

In een SOX 404-implementatie moet rekening worden gehouden met de specifieke aspecten die de regelgeving met zich meebrengt. Een SOX 404-implementatie wordt bijvoorbeeld gekenmerkt doordat deze betrekking heeft op de hele organisatie, multidisciplinaire kennis en ervaring vereist (van bijvoorbeeld de interne controle, financiële rapportage en bedrijfsrisico’s, en de kritieke bedrijfsprocessen en organisatieonderdelen), en de bestaande interne controle als uitgangspunt neemt. Tevens moet rekening worden gehouden met de norm en randvoorwaarden voor interne controle, zoals de SEC suggereert in de uitvoeringsregeling (de SEC noemt COSO als voor de hand liggend raamwerk). In de planning en scope-fase van het project zal het management daarom fundamentele beslissingen moeten nemen over onder andere:

- organisatie, planning en resources;

- scope;

- norm/diepgang;

- bestaande interne controle;

- inrichting van het evaluatieproces;

- toewijzing verantwoordelijkheden;

- geautomatiseerde hulpmiddelen.

Organisatie, planning en resources

Het management zal bij het opzetten van de projectorganisatie en planning, rekening houdend met de karakteristieken van een SOX 404-implementatie, een aantal fundamentele overwegingen moeten maken. Voorbeelden zijn:

- Op welke wijze zal het project waarborgen dat alle relevante organisatieonderdelen en bedrijfsprocessen voldoende aandacht krijgen? Wordt bijvoorbeeld een pilot/roll-out-aanpak gehanteerd, of wordt het project per onderdeel gedelegeerd?

- Wat zullen de mijlpaalproducten zijn en welke tijdsplanning is realistisch?

- Welke resources worden ingezet en hoe worden deze toegewezen/vrijgemaakt? Worden bij het project specialisten betrokken op gebied van bijvoorbeeld de branche, forensisch onderzoek, IT-audit en fiscaliteit/belasting?

Scope

Eén van de eerste vraagstukken waarmee een organisatie wordt geconfronteerd bij de SOX 404-implementatie is het vaststellen van de scope. Bepaald moet worden over welke bedrijfsonderdelen en bedrijfsprocessen in het kader van SOX 404 verantwoording moet worden afgelegd. De relatieve financiële invloed van een organisatieonderdeel op de financiële verantwoording speelt derhalve een centrale rol in het bepalen van de scope van de SOX 404-implementatie.

Om tot een gefundeerde scope te komen dient de organisatie een (strategische) analyse uit te voeren van de totale organisatie. Hierbij moet er naast de materialiteit in relatie tot de financiële verantwoording, aandacht zijn voor externe en interne factoren, kritieke bedrijfsprocessen, de mate van homogeniteit tussen organisatieonderdelen en de mate van (de)centralisatie. Belangrijk is ook het management van de bedrijfsonderdelen hierin te betrekken. Dit management kent immers de specifieke ontwikkelingen en risicofactoren van de bedrijfsonderdelen (zoals ontwikkeling van nieuwe business of de implementatie van een nieuw ERP-systeem). Andere aandachtspunten die van belang zijn in de scope zijn wet- en regelgeving en fraudegevoeligheid.

Vervolgens is het van belang dat de uiteindelijke beslissing over de scope wordt vastgelegd en in voldoende mate wordt onderbouwd. De externe accountant zal namelijk (de onderbouwing van) de scope moeten beoordelen om die als uitgangspunt te kunnen hanteren voor een beoordeling van de totale SOX 404 interne controle.

Norm/diepgang

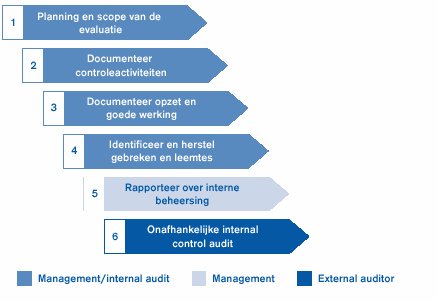

Naast de scope wordt het management geconfronteerd met het vraagstuk omtrent de norm die moet worden gehanteerd bij de SOX 404-implementatie. De SEC noemt het COSO-raamwerk voor interne beheersing als mogelijk te hanteren raamwerk. COSO[Onlangs is een conceptversie van een vernieuwd COSO Enterprise Risk Management-raamwerk uitgebracht (www.erm.coso.org). Het nieuwe (concept) raamwerk hanteert acht componenten in plaats van de huidige vijf. Hierin wordt ook de betrouwbaarheid van de financiële rapportage als één van de categoriën onderkend. In dit artikel is het huidige COSO-raamwerk gepresenteerd.] definieert interne controle als een proces (dat wordt uitgevoerd door de Raad van Bestuur, het management en ander personeel) dat is ontworpen om redelijke zekerheid te verschaffen omtrent het behalen van doelstellingen. COSO deelt de genoemde doelstellingen in categorieën in. Dit betreft:

- betrouwbaarheid van de financiële rapportage;

- effectiviteit en efficiëntie van de bedrijfsvoering;

- wet- en regelgeving.

Figuur 3. COSO-raamwerk.

SOX 404 is gericht op de eerste doelstelling: de betrouwbaarheid van de financiële rapportage. COSO deelt vervolgens de interne controle van een organisatie in vijf componenten in. Dit betreft:

- Controleomgeving. De controleomgeving bepaalt de wijze waarop de organisatie omgaat met interne controle en de mate waarin de medewerkers controlebewust zijn.

- Risicobeoordeling. De interne en externe risico’s van een organisatie dienen te worden vastgesteld op organisatie-, (hoofd/sub)proces- en transactie/activiteit-niveau.

- Beheersingsactiviteiten. De beheersingsactiviteiten zijn de beleidslijnen en procedures die waarborgen dat de bedrijfsdoelstellingen en richtlijnen van het management worden behaald/nageleefd.

- Informatie & Communicatie. Relevante informatie dient te worden geïdentificeerd, vastgelegd en gecommuniceerd in zodanige vorm en tijdspanne dat zij de andere controleaspecten effectief ondersteunt.

- Monitoring. De werking van de interne controle dient periodiek te worden geëvalueerd en de uitkomsten hiervan dienen te worden vastgelegd en gerapporteerd.

Voor een meer gedetailleerde beschrijving verwijzen wij naar COSO.

Bestaande interne controle

Organisaties beschikken over een bestaande internecontrolestructuur. Het ligt daarom voor de hand om de bestaande internecontrolestructuur als uitgangspunt te nemen. Ten behoeve van de projectinrichting en -planning zal het management daarom moeten nagaan wat de huidige kwaliteit is van interne controle en de mate waarin deze is gedocumenteerd.

Inrichting evaluatieproces

Het management zal moeten nadenken over de wijze waarop het evaluatieproces voor interne controle zal worden ingericht en vooral ook over de wijze waarop het testproces aantoonbaar wordt gemaakt. Hiertoe dient het management richtlijnen te ontwikkelen voor het uitvoeren van controleactiviteiten en het vastleggen van bewijsmateriaal uit de controleactiviteiten.

Vraagstukken die naar voren komen bij het inrichten van het evaluatieproces van de effectiviteit van de internecontroleactiviteiten hebben betrekking op het ‘hoe’, ‘wie’ en ‘hoe vaak’ van het testen, alsmede hoe de uitkomsten van de tests worden vastgelegd en gecommuniceerd. Per controleactiviteit zal daarom moeten worden aangegeven wie verantwoordelijk is, wat de aard van de controleactiviteit is, de periodiciteit van het testen van de controleactiviteit (wekelijks, maandelijks, etc.) en hoe de controleactiviteit moet worden gedocumenteerd. Voor deze laatste vraag is het ook van belang te bepalen op welke wijze ‘bewijsmateriaal’ wordt verkregen. Voor het verkrijgen van ‘bewijs’ kunnen verschillende technieken worden gebruikt, zoals observatie (bijvoorbeeld het bijwonen van een voorraadtelling), interviews (observatie en interviews zijn op zichzelf niet voldoende), dossier/documentbeoordeling en zelftest (de controleactiviteit opnieuw uitvoeren).

Toewijzing verantwoordelijkheden

Tevens zal de verdeling van taken en verantwoordelijkheden op het gebied van interne controle moeten worden vastgesteld. Het management zal onder andere moeten beslissen wie verantwoordelijk is voor de evaluatie van de internecontroleactiviteiten, wie de evaluatiewerkzaamheden zal reviewen, hoe en wie leemtes escaleert en wie de eigenaar is van het SOX 404-raamwerk (procesmatig en inhoudelijk). Daarnaast zullen afspraken moeten worden gemaakt inzake de rapportage van de interne controle (vorm, inhoud, periodiciteit, etc.).

Geautomatiseerde hulpmiddelen

Zoals al genoemd betreffen belangrijke voorwaarden uit SOX 404 het gegeven dat de internecontroleactiviteiten dienen te worden gedocumenteerd en (aantoonbaar) geëvalueerd. Deze voorwaarden dwingen een organisatie min of meer om te komen tot efficiënte en effectieve hulpmiddelen om de internecontroleactiviteiten te evalueren, te documenteren, te beheren en daarover te rapporteren. Een dergelijk hulpmiddel kan het beste worden gezocht in een geautomatiseerd systeem (applicatie).

Om SOX 404 effectief te kunnen ondersteunen zal een applicatie aan bepaalde eisen/wensen moeten voldoen. Belangrijke eisen/wensen ten aanzien van de functionaliteit zijn:

- het documenteren van de uitgangspunten ten aanzien van de materialiteit;

- het documenteren van de afleiding van financiële verantwoording naar organisatieonderdelen en (sub)processen;

- het documenteren van de organisatiestructuur en bedrijfsonderdelen in de scope van SOX 404;

- het documenteren van de (kritieke) hoofdprocessen, deelprocessen en activiteiten, alsmede de procesdoelstellingen;

- het documenteren van de risicoanalyse en getroffen maatregelen van interne controle;

- het documenteren van de monitoringsactiviteiten die worden uitgevoerd door managers en andere medewerkers. Deze monitoringsactiviteiten bestaan uit

- een periodieke evaluatie van de werking van de getroffen internecontroleactiviteiten gedurende een bepaalde periode;

- een vastlegging van de uitkomsten van de evaluatie (waren de controleactiviteiten effectief en zijn de risico’s in voldoende mate afgedekt) en eventuele getroffen correctieve controleactiviteiten;

- vastlegging van resterende risico’s en te nemen acties voor het treffen van aanvullende controleactiviteiten;

- het beschikken over rapportagemogelijkheden voor het operationele, tactische en strategische niveau van de organisatie. Voorbeelden zijn een overall managementrapportage over de mate waarin de monitoringswerkzaamheden zijn uitgevoerd en in hoeverre de getroffen controleactiviteiten effectief zijn geweest. Of een overzicht van de processen, activiteiten met risico’s, controleactiviteiten en restrisico’s.

Daarnaast dient de applicatie te voldoen aan eisen met betrekking tot beveiliging, autorisaties, beheer, etc.

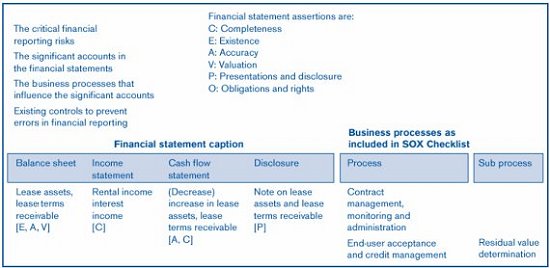

KPMG heeft intern een eigen applicatie ontwikkeld voor de ondersteuning van SOX 404-implementaties. Deze applicatie heet de Control Assessment Template (CAT). Naast KPMG hebben ook andere zakelijke dienstverleners en diverse softwareleveranciers applicaties ontwikkeld die SOX 404 ondersteunen. In de kaders zijn voorbeelden opgenomen van de wijze waarop de CAT-applicatie invulling heeft gegeven aan de bovengenoemde eisen/wensen per fase van de implementatie.

Bijkomend voordeel van de CAT-applicatie is dat deze is gevuld met voorbeelden van bedrijfsmodellen (voor bijvoorbeeld banken en verzekeraars) en standaardprocessen, -risico’s en -beheersingsmaatregelen van softwarepakketten als SAP R/3, Peoplesoft, JD Edwards, Oracle en Lawson.

Kader 1. Control Assessment Template.

KPMG heeft een applicatie ontwikkeld voor het vastleggen en bewaken van de interne controle van organisaties, de Control Assessment Template (‘CAT’). KPMG’s CAT-applicatie is een geïntegreerde oplossing die het management van organisaties de mogelijkheid biedt om op actieve wijze te voldoen aan de eisen van SOX 404. Binnen de applicatie worden drie hoofdactiviteiten onderscheiden:

- documentatie van de organisatie en de processen;

- beoordeling en vastlegging van internecontroleactiviteiten;

- periodieke beoordeling van de werking van de internecontroleactiviteiten.

Figuur 4. Startscherm van de CAT-applicatie. [Klik hier voor grotere afbeelding]

De CAT-applicatie is een volledig dynamisch permanent management-tool. Met de CAT-applicatie worden onder andere de elementen bewaakt die verband houden met de volgende vragen:

- Hoe ziet het proces eruit?

- Welke internecontroleactiviteiten zijn hiervoor ingericht?

- Wat moet hiervan worden getest?

- Wanneer is het getest?

- Waren de internecontroleactiviteiten effectief?

- Wie is verantwoordelijk voor correctieve controleactiviteiten?

Daarnaast biedt de CAT verschillende managementrapportages, die het management in staat stellen:

- de effectiviteit van de interne controle op bedrijfsniveau te monitoren;

- de effectiviteit van de interne controle binnen een specifiek bedrijfsonderdeel in te zien.

Kader 2. Praktijkvoorbeeld. Stap 1.

Bij één van de klanten van KPMG is ervoor gekozen de formele afleiding van de jaarrekening (balans, verlies & winstrekening (V&W), disclosures) naar de onderliggende processen in workshopvorm uit te voeren, waarbij medewerkers van Operational Control, Internal Audit, business unit controllers en de externe adviseur waren betrokken. Op het gebied van onder andere pensioenen werden tekortkomingen vastgesteld binnen de aanwezige interne beheersingsstructuren. De output van deze exercitie zag er als volgt uit:

Met betrekking tot het onderkennen van significante units is op holdingniveau een kwantitatieve analyse gemaakt voor wat betreft de bijdrage van de verschillende units aan balanstotalen en de V&W. Hieroverheen is door de business units zelf een meer kwalitatieve analyse uitgevoerd op basis van bijvoorbeeld volatiliteit van een land/regio en/of recente acquisities.

Stap 2. Documenteer controleactiviteiten

Documentatie van de internecontroleactiviteiten is een eerste voorwaarde om te komen tot een aantoonbare onderbouwing van de managementverklaring inzake de effectiviteit van de interne controle met betrekking tot de ‘financial statements’.

In veel organisaties zijn al internecontrole- en evaluatie/rapportageprocessen aanwezig die in meerdere of mindere mate voldoen aan de eisen van SOX 404. In de tweede stap van de SOX 404-implementatie zullen de bestaande internecontroleactiviteiten worden geïnventariseerd en waar nodig gedocumenteerd en aangevuld.

Documentatiestandaard

Alvorens met het inventariseren en documenteren van de internecontroleactiviteiten kan worden begonnen, zal het (project)management aandacht moeten besteden aan:

- het selecteren en/of ontwikkelen van documentatiestandaarden (processen, activiteiten, risico’s, controls, etc.);

- het selecteren van documentatiehulpmiddelen en het implementeren hiervan in de (project)organisatie;

- het opstellen van beheer- en change-managementprocessen ten behoeve van het onderhoud van de documentatie.

Bij het opstellen/selecteren van een documentatiestandaard moet rekening worden gehouden met de volgende aspecten die in de documentatie aanwezig dienen te zijn:

- organisatieonderdeel, bedrijfsproces en deelprocessen;

- verantwoordelijken (onderdeel/afdeling/manager) en ondersteunende informatiesystemen;

- de proces- en controledoelstellingen;

- de (inherente) risico’s ten aanzien van de doelstellingen;

- internecontroleactiviteiten die de risico’s afdekken.

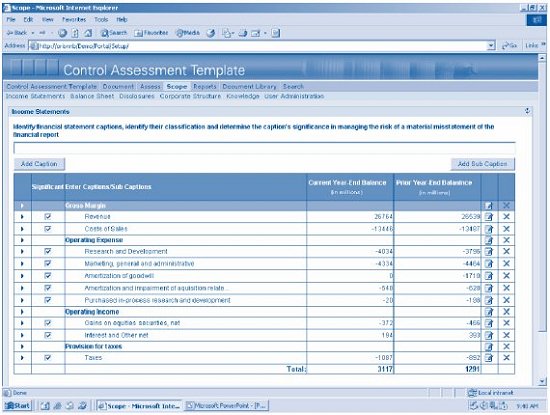

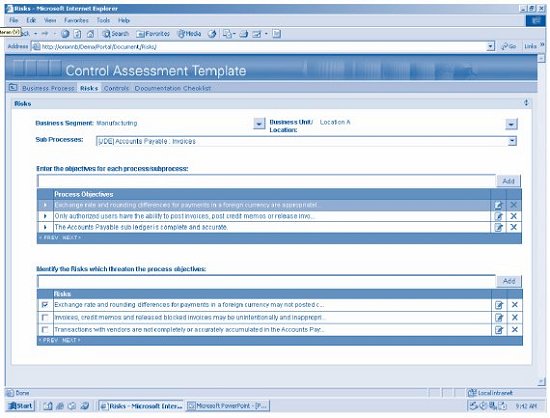

Kader 3. De SOX 404-scope vastleggen in de CAT-applicatie.

Klik hier voor grotere afbeelding

Klik hier voor grotere afbeelding

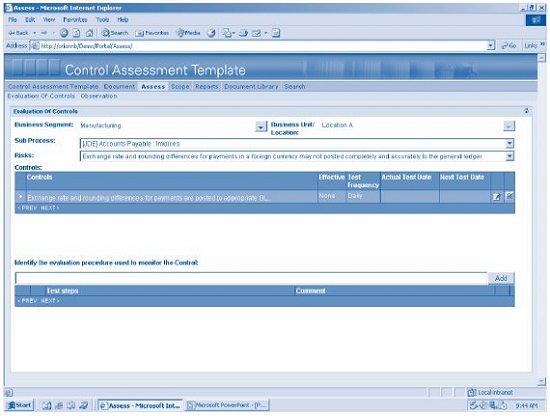

In bovenstaande screenshots van de KPMG CAT-applicatie is te zien dat het door middel van deze applicatie mogelijk is de scope-afbakening dusdanig weer te geven dat deze is gerelateerd aan de financiële rapportage (linker screenshot). Het rechter screenshot laat zien dat het door JD Edwards ondersteunde crediteurenproces van een business unit gerelateerd kan worden aan de significante onderdelen van de financiële rapportage van de voorbeeldorganisatie.

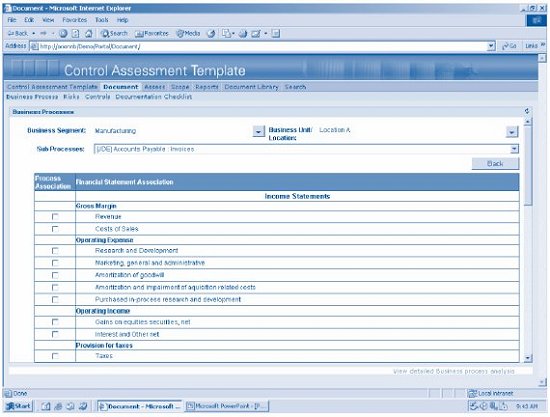

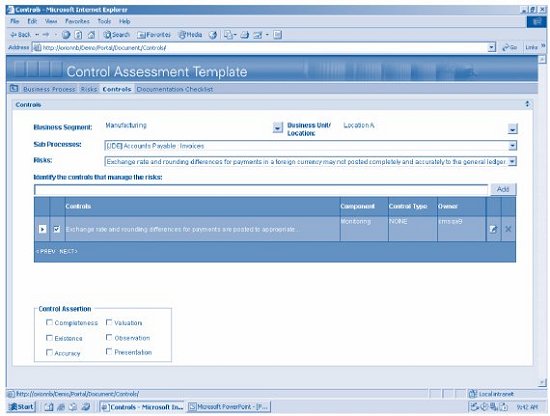

Kader 4. Documentatiefase in CAT-applicatie.

Klik hier voor grotere afbeelding

Klik hier voor grotere afbeelding

In bovenstaande screenshots van de KPMG CAT-applicatie wordt zichtbaar gemaakt dat de geautomatiseerde applicatie ondersteunt bij het documenteren van de risico’s per proces en de benodigde internecontroleactiviteiten. Gebruik wordt gemaakt van de standaard JD Edwards (sub)processen, risico’s en maatregelen waarvan KPMG databases heeft samengesteld. De gebruiker van de applicatie hoeft slechts aan te geven wat voor de betreffende organisatie relevant is. In het rechter screenshot wordt getoond hoe de aard en de verantwoordelijke (op persoonsniveau) van de control worden gedocumenteerd. Deze gegevens worden later weer gebruikt voor het testen van de effectiviteit van de controls.

Projectaanpak

Voorts moet worden vastgesteld welke documentatieaanpak wordt gehanteerd voor de verschillende business units/locaties. Voorbeelden zijn:

- ‘self assessment’-aanpak. Medewerkers op de verschillende bedrijfsonderdelen voeren de documentatiefase voor het eigen onderdeel en de eigen processen uit.

- pilot-aanpak. De organisatie laat één bedrijfsonderdeel de documentatiefase uitvoeren en rolt vervolgens de aanpak uit over andere organisatieonderdelen.

- onafhankelijk team. Een onafhankelijk team voert de evaluatie uit.

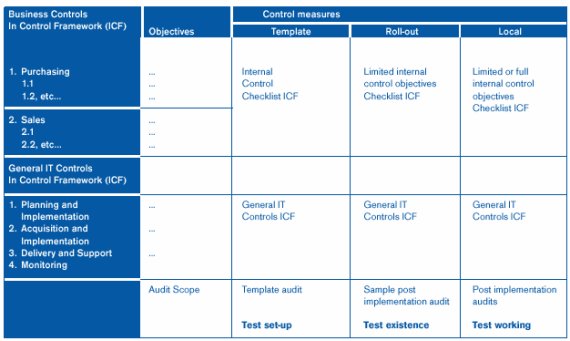

Figuur 5. Voorbeeld van internecontroleraamwerk: onderscheid in business process controls en general IT controls.

Welke aanpak het meest geschikt is, wordt mede bepaald door factoren als de mate van homogeniteit tussen systemen en processen en de objectiviteit en kwaliteit van (lokale) medewerkers en management.

Daarnaast moet het documentatieproces dusdanig worden gestructureerd dat voldoende aandacht wordt besteed aan alle vijf de componenten van het COSO-raamwerk (zoals het vastleggen van de controleomgeving en de bestaande informatie- en communicatiestructuren) en dat naast de risicoaspecten van betrouwbaarheid en continuïteit ook bijvoorbeeld frauderisico’s worden meegenomen.

Tevens moet onderscheid worden gemaakt tussen onder andere user/management controls (omspannende controles, beoordelen rapportages, handmatige autorisaties), geprogrammeerde controls (toleranties, formatchecks, credit limit checks, etc.) en general IT controls (change management, back-up, recovery, etc.).

Een belangrijk aandachtspunt in de documentatiefase is de wijze waarop de gehanteerde aanpak de volledigheid van de inventarisatie en risicoanalyse zal waarborgen. Om de volledigheid van de documentatie in voldoende mate te garanderen kan bijvoorbeeld een top-down aanpak worden gehanteerd. Deze top-down aanpak neemt de bedrijfsonderdelen en processen die zijn vastgesteld in de fase ‘Planning en scope’ als uitgangspunt en brengt vervolgens de deelprocessen en activiteiten in kaart.

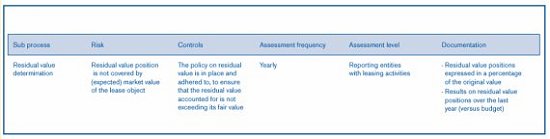

Kader 5. Praktijkvoorbeeld (vervolg). Stap 2.

Op basis van reeds bestaande interne beheersingsstructuren zijn voor de relevante processen (als resultante van stap 1) wederom in workshopvorm per subproces de risico’s en de bijbehorende controls aangegeven. Per maatregel is vervolgens aangegeven wat de assessmentfrequentie is, wie hiervoor verantwoordelijk is en welke vereisten aan de documentatie van de maatregelen worden gesteld. Dit is vastgelegd in een zogenoemde SOX 404 Checklist.

Klik hier voor grotere afbeelding

Daarnaast is bestaand materiaal op het gebied van interne beheersing verzameld, zoals bijvoorbeeld een ‘code of conduct’ en gerelateerd aan de onderdelen van het COSO-framework, dat als standaard was gekozen. Voor de COSO-onderdelen waarvoor geen bestaand materiaal aanwezig was, is nieuw materiaal gedocumenteerd. Op het gebied van general ICT controls wordt aangesloten bij het CobIT-framework.

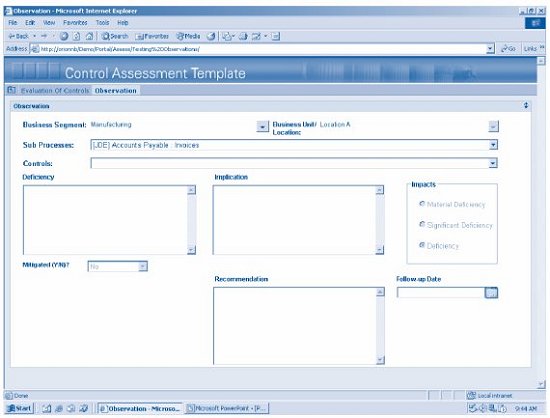

Kader 6. Beoordelen opzet en goede werking in CAT-applicatie.

Klik hier voor grotere afbeelding

Klik hier voor grotere afbeelding

Bovenstaande screenshots van de CAT-applicatie illustreren hoe de applicatie ondersteunt in het beoordelingsproces van interne controle. Het rechter screenshot laat zien de wijze waarop geconstateerde onvolkomenheden worden geregistreerd. Daarbij kan worden aangegeven wanneer de control dient te worden beoordeeld. Het linker screenshot laat zien op welke wijze de uitkomsten van de beoordeling/evaluatie dienen te worden vastgelegd.

Stap 3. Beoordelen opzet en goede werking

Nadat de bestaande internecontroleactiviteiten zijn geïnventariseerd en gedocumenteerd, moet worden vastgesteld in hoeverre de interne controle effectief is. Dit houdt in dat het management van de organisatie de opzet en goede werking van de internecontroleactiviteiten moet beoordelen en de resultaten hiervan moet documenteren.

De wijze waarop het beoordelen van de opzet en goede werking plaatsvindt, is afhankelijk van de gekozen aanpak in stap 1 (selfassessment, pilot, onafhankelijk team, etc.). In elk geval dient het voor iedere internecontroleactiviteit helder te zijn welke functionarissen verantwoordelijk zijn gesteld. Voor wat betreft het beoordelen van de opzet van de internecontroleactiviteit zal de verantwoordelijke functionaris periodiek (afhankelijk van de vereiste assessmentfrequentie) moeten vaststellen in hoeverre de internecontroleactiviteit het betreffende risico ten aanzien van de procesdoelstelling in opzet in voldoende mate afdekt. Voor wat betreft het testen van de goede werking zal de verantwoordelijke functionaris moeten vaststellen in hoeverre de internecontroleactiviteit gedurende de periode (sinds de laatste evaluatie) adequaat heeft gewerkt.

Het testen van de goede werking kan bijvoorbeeld geschieden door middel van een combinatie van eigen deelwaarneming, observatie, interviews, dossierbeoordeling en zelftest. Het testen van de werking van een geprogrammeerde controle kan worden uitgevoerd door vast te stellen dat de geprogrammeerde controle (systeemfunctionaliteit) gedurende de afgelopen periode niet is gewijzigd (change management). Van belang is ook het verkrijgen van ‘bewijsmateriaal’ en de vastlegging hiervan.

De resultaten van het beoordelen van de opzet en goede werking dienen structureel te worden gedocumenteerd en gerapporteerd.

Kader 7. Praktijkvoorbeeld (vervolg). Stap 3.

In eerste instantie is de SOX 404 Checklist, zoals opgesteld in de vorige stap, ingebracht in een door de organisatie zelf ontwikkelde applicatie. In deze applicatie is tevens de relatie gelegd naar het in gebruik zijnde ERP-systeem. Dit heeft bijvoorbeeld betrekking op te archiveren signaleringslijsten/afstemlijsten of specifieke autorisatie in verband met het vaststellen van adequate functiescheiding. Na introductie van de applicatie is een pilot uitgevoerd waarbij diverse verantwoordelijke lijnfunctionarissen zich in de applicatie verantwoorden over de periodiek uit te voeren controles. De verantwoordelijk controller van de pilot unit voerde vervolgens deelwaarnemingen uit op de vastgelegde resultaten in de applicatie.

Stap 4. Identificeer en herstel gebreken en leemtes

Het beoordelen van de effectiviteit van de internecontroleactiviteiten kan leiden tot de volgende uitkomsten:

- De controleactiviteit dekt het risico in voldoende mate af en heeft de afgelopen periode gewerkt.

- De gedefinieerde controleactiviteit is niet effectief geweest, maar de leemte of het ontbreken ervan wordt toereikend gecompenseerd door een andere controleactiviteit.

- De controleactiviteit is niet effectief en dekt het risico niet in voldoende mate af.

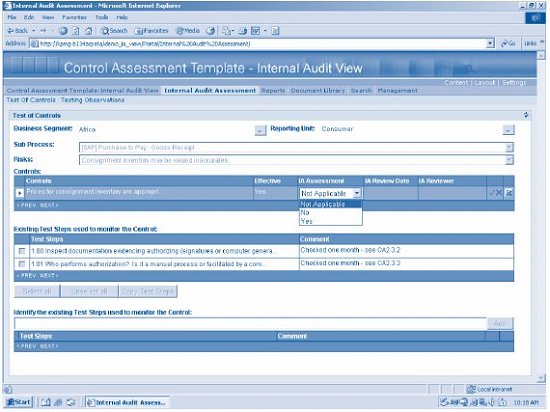

Kader 8. Internal Audit View van de CAT-applicatie.

Klik hier voor grotere afbeelding

Bovenstaand screenshot van de CAT-applicatie illustreert dat naast de evaluatie van interne controle door het management zelf de applicatie tevens ondersteunt in het uitvoeren van evaluatie door de interne auditafdeling.

In het tweede geval dienen de aanwezige compenserende controleactiviteiten te worden gedocumenteerd en dient te worden bepaald welke controleactiviteiten in de toekomst moeten worden uitgevoerd. Om dit te illustreren kan het voorbeeld gehanteerd worden van de beheersing van de juistheid van bankrekeningnummers. Een controleactiviteit ten behoeve van het handhaven van de betrouwbaarheid van bankrekeningnummers kan inhouden dat mutatieverslagen van bankrekeningnummers na invoer in het systeem door een medewerker worden geaccordeerd door een manager. Deze controleactiviteit zou het risico van onjuiste bankrekeningnummers kunnen verminderen tot een acceptabel niveau. Indien uit de test van de controleactiviteit blijkt dat de controleactiviteit de afgelopen maanden niet is uitgevoerd, dan is deze dus niet effectief geweest in die periode en zal moeten worden nagegaan of compenserende controleactiviteiten zijn uitgevoerd om te voorkomen dat onjuiste bankrekeningnummers in het systeem terecht zijn gekomen.

Het management is verplicht om de significante/materiële tekortkomingen en zwakten in de interne controle te rapporteren aan zowel het audit committee als de externe auditor. In stap 4 van de zesstappenaanpak wordt een analyse uitgevoerd van de impact van de tekortkomingen in de interne controle. Voor iedere aangetroffen tekortkoming dient te worden beoordeeld in hoeverre deze de getrouwheid van de financiële verantwoording beïnvloedt.

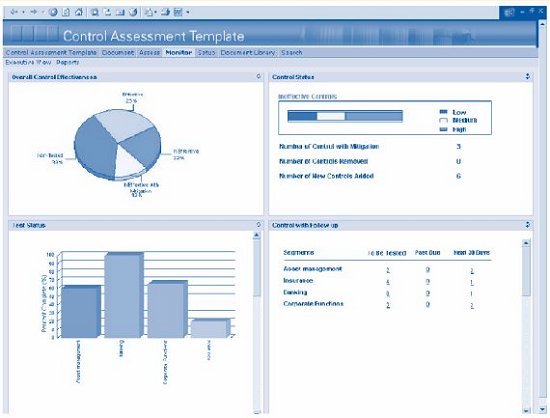

Kader 9. Executive View van de CAT-applicatie.

Klik hier voor grotere afbeelding

Bovenstaand screenshot van de CAT-applicatie laat zien hoe alle gegevens in de CAT-applicatie worden samengevat in een overall managementrapportage. In de rapportage is onder andere zichtbaar in hoeverre het evaluatieproces van interne controle is uitgevoerd en de controles effectief zijn.

Stap 5. Rapporteer over interne beheersing

Op basis van het in de vorige fasen verzamelde bewijsmateriaal dient het management van de organisatie een formele verklaring af te geven over de effectiviteit van de interne controle binnen de organisatie. SOX 404 vereist dat in ieder relevant (zie SOX 404) jaarverslag het management verklaart verantwoordelijkheid te zijn voor het inrichten en onderhouden van adequate internecontrolestructuur en -procedures met betrekking tot de financiële rapportage. Daarbij dient ieder relevant jaarverslag over het meest recente fiscale jaar een inventarisatie en evaluatie te bevatten van de effectiviteit van interne controle.

De stappen 1 tot en met 4 vormen de basis voor het zodanig samenstellen van de rapportage, dat aan bovengenoemde vereisten wordt voldaan.

Stap 6. Onafhankelijke internal control audit

In de laatste fase dient de externe accountant van de organisatie de getrouwheid van de verklaring van het management over de effectiviteit van de interne controle te beoordelen. Deze beoordeling dient de accountant uit de voeren conform de richtlijnen voor het uitvoeren van dergelijke beoordelingen (standards for attestation engagements) van de Public Company Accounting Oversight Board (PCAOB).

De PCAOB heeft nog geen definitieve standaarden opgesteld voor sectie 404 van SOX. Wel zijn op 7 oktober 2003 de draft richtlijnen voorgesteld: ‘Proposed auditing standard – an audit of internal control over financial reporting performed in conjunction with an audit of financial statements’. Tevens heeft het American Institute of Certified Public Accountants (AICPA) een concept van nieuwe standaarden uitgebracht voor het beoordelen van de effectiviteit van de interne controle die de getrouwheid van de financiële verantwoording dient te waarborgen. In deze conceptstandaarden is de externe audit beschreven als een geïntegreerde activiteit die bestaat uit het beoordelen van de financiële verantwoording en het beoordelen van de interne controle. Deze richtlijnen, Auditing an Entity’s Internal Control over Financial Reporting in Conjunction with the Financial Statement Audit, en Reporting on an Entity’s Internal Control Over Financial Reporting, zijn beschikbaar gesteld door het AICPA.

Belangrijke aandachtspunten bij de beoordeling van de interne controle door de externe accountant betreffen:

- de locaties/business units die zijn betrokken in de scope van de onafhankelijke beoordeling van de interne controle en de onderbouwing hiervan;

- de formele afleiding van relevante (sub)processen in relatie tot de financiële verantwoordingsinformatie;

- gedocumenteerde verschillenanalyse ten opzichte van een algemeen geaccepteerd normenkader (bijvoorbeeld COSO);

- de door het management te nemen verantwoordelijkheid voor de effectiviteit van de interne controle;

- de formele bewering over de effectiviteit van de interne controle, die het management moet kunnen overleggen;

- de effectiviteit van de interne controle die de getrouwheid van de financiële verantwoording moet waarborgen, moet worden beoordeeld aan de hand van passende normen;

- het beoordelingsproces van de effectiviteit van interne controle;

- het aanwezig zijn van voldoende bewijsmateriaal om een deugdelijke grondslag te bieden.

Wat zien we in de praktijk?

Tot nu toe hebben we geschreven over de vraagstukken waarmee het management in eerste instantie wordt geconfronteerd bij de initiatie van de SOX 404-implementatie. Uit de ervaringen van KPMG blijkt dat op het moment dat organisaties aan de slag gaan met de implementatie van SOX 404, de genoemde vraagstukken regelmatig spelen. Enkele andere bevindingen vanuit de praktijk van KPMG zijn:

- Algemene en overkoepelende corporate governance-verantwoordelijkheden in relatie tot interne controle zijn in sommige gevallen nog niet belegd binnen de organisatie.

- Volledig begrip en documentatie van de kritieke processen en een koppeling met risico’s en controleactiviteiten is in veel gevallen beperkt. Dit maakt het moeilijk proceseigenaren te betrekken bij de identificatie van kritieke processen, doelstellingen, risico’s, controleactiviteiten en het testen van de werking van interne controle.

- Beschikbare internecontroleraamwerken zijn in veel gevallen niet getoetst of voldoen niet (volledig) aan COSO of andere gangbare normenstelsels.

- Het volwassenheidsniveau inzake procedures en internecontrolestructuren verschilt aanzienlijk per bedrijf en per branche.

- Een geformaliseerd proces voor het toetsen van de werking van de interne controle (zoals vereist door SOX 404) is in het algemeen niet aanwezig en de wijze waarop het hogere management bij dit proces is betrokken, is niet altijd helder.

- Veel organisaties lopen tegen problemen aan met betrekking tot de bestaande documentatie en het documenteren van de interne controle. Dit betreft onder andere:

- Er is een gebrek aan standaardisatie op het punt van documentatie.

- Bestaande documentatie is gebaseerd op transactie/activiteit en is gefragmenteerd. Een end-to-end-procesinzicht ontbreekt.

- Documentatie van bepaalde processen/gebieden of in bepaalde locaties/onderdelen ontbreekt.

- Documentatie wordt niet centraal opgesteld en beheerd.

- Interne controle is niet direct gerelateerd aan de financiële verantwoording.

- De nadruk ligt veelal op het aspect ‘control activities’ en niet op andere componenten uit het COSO-raamwerk.

- Het documenteren van de resultaten van het evaluatieproces inzake de werking van de interne controles is problematisch.

Tot besluit

Ondanks het feit dat reeds veel is geschreven over SOX 404 levert de implementatie nog veel praktische problemen op. Veel organisaties moeten nog een hoop werk verrichten teneinde werkelijk te voldoen aan de SOX 404-richtlijn. Dit werk wordt met name veroorzaakt doordat de switch moet worden gemaakt van ‘trust me’ naar ‘prove me’. Dit houdt in dat organisaties over het algemeen een verbeterslag zullen moeten uitvoeren over de huidige documentatie van internecontroleactiviteiten en risicoanalyse, alsmede dat de organisaties een proces zullen moeten implementeren waarmee kan worden aangetoond dat de goede werking van de interne controle wordt geëvalueerd en hierover wordt gerapporteerd. Geautomatiseerde hulpmiddelen zoals KPMG’s CAT-applicatie zijn hierbij vrijwel onmisbaar.

Hoewel de SOX 404-deadline voor veel organisaties nog ver weg lijkt (2004 of 2005), moet de complexiteit en omvang van de SOX 404-implementatie niet worden onderschat. Dus: (neem de) tijd voor implementatie!

Literatuur

[COSO92] COSO, Internal Control – Integrated Framework, Committee of Sponsoring Organizations of the Treadway Commission, 1992.

[COSO03] COSO, Enterprise Risk Management Framework; Executive Summary (draft), www.erm.coso.org, 2003.

[KPMG03a] KPMG, Sarbanes-Oxley: A Closer Look, January 2003.

[KPMG03b] KPMG, Sarbanes-Oxley Section 404: Assessment of Internal Control and the Proposed Auditing Standards, KPMG LLP, March 2003.

[KPMG03b] KPMG, Defining issues: Final Rules on Internal Control Reporting and Officer Certifications, June 2003.

[SEC02a] SEC, Certification of Disclosure in Companies’ Quarterly and Annual Reports, Securities and Exchange Commission, August 2002.

[SEC02b] SEC, Disclosure required by Sections 404, 406 and 407 of the Sarbanes-Oxley Act of 2002, October 2002.

[SEC03] SEC, Management’s Report on Internal Control Over Financial Reporting and Certification of Disclosure in Exchange Act Periodic Reports, June 2003.