Tegenwoordig maken veel toegangssystemen gebruik van draadloze chips in de vorm van een toegangspas. Van parkeergarage via de ingang naar de computerruimte: veelal is geen fysieke sleutel meer nodig. Dit artikel behandelt de verschillende systemen en laat zien hoe hackers zich ondanks beveiliging toegang weten te verschaffen. Ook wordt ingegaan op de impact van deze technologie voor de IT-auditor die een oordeel moet geven over fysieke beveiligingsaspecten.

Inleiding

Elke IT-auditor, of deze nu een audit uitvoert in het kader van de jaarrekeningcontrole of een opzichzelfstaande datacenteraudit, zal standaard aandacht besteden aan fysieke beveiligingsaspecten en als onderdeel daarvan fysieke toegangsbeveiliging.

De doelstelling van fysieke beveiliging zoals deze wordt beschreven in ISO 27002-2005 is als volgt: Het voorkomen van onbevoegde fysieke toegang tot, schade aan of verstoring van het terrein en de informatie van de organisatie. Vervolgens wordt hierbij een aantal beheersmaatregelen gedefinieerd, waarvan de op fysieke toegangsbeveiliging betrekking hebbende maatregel als volgt luidt: Beveiligde zones behoren te worden beschermd door geschikte toegangsbeveiliging, om te bewerkstelligen dat alleen bevoegd personeel wordt toegelaten.

Nu is de vraag: wat is geschikte toegangsbeveiliging en hoe kan je dat als IT-auditor vaststellen? Door technologische veranderingen verandert ook hetgeen de IT-auditor zal moeten checken om te kunnen vaststellen of de toegepaste toegangsbeveiliging wel voldoet. In dit artikel, dat voor een groot gedeelte reeds eerder is verschenen in het tijdschrift Security Management van april 2008 (en is geschreven door Jeroen van Beek), wordt ingegaan op het gebruik van RFID in toegangsbeveiligingssystemen en de daarmee te associëren zwakheden ([Beek08]). Aansluitend zal worden ingegaan op de additionele, dan wel verandering in, werkzaamheden van de IT-auditor voordat een uitspraak kan worden gedaan over de geschiktheid van fysieke toegangsbeveiliging.

RFID: Radio Frequency IDentification

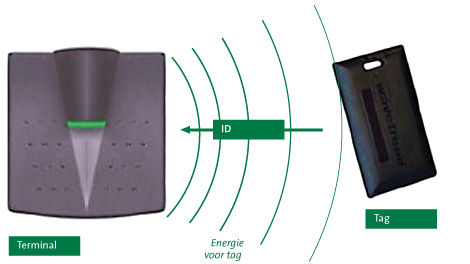

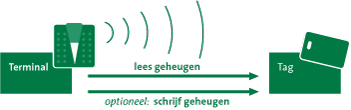

De meeste toegangspassen maken gebruik van zogenaamde passieve RFID-tags. Deze tags worden via een antenne van energie voorzien door het uitleesapparaat. Als de tag in de buurt van een uitleesapparaat wordt gehouden, bijvoorbeeld bij een deur, zorgt het toegeleverde elektrische veld voor genoeg energie om de tag op te starten en z’n werk te laten doen.

Figuur 1. Een passief systeem.

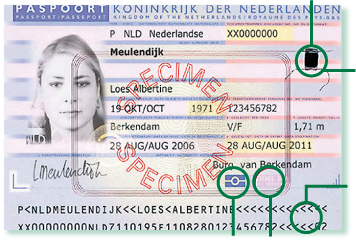

Passieve RFID-tags worden voor allerlei doeleinden toegepast. Bekende toekomstige toepassingen zijn de OV-chipkaart en het nieuwe ePaspoort. Momenteel worden RFID-tags al toegepast in onder andere de sleutels van alarmsystemen, toegangssystemen, de bagageafhandeling op Schiphol en in vuilcontainers voor gedifferentieerde tarifering (afvalregistratie per kilo).

Figuur 2. OV-chipkaart.

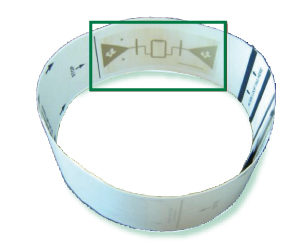

Figuur 3. Een zogenaamde ‘druppel’-tag van een alarmsysteem.

Figuur 4. Bagagelabel met RFID.

Figuur 5. ePaspoort met zichtbare chip en antenne.

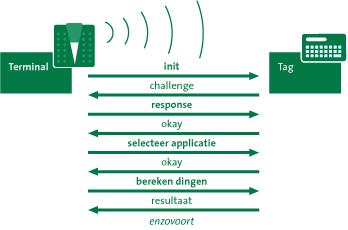

Verschillende systemen

Binnen toegangssystemen wordt gebruikgemaakt van verschillende soorten RFID-tags. De verschillen zitten hoofdzakelijk in de mogelijkheden van de tags. Het niveau verschilt van het simpel uitsturen van een nummer tot de rekenkracht van een wat oudere pc. Als richtlijn kan men ervan uitgaan dat systemen van voor 2005 meestal gebruikmaken van ‘domme’ tags, terwijl recentere systemen gebruikmaken van ‘slimme’ varianten.

Figuur 6. Een ‘domme’ tag.

Voor de ‘slimme’ systemen hangt het beveiligingsniveau vooral af van de handigheid van de ontwikkelaar van het systeem; de ene ontwikkelaar zal meer aandacht besteed hebben aan beveiliging dan de ander. Over het algemeen kan echter gezegd worden dat het kraken van dergelijke systemen specialistische kennis en specialistische apparatuur vereist.

Figuur 7. Een ‘slimme’ tag (voorbeeld).

Voor de ‘domme’ systemen geldt dat de kwaliteit van de ontwikkelaars minder van belang is; het veiligheidsniveau is meer afhankelijk van de gebruikte technologie. Zoals gezegd sturen sommige van deze systemen slechts een nummer uit. Dit nummer is altijd gelijk. Feitelijk gebruikt men dus een vorm van identificatie (‘ik ben iemand’) als authenticatiemiddel (‘ik ben iemand en kan het bewijzen’). Als men een gelijksoortig systeem kan maken dat hetzelfde nummer uitstuurt, heeft men een logische kloon gemaakt. Zo’n kloon kan elektrisch niet worden onderscheiden van het origineel. En dat is dan ook het risico van deze ‘domme’ systemen; het uitleesapparaat ziet geen verschil en zal een deur open laten gaan of een alarm uitschakelen.

Hacken maar

De vraag is echter hoe gemakkelijk of moeilijk het is om een kloon te maken. Sinds enige tijd is er via het internet apparatuur te koop waarmee specifieke RFID-tags gekloond kunnen worden. Het betreft apparatuur die de EM4x05- en de EM4x02-standaard ondersteunt. De apparatuur kost enkele honderden euro’s. De ondersteunde EM4x05-standaard wordt vooral gebruikt door agrariërs voor de identificatie van vee en heeft derhalve weinig impact op de beveiliging van gebouwen en andere eigendommen anders dan dieren. De EM4x02-standaard wordt echter in veel alarm- en toegangssystemen toegepast. De twee onderstaande scenario’s illustreren mogelijke aanvalsscenario’s voor EM4x02-gebaseerde systemen.

Scenario 1. Een kloon

Stel, uw organisatie gebruikt een draadloos systeem voor toegang tot uw pand. Ook bezoekers gebruiken dit systeem. Bij aankomst wordt een gast door een receptioniste geregistreerd en voorzien van een bezoekersbadge. Na het bezoek dient deze badge weer ingeleverd te worden. In de tussentijd kan de gast echter – met een laptop en een RFID-lezer – achterhalen wat het nummer van zijn of haar badge is. Na afloop van het bezoek maakt de gast, een aanvaller, een kloon van de bezoekerspas. Een week later wordt dezelfde originele toegangspas nog steeds gebruikt. De aanvaller kan naar binnen wandelen met de identiteit van de op dat moment aanwezige geregistreerde bezoeker en misbruik maken van zijn of haar ongeautoriseerde toegang.

Hetzelfde geldt voor alarmsystemen die op de EM4x02-standaard zijn gebaseerd. Een aanvaller scant de elektronische sleutel van de eigenaar tijdens een lunchpauze. Dit door bijvoorbeeld een laptop in een rugtas te stoppen en met een RFID-lezer achter de persoon met de sleutel aan te lopen. De vervolgens gecreëerde kloon kan worden misbruikt om het alarm uit te schakelen en spullen te ontvreemden. De eigenaar van de originele sleutel zal waarschijnlijk aansprakelijk worden gesteld. Immers, hij of zij heeft het alarm uitgeschakeld ten tijde van de roof. En er is immers maar één badge …

Scenario 2. Willekeurige passen maken

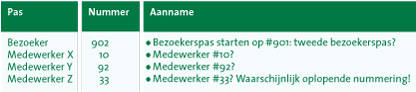

Een meer geavanceerde aanval is die waarbij een willekeurige pas aangemaakt kan worden. Stel dat een aanvaller wederom een bezoekersbadge weet te bemachtigen. Tevens scant de aanvaller de pas van twee willekeurige medewerkers van uw bedrijf. De aanvaller analyseert het voor nummering gebruikte systeem en kan tot de conclusie komen als weergegeven in tabel 1.

Tabel 1. Aannames scans toegangspassen.

In de praktijk blijkt een dergelijke verdeling vaak voor te komen: men ziet dat de bezoekerspas een vrij hoog (zoals in dit geval) of een vrij laag nummer heeft. De medewerkerspassen zitten qua nummering vervolgens relatief dicht bij elkaar. De aanname is dat men met een laag nummer is begonnen en vervolgens opnummert. Medewerker 1 is dus wat langer geleden in dienst gekomen dan medewerker 2 en 3. Dit mechanisme kan men misbruiken door pasnummers te raden. Vaak is het bijvoorbeeld zo dat een algemeen directeur van een bedrijf in meer ruimten kan komen dan een reguliere medewerker. Vervolgens geldt vaak dat de algemeen directeur één van de eerste medewerkers van het bedrijf was. Hetzelfde geldt voor de financieel directeur en de IT-manager. De aanvaller koopt voor enkele tientallen euro’s een verzameling van 25 lege kaarten en programmeert hier de nummers van 1 tot en met 25 in. Vervolgens loopt de aanvaller met de verzameling badges het pand in. Richting de computerruimte of een andere ruimte waar interessante informatie te vergaren is. Gaat de deur niet open met pas 1? Geen nood, nog 24 stuks te gaan. Tijdens opdrachten van de auteurs is het niet uitzonderlijk gebleken dat met gebruik van een tiental kaarten toegang kan worden verkregen tot alle ruimten. Met alle gevolgen van dien.

Voorkomen en compenserende maatregelen

Denk goed na voor de invoering van een draadloos toegangssysteem. Voorkomen is ook in RFID-land beter dan genezen. Het opstellen van securityvereisten is een must. Als toegang moet worden verleend aan afgeschermde ruimten is authenticatie – in plaats van alleen identificatie – wenselijk. Toegang met alleen een gestolen dan wel gekloonde pas is immers niet gewenst. Als authenticatie vereist is, dient een gebruiker van het systeem ook te kunnen bewijzen wie men zegt te zijn. Dit bijvoorbeeld met behulp van een additionele PIN.

Figuur 8. RFID-lezer met PIN.

Is er al een systeem in gebruik met een zwakke technologie en is het niet mogelijk dit systeem op korte termijn te vervangen? Denk dan aan aanvullende maatregelen in de software. Van een gekloonde pas bestaat ook een origineel. Het gelijktijdig gebruik van één pasnummer op meerdere plekken is te beperken door bij te houden of een badge is ingecheckt of niet. Is de pas al gebruikt om het pand te betreden? Dan niet nogmaals toegang met dezelfde badge verlenen tot men weer is afgemeld. Of alarmeer een beheerder als op één plek meerdere ongeldige pasnummers worden aangeboden. Dit kan namelijk duiden op een aanval met een verzameling geraden pasnummers en verhoogt derhalve de pakkans van een aanvaller aanzienlijk.

De rol van de IT-auditor

Uit het voorgaande blijkt dat niet zozeer alleen maar procedureel / procesmatig kan worden geverifieerd of fysieke toegangsbeveiliging op een juiste manier is geïmplementeerd en werkt. De IT-auditor zal zijn werkzaamheden moeten gaan aanpassen en meer moeten controleren dan alleen het feit of een toegangsbeveiligingssysteem wordt gebruikt en of uitgifte en inname van toegangspassen op een beheerste manier plaatsvindt. Wat zijn nu de additionele stappen die de IT-auditor moet uitvoeren voorafgaande en tijdens de werkelijke audit van fysieke toegangsbeveiliging, welke hij vroeger niet hoefde uit te voeren?

- Stel vast wat voor systeem wordt gebruikt en van welke RFID-standaard dit gebruikmaakt.

- Stel vast of passen te klonen zijn en stel vast of het toegangssysteem met willekeurige passen werkt (bijvoorbeeld door het uitvoeren van research of door dit daadwerkelijk zelf te testen).

- Stel vast of compenserende maatregelen bestaan voor de in dit artikel beschreven scenario’s.

- Concludeer op basis van hetgeen onder 1 tot en met 3 is vastgesteld, of er sprake is van een effectief fysiek toegangsbeveiligingssysteem.

Bovenstaande stappen zijn een aanvulling op de werkzaamheden die een IT-auditor altijd heeft uitgevoerd voor het beoordelen van fysieke toegangsbeveiliging. Naar de mening van de auteurs kan echter geen uitspraak worden gedaan over ‘geschikte beveiliging’ als niet aan bovenstaande punten is voldaan.

Literatuur

[Beek08] Jeroen van Beek, Toegangssysteem of alarm: hacker-proof?, Security Management, april 2008.