Tijdens het KPMG IT Advisory Seminar ‘Trends in IT – Information Governance’ op 1 november 2007 is door de auteurs een Information Security Governance-workshop gegeven. Belangrijkste doelstelling van de workshop was om samen met de deelnemers op interactieve wijze van gedachten te wisselen over Information Security Governance. Cruciaal voor Information Security Governance, een onderdeel van information governance, is de juiste positionering van informatiebeveiliging en bijbehorende verantwoordelijkheden in de organisatie en het kiezen van de stuurinstrumenten hiervoor in de boardroom. Het topmanagement van de onderneming dient in staat gesteld te worden om geïnformeerd en bewust risicoafwegingen te maken op het gebied van informatiebeveiliging.

Ruben de Wolf

Inleiding

De workshop Information Security Governance is bijgewoond door ruim twintig deelnemers, werkzaam in de branches centrale overheid, banken en verzekeraars, retail en groothandels, chemische industrie, energie (olie en gas) en IT-dienstverlening. De meeste deelnemers waren als CIO, IT-manager, security manager of security officer betrokken bij of verantwoordelijk voor informatiebeveiliging binnen hun organisatie.

De doelstelling van de workshop was het verkrijgen van een helder beeld over wat de deelnemers aan de workshop verstaan onder Information Security Governance en hoe zij in de praktijk met dit onderwerp omgaan. Met behulp van een interactief stemsysteem zijn aan de deelnemers in totaal 24 multiplechoicevragen voorgelegd. In dit artikel bespreken wij de resultaten van deze workshop. Tevens wordt ingegaan op een stuurinstrument voor Information Security Governance, gebaseerd op Cobit 4.1 en een volwassenheidsmodel voor informatiebeveiliging.

Workshop

Information Security Governance

Informatie moet tot op het hoogste managementniveau erkend en behandeld worden als een vitaal productiemiddel. Recente gedragsregels op het gebied van corporate governance richten zich op het verhogen van de transparantie van de jaarrekening ter bescherming van de aandeelhouders. Het bestuur dient te verklaren dat de interne risicobeheersings- en controlesystemen adequaat en effectief zijn. De status van vitaal productiemiddel vraagt om het toepassen van de principes van corporate governance op informatie inclusief de verantwoording hierover.

Informatiebeveiliging vraagt daarom om een bredere focus dan techniek alleen. Het zou niet alleen op de agenda van de CIO moeten staan, maar van de gehele raad van bestuur. Toch haalt beveiliging vaak alleen de boardroom als er sprake is van incidenten die in de openbaarheid (dreigen te) komen.

Volgens Wikipedia is Information Security Governance een deeldiscipline van corporate governance, gericht op information security management systemen (ISMS), hun doeltreffendheid en de beheersing van risico’s. Het IT Governance Instituut[ www.itgi.com] stelt dat Information Security Governance een onderdeel is van corporate governance dat gericht is op strategische sturing, het halen van doelstellingen, het beheersen van risico’s, het verantwoord inzetten van middelen en het monitoren van het slagen van het informatiebeveiligingsprogramma.

De meeste workshopdeelnemers waren het eens met voornoemde definities en associëren Information Security Governance met IT-governance, compliance en verantwoording afleggen en het realiseren van een beveiligingsstrategie.

Informatiebeveiliging in control?

Vrijwel alle deelnemers gaven aan dat informatiebeveiliging in hun organisatie slechts ten dele ‘in control’ is. De helft gaf hiervoor als mogelijke oorzaak het gebrek aan beveiligingsbewustzijn op het niveau van het bestuur van de organisatie. Wel hebben vrijwel alle deelnemende organisaties beveiligingsprogramma’s opgezet, begroot via IT- of andere budgetten, en laten zij periodiek onderzoek uitvoeren naar risicobeheersings- en controlemaatregelen voor informatiebeveiliging. De meerderheid geeft aan zowel self-assessments als interne/externe audits uit te (laten) voeren.

Informatiebeveiliging op niveau?

Op basis van een voorbeeld van securityrollen en rapportagelijnen in een organisatie zijn de deelnemers enkele vragen voorgelegd over het niveau in de organisatie waar de verantwoordelijkheden en taken voor informatiebeveiliging zijn belegd en hoe vaak het onderwerp op de agenda van het bestuur staat.

Bijna de helft van de deelnemers geeft aan dat binnen het bestuur van hun organisatie een portefeuillehouder informatiebeveiliging is aangewezen. De verantwoordelijkheid voor de coördinatie, implementatie en toezicht is bij tweederde van de organisaties gedelegeerd aan de CIO of de security manager. Bijna de helft van de organisaties geeft aan dat de security-managersfunctie direct onder de CIO is belegd. Tweederde van de deelnemers geeft aan dat informatiebeveiliging ten minste elk kwartaal op de agenda van het bestuur staat. Opvallend is dat de rest van de deelnemers aangeeft dat het nooit op de agenda staat of niet weet hoe vaak het onderwerp ter sprake komt.

Antwoorden op enkele vragen over welke beveiligingsthema’s in het bestuur aan de orde komen geven een verdeeld beeld. Gemiddeld genomen bespreekt de helft van de directies onderwerpen als verloren USB-sticks met gevoelige informatie, verouderde security policies, business continuity planning, de afhankelijkheid van IT-beheerders, achterstallig onderhoud van de IT-infrastructuur en het toenemende aandeel van beveiligingskosten in het IT-budget.

De deelnemers aan de workshop bevestigen het beeld dat informatiebeveiliging door directies nog te vaak wordt gezien als een IT-aangelegenheid die in de portefeuille van de CIO thuishoort. De CIO maakt doorgaans geen onderdeel uit van het dagelijks bestuur, maar rapporteert aan de CFO. Het is daarom van groot belang dat CIO’s en security managers directe rapportagelijnen hebben naar het bestuur of naar de portefeuillehouder informatiebeveiliging. Een minderheid van de deelnemers geeft aan dat er periodieke rapportages over de status en voortgang van het beveiligingsprogramma aan de directie worden voorgelegd. Mogelijk kwam dit mede door onze vraagstelling, maar tijdens de workshop is het beeld ontstaan dat er op bestuursniveau vooral aandacht is voor beveiligingsincidenten. Het topmanagement blijkt nog onvoldoende betrokken.

Informatiebeveiliging in perspectief?

Mogelijk als gevolg van de rigide compliancesystemen die voor Sarbanes-Oxley zijn ingericht, is bij de meeste organisaties weerstand ontstaan tegen ‘compliance omwille van compliance’. In dit deel van de workshop is ingegaan op de beveiligingsstrategie, risicobeheersing en het hanteren van benchmarks voor informatiebeveiliging.

Eenvijfde van de deelnemers geeft aan een beveiligingsstrategie te hanteren. Hetzelfde beeld ontstaat op de vraag in hoeverre investeringen in informatiebeveiliging bewust worden afgewogen tegen een voor de organisatie acceptabel risiconiveau, de zogenaamde ‘risk appetite’. Ruim tweederde van de deelnemers geeft aan dat dit slechts ten dele of niet gebeurt. Slechts eenderde van de deelnemers geeft aan gebruik te maken van benchmarks om de prestaties op het gebied van informatiebeveiliging te vergelijken met branchegenoten of tussen eigen organisatieonderdelen.

Het volledig naleven van standaarden als ISO 27001/2 of Cobit is geen doel op zich. Het is aan de organisatie om haar eigen ambities expliciet te maken en in een beveiligingsstrategie vast te leggen. Slechts een klein aantal organisaties is hierin geslaagd.

Visie en instrumenten

KPMG heeft een raamwerk ontwikkeld gebaseerd op Cobit 4.1 en een volwassenheidsmodel voor informatiebeveiliging dat bruikbaar is als stuurinstrument voor Information Security Governance. Dit instrument geeft op een relatief snelle manier inzicht in het huidige informatiebeveiligingsniveau en zet dit af tegen de beveiligingsstrategie van de organisatie (ambitie) en het informatiebeveiligingsniveau van branchegenoten.

Dit stuurinstrument zegt iets over de huidige situatie, maar kan bovendien ingezet worden om een groeipad naar het ambitieniveau te definiëren. Ook kan een dergelijk instrument worden ingezet om interne en externe benchmarks uit te voeren. Te denken valt dan aan het vergelijken van de huidige situatie van verschillende bedrijfsonderdelen onderling ten opzichte van het ambitieniveau en branchegenoten.

Security maturity

De afgelopen jaren hebben professionals zich gebogen over het vraagstuk van de informatiebeveiligingsstrategie en ambitieniveaus van informatiebeveiliging. Dit heeft geresulteerd in een reeks inspirerende artikelen (bijvoorbeeld [Alab06], [Bask98]) die ons hebben aangezet tot het verder ontwikkelen van het gedachtegoed over de volwassenheid van informatiebeveiliging. Een rode draad door deze artikelen is de zoektocht naar een raamwerk gebaseerd op bestaande standaarden, methoden en denkwijzen (onder meer ISO 27001/2, CMMi, Nolan Groeifasenmodel) om de volwassenheid van informatiebeveiliging meetbaar en tastbaar te maken.

Volwassenheid kan worden gezien als de mate waarin iets volgroeid is. Een korte studie naar volwassenheidsmodellen wijst uit dat een volwassenheidsmodel idealiter voldoet aan een aantal kwaliteitscriteria ([Sipo02]), waaronder:

- Strategische insteek

Gericht op het behalen van strategische doelstellingen. - Brede oriëntatie

Behandeling van meer dan IT alleen: ook organisatie, processen en bewustwording. - Transparantie en objectiviteit

Resultaten mogen niet oneigenlijk beïnvloedbaar zijn.

Deze kwaliteitsaspecten kunnen, al dan niet gedeeltelijk, teruggevonden worden in bijvoorbeeld het groeifasenmodel van Nolan, het Cobit maturitymodel of het Systems Security Engineering Capability Maturity Model (SSE-CMM). Het probleem is echter dat geen van deze modellen ontworpen is om te gebruiken voor Information Security Governance. Het lijkt dan ook zinvol om elementen uit deze modellen te combineren tot een Information Security Governance-stuurinstrument.

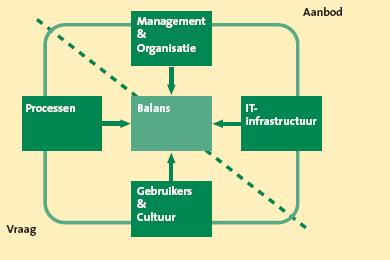

Als leidraad voor een gebalanceerde verdeling van informatiebeveiligingsaspecten kan het Nolan-procesmodel worden gebruikt. Het procesmodel van Nolan laat de verschillende aspecten zien die in evenwicht dienen te zijn zodat kan worden gesproken van een gebalanceerde IT-organisatie. Het procesmodel is verdeeld in een vraag- en een aanbodzijde. Aan de aanbodzijde worden het management en de organisatie van IT alsmede de IT-infrastructuur onderkend. De vraagkant geeft de processen weer en benadrukt de samenhang met eindgebruikers en hun heersende cultuur. De vraagkant wordt ook wel de businesskant genoemd (zie figuur 1). De aanbod- en de vraagzijde dienen op elkaar aan te sluiten.

Figuur 1. Het Nolan-procesmodel.

Het Nolan-procesmodel kan worden gebruikt om het totaal van informatiebeveiligingsmaatregelen in evenwicht te brengen. Door het gebruik van alle vier de deelgebieden binnen dit model verschuift de focus bij volwassenheid van informatiebeveiliging van IT naar een breder totaal van aandachtspunten. Voorbeelden hiervan zijn awarenessprogramma’s en trainingen aan de gebruikers- en cultuurzijde of het definiëren van een strategisch informatiebeveiligingsplan op basis van de eisen en wensen die door de business worden gesteld.

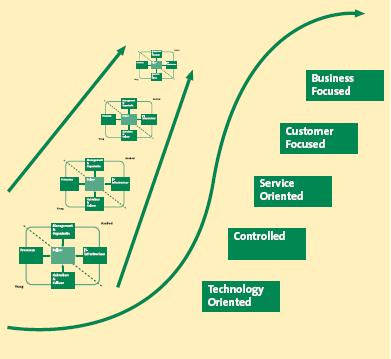

Aan de hand van plateauplanning ([Dele01]) kan een groeipad worden uitgezet dat bestaat uit vijf volwassenheidsniveaus waarin een bepaalde mate van gepast evenwicht wordt vereist. Overbeek en Shahim ([Shah07]) gaven hierop al een voorschot door deze niveaus globaal te beschrijven.

Figuur 2. De vijf niveaus van volwassenheid en plateauplanning.

De volgende stap die gezet moet worden, is het inzichtelijk krijgen van de verschillende aandachtsgebieden binnen elk van de vier deelgebieden van het Nolan-procesmodel.

Een veelgebruikte methode om de informatiebeveiligingsorganisatie op orde te brengen is de Code voor Informatiebeveiliging (BS ISO/IEC 17799:2005). De code legt echter de nadruk op een operationele aanpak met de inrichting van maatregelen in de vorm van best practices. Omdat voor de volwassenheid van informatiebeveiliging ook businessaspecten worden meegenomen, dient vanuit een strategisch oogpunt te worden gehandeld. Cobit daarentegen kan vanwege zijn meer strategische insteek beter gebruikt worden om de vier deelgebieden uit het Nolan-procesmodel in te vullen.

Uiteraard is Cobit niet bedoeld als model voor informatiebeveiliging, echter de high-level controls bevatten stuk voor stuk securitygerelateerde aspecten. Voor de invulling van het model worden alleen de securitygerelateerde aspecten van Cobit gebruikt.

Ambitie, benchmark en huidige situatie

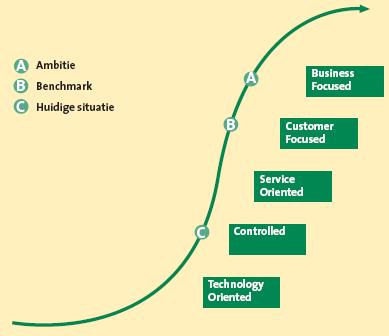

Door gebruik te maken van een gestandaardiseerd volwassenheidsmodel kan niet alleen de huidige situatie met betrekking tot informatiebeveiliging vastgelegd worden, maar kunnen ook vergelijkingen worden gemaakt tussen de huidige situatie en de ambitie en bijvoorbeeld de huidige situatie en de situaties bij gelijksoortige organisaties. Het volwassenheidsmodel kan op allerlei verschillende manieren worden ingezet. In de vorm van een quick scan kan op de hierboven beschreven manier in ongeveer één dag een duidelijk beeld worden gegeven van ambitie, benchmark en huidige situatie.

Figuur 3. Voorbeeld verhouding ambitie, benchmark en huidige situatie.

In figuur 3 is te zien hoe een mogelijke verhouding tussen ambitie, benchmark en huidige situatie van een organisatie gevisualiseerd kan worden. Op deze manier kan een groeipad worden gedefinieerd en kunnen vergelijkingen worden gemaakt tussen ambitie, benchmark en de huidige situatie met betrekking tot informatiebeveiliging.

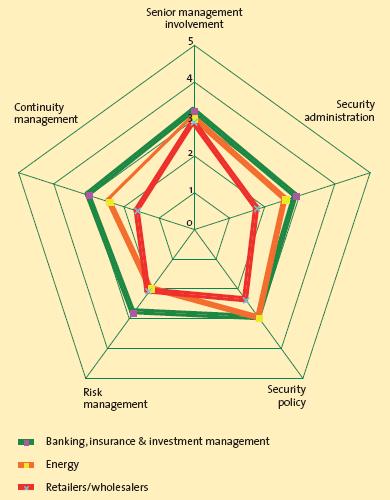

Benchmarks als inspiratiebron voor de beveiligingsstrategie

In figuur 4 is een voorbeeld getoond van enkele Information Security Governance-gerelateerde onderwerpen en de hierbij behorende benchmarkdata voor enkele branches. Voor een aantal securitygerelateerde onderwerpen wordt hier op een maturity level van 1 tot en met 5 aangegeven hoe dergelijke bedrijven op deze onderdelen scoren. Op eenzelfde wijze kan een vergelijking worden gemaakt tussen organisaties in vergelijkbare branches en met vergelijkbare omvang. Bij het uitvoeren van een benchmark is het namelijk van groot belang dat de juiste vergelijkingsvariabelen als branche en omvang worden gekozen. Een financiële instelling zal over het algemeen niet alleen hoger scoren doordat zij de zaken beter op orde heeft, maar vooral doordat zij een andere doelstelling, strategie en externe eisen als wet- en regelgeving kent dan bijvoorbeeld een retailorganisatie.

Figuur 4. Voorbeeld benchmarks verschillende branches.

De grote verschillen op de terreinen continuity management en security administration tussen banken en retailers laten zich verklaren door het verschil in risicoprofiel van deze typen organisaties. Retailers zijn over het algemeen minder sterk afhankelijk van real-time transactieverwerking dan banken.

Adviezen aan bestuur en securityfunctionarissen

Aan het einde van de workshop is een aantal adviezen aan de deelnemers voorgelegd, bestemd voor het bestuur en de securityfunctionarissen.

Adviezen aan het bestuur: tone at the top

- Kweek bewustwording en begrip voor het belang van informatiebeveiliging voor de organisatie.

- Beoordeel investeringen in informatiebeveiliging op de bijdrage aan de bedrijfsdoelstellingen en het geaccepteerde risicoprofiel.

- Steun de ontwikkeling van een informatiebeveiligingsprogramma met aandacht voor zowel organisatorische, technische, menselijke als procesmatige aspecten.

- Vraag om periodieke rapportages over de status, voortgang en doeltreffendheid van dit programma.

Adviezen aan de security manager: organiseer de stakeholders

- Leg de ambitie vast in een beveiligingsstrategie, met aandacht voor onder andere het risicoprofiel van de organisatie, de mate waarin de organisatie risico’s wenst te mitigeren (risk appetite) en de gewenste vorm van Information Security Governance.

- Rapporteer in krachtige beelden periodiek over materiële risico’s en de doeltreffendheid van het beveiligingsprogramma.

- Alleen sturen op compliancy met standaarden kan onbegrip opleveren. Maak daarom samen met het management de afweging wat het effectieve risico is dat men loopt bij niet-compliant zijn en bepaal of de organisatie dit risico moet mitigeren of kan accepteren.

- Geef heldere prioriteiten aan in verbeterpunten en betrek het bestuur in de afweging van noodzakelijke investeringen.

Tot slot

Met de deelnemers van de workshop zijn ervaringen uitgewisseld over hoe Information Security Governance in de diverse organisaties is ingevuld. Hierbij is vooral ingegaan op voorwaarden voor succes. De verschillen tussen de diverse branches waarin de deelnemers werkzaam zijn, werden tijdens de discussies goed duidelijk. Op basis van de inbreng van de deelnemers komen we tot de volgende constateringen:

- Ondanks dat informatie als een vitale productiefactor wordt gezien, is informatiebeveiliging nog lang niet altijd in control. Eén van de oorzaken hiervan is onvoldoende risicobewustzijn bij zowel eindgebruiker, managers als het bestuur.

- Informatiebeveiliging hoort op de agenda van het bestuur van een organisatie te staan. Het bestuur moet actief sturen op de voortgang en doelmatigheid van het informatiebeveiligingsprogramma en zich periodiek laten informeren over de status.

- De investeringen in informatiebeveiliging moeten in balans zijn met het risicoprofiel van de organisatie en de mate waarin de organisatie risico’s wenst te mitigeren (risk appetite). Een informatiebeveiligingsstrategie dient hierin inzicht te geven.

- Om het bestuur in staat te stellen zijn rol ten aanzien van informatiebeveiliging te vervullen, dienen passende stuurinstrumenten te worden ingezet. Denk hierbij aan periodieke, compacte rapportages of dashboards waaruit blijkt wat het effect is van het informatiebeveiligingsprogramma.

In de workshop en in dit artikel is ingegaan op een stuurinstrument voor Information Security Governance op basis van een security-maturitymodel. Dit model is al in een verscheidenheid aan organisaties ingezet en is als zeer bruikbaar ervaren.

Koos Wolters: de voorwaarden voor succes

Literatuur

[Alab06] S.S. Alaboodi, A new approach for assessing the maturity of information security, Information Systems Control Journal, vol. 3, 2006.

[Bask98] R. Baskerville, Designing Information Systems Security, John Wiley Information Systems, John Wiley & Sons, NJ, 1998.

[Boer96] J.C. Boer RE RA, ir. J.A.M. Donkers RE, drs. R.M. Renes en prof. dr. P. Wallage RA, Corporate Governance; de betekenis voor de ICT-Auditor, Compact 1996/5.

[Dele01] G. Delen, World Class IT: Investeren in ICT: Alleen met benefits case, KPMG Consulting/Uitgeverij Tutein Nolthenius, 2001.

[Shah07] A. Shahim (red.), Kracht van vernieuwing: visies op ICT, Sdu Uitgevers bv, 2007.

[Sipo02] M. Siponen, Towards maturity of information security maturity criteria: six lessons learned from software maturity criteria, Information Management & Computer Security, 10/5, 2002.