In dit artikel worden de hoofdlijnen weergegeven voor de aanpak van een (IT-) audit in het kader van de controle van de jaarrekening en de interne beheersing.

Inleiding

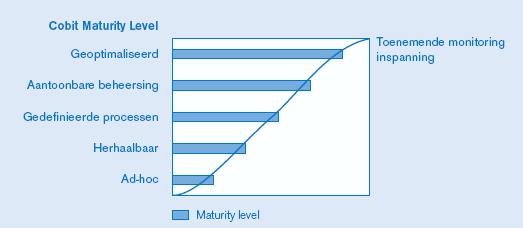

In onze maatschappij is een trend gaande, waarbij organisaties naar een hoger niveau van beheersing streven. Waar voorheen meer in onderling vertrouwen werd samengewerkt, wordt thans op diverse terreinen gevraagd een aantoonbare beheersing te realiseren (figuur 1).

Figuur 1. Niveaus van volwassenheid beheersing.

De omslag naar aantoonbare beheersing vormt een wijziging in onze cultuur en uit zich in wet- en regelgeving, bijvoorbeeld inzake Sarbanes-Oxley (SOX) en Tabaksblat.

Als consequentie van aantoonbaarheid van beheersing is het van belang monitoring in te richten, opdat belanghebbenden adequaat kunnen worden geïnformeerd. Deze monitoring kan worden vormgegeven door verschillende partijen: bijvoorbeeld via interne controle binnen de operationele omgeving, via de interne auditor en via de externe auditor.

Met de zich ontwikkelende regelgeving is het van belang dat de organisatie zelf, dus het collectief van operationele en stafafdelingen, zorg draagt voor aantoonbaarheid van de interne beheersing. Indien bijvoorbeeld voor een organisatie de SOX-wetgeving van toepassing is, is het vereist dat de externe auditor de kwaliteit van de interne beheersing controleert, zowel wat betreft de evaluatie hiervan door het management van de organisatie zelf als de effectiviteit van de interne beheersingsmaatregelen. Hiermee krijgt de externe auditor dus twee taken, namelijk het beoordelen van zowel de financiële verslaglegging als de interne beheersing. Tezamen met het feit dat verschillende auditdisciplines meer met elkaar samenwerken om de financiële verslaglegging en de interne beheersing te beoordelen, wordt hiermee het begrip integrated audit invulling gegeven.

De integrated audit kan worden gefaseerd in het selecteren van objecten, het verrichten van waarnemingen en het evalueren van bevindingen.

Selecteren van objecten

Een organisatie zal op basis van de van toepassing zijnde wet- en regelgeving en het operationele risicomanagement moeten vaststellen welke monitoringinformatie nodig is, ofwel welke informatie het management nodig heeft om een redelijke mate van zekerheid te krijgen over de mate waarin het in control is. Dit betreft bijvoorbeeld monitoringinformatie over de organisatie in het algemeen, specifieke financiële informatie, maar ook informatie over specifieke IT-services.

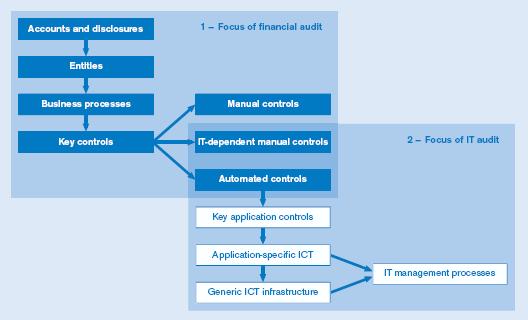

Bij het beoordelen van de interne beheersing door de externe accountant dient te worden vastgesteld of door de organisatie een passende scoping van zogenaamde key risks en key controls heeft plaatsgevonden, voor de te beheersen bedrijfsprocessen, en of deze key controls effectief zijn geïmplementeerd en gemonitord door de organisatie zelf.

De scoping betreft zowel de maatregelen aangaande de interne beheersing van de organisatie in het algemeen als de operationele beheersingsmaatregelen per te beheersen bedrijfsproces. Bij de bedrijfsprocessen is het van belang vast te stellen welke de relevante applicaties zijn, op basis van de toegepaste IT-dependent manual controls en de automated controls ([PCAO04]).

Voor de scoping van de maatregelen aangaande de organisatie in het algemeen wordt veelal het COSO-model ([COSO06]) als basis genomen. Dit model richt zich op ‘Control Environment’, ‘Risk Assessment, ‘Control Activities’, ‘Information and Communication’, en ‘Monitoring’.

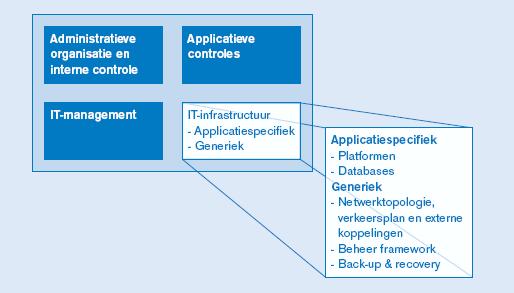

De scoping van de interne beheersing van bedrijfsprocessen in een IT-ondersteunde omgeving kan plaatsvinden aan de hand van het model uit figuur 2.

Figuur 2. Objecten van een IT-applicatie.

De objecten van een IT-applicatie betreffen bijvoorbeeld maatregelen in de applicatie, databasemanagementsystemen, servers, identitysystemen (zoals Active Directory), werkplek-pc’s, het netwerk en monitoring- en beheersystemen.

Hierbij verloopt in de praktijk het selecteren van de relevante IT-applicaties en ICT-componenten als volgt. Op basis van de jaarcijfers en de uitingen betreffende de jaarcijfers worden de voornaamste entiteiten van de organisatie geïnventariseerd. Voor elk van deze entiteiten worden vervolgens de voornaamste bedrijfsprocessen bepaald, waarbij per proces de zogenaamde key controls worden vastgesteld. Een ‘control’ is ‘key’, als voor de betrouwbare procesgang wordt gesteund op deze key control.

Key controls komen tot uiting in verschillende vormen: de zogenaamde ‘manual controls’ (handmatige maatregelen), ‘IT-dependent manual controls’ (IT-afhankelijke maatregelen, bijvoorbeeld rapportages uit applicaties), en ‘automated controls’ (geprogrammeerde maatregelen binnen applicaties). De accountant selecteert samen met de algemene IT-auditor de key controls.

In meer complexe en omvangrijke omgevingen selecteert de technical IT-auditor samen met de algemene IT-auditor de controls in de ICT-omgeving. Hiertoe wordt voor ‘IT-dependent manual controls’ en ‘automated controls’ vastgesteld op welke IT-applicatie(onderdelen) door de key controls wordt gesteund. Deze IT-applicatie(onderdelen) vallen vervolgens binnen de scope van de audit. Daarna worden voor de relevante IT-applicatie(onderdelen) de applicatiespecifieke IT (zoals applicatie- en databaseservers) en generieke ICT (zoals netwerk en werkplek) vastgesteld, evenals de IT-beheerorganisaties die hiervoor zorg dragen ([Korn05]).

Figuur 3. Focus van audit.

Verrichten van waarnemingen

De auditor dient vervolgens waarnemingen te verrichten betreffende de als relevant onderkende objecten, met de hiertoe vereiste diepgang en met de vereiste zekerheid. Betreffende de organisatiebrede maatregelen dienen de opzet en het bestaan van maatregelen te worden gecontroleerd, voor de operationele maatregelen dient deze controle te worden uitgebreid met de werking van maatregelen.

Het is bij het uitvoeren van waarnemingen van belang dat de audit zelf eveneens aantoonbaar adequaat wordt uitgevoerd. Hiertoe is het van belang een gedocumenteerd werkprogramma te hanteren, waarin zijn gedocumenteerd:

- objecten;

- gehanteerde normen;

- wijze van waarnemen (bijvoorbeeld interview, documentatie, systeemconfiguratie);

- frequentie van waarnemen;

- evaluatie per norm.

Het onderzoeken van de opzet van maatregelen vindt veelal plaats door het bestuderen van documentatie en het interviewen van betrokken functionarissen. Bij het onderzoeken van het bestaan en de werking van maatregelen worden vooral registraties ingezien en worden systeeminstellingen van ICT-componenten opgevraagd.

Indien applicaties of delen van applicaties door een ICT-serviceorganisatie worden beheerd, kan het voorkomen dat niet de auditor van de cliënt, maar de auditor van de ICT-serviceorganisatie waarnemingen verricht. In dat geval kan door de auditor van de ICT-serviceorganisatie een zogenaamde SAS 70-rapportage worden opgesteld ([AICP05]).

Bij het doen van waarnemingen omtrent ICT-componenten kan de auditor ook steunen op monitoringvoorzieningen die de organisatie zelf heeft ingericht, maar de auditor dient veelal ook eigen waarnemingen te verrichten. Hiertoe kan bijvoorbeeld tijdelijk opvraagprogrammatuur (query tools) op computers van de organisatie worden geïnstalleerd, waarmee systeeminstellingen worden opgevraagd.

Evalueren van bevindingen

Tijdens de audit worden vele waarnemingen gedaan, die afzonderlijk en in samenhang dienen te worden geëvalueerd. Er zijn immers afwijkingen van normen die uiteindelijk geen wezenlijke impact hebben, en afwijkingen die dat wel hebben.

Het is in het bijzonder van belang de afwijkingen van normen in kaart te brengen, die kunnen leiden tot een materiële afwijking van de jaarrekening, waardoor deze geen getrouw beeld van de werkelijkheid meer geeft.

Vooral voor afwijkingen in de ICT-omgeving is het van belang bij elke afwijking de impact op een gedefinieerde key control te bepalen. Op basis van de afweging van deze impact dient de accountant zich een samenvattend oordeel aangaande de interne beheersing te vormen.

Samenvatting

Het streven naar hogere niveaus van beheersing resulteert in de noodzaak meer informatie ter beschikking te hebben betreffende de mate waarin financiële verslaglegging en interne beheersing voldoende ‘in control’ zijn.

Ter voorkoming van kosteninefficiënties is het hierbij noodzakelijk op basis van relevante wet- en regelgeving en operationeel risicomanagement een juiste scope op te stellen van de objecten waarvoor monitoringinformatie benodigd is.

De waarnemingen op basis waarvan met een bepaalde mate van zekerheid een uitspraak wordt gedaan over het werkelijke niveau van beheersing, worden vervolgens door verschillende auditdisciplines en teams uitgevoerd.

De geconstateerde afwijkingen dienen alle te worden geëvalueerd en te worden gerelateerd aan de relevante bedrijfsprocessen.

Literatuur

[AICP05] American Institute of Certified Public Accountants, AICPA Audit and Accounting Guide: Service Organizations: Applying SAS70, as Amended, 2005.

[COSO06] The Committee of Sponsoring Organizations of the Treadway Commission, Internal Control – Integrated Framework, www.coso.org.

[Korn05] Ir. P. Kornelisse RE CISA, R.P.J. van den Berg RA en A.A. van Dijke, SOX – Scoping van de relevante ICT, Compact 2005/3.

[PCAOB04] Public Company Accounting Oversight Board, Auditing Standard 2 – An Audit of Internal Control Over Financial Reporting Performed in Conjunction with An Audit of Financial Statements, www.pcaob.org.