Vergeleken met de aandacht voor beveiliging van IT-omgevingen zoals deze in de kantooromgeving wordt gebruikt en van belang is voor de jaarrekening, is de beveiliging van industriële IT-omgevingen een veronachtzaamd onderwerp, terwijl de status van beveiliging van die omgevingen van levensbelang kan zijn voor zowel de mens als de onderneming zelf. In dit artikel wordt beschreven wat industriële IT is, welke gevaren zijn te onderkennen en aan welke gebieden de IT-auditor aandacht zou moeten besteden.

Inleiding

’04:30 het luchtalarm gaat af, versuft word je wakker. Is het de wekker? Luchtalarm? Is het vandaag de eerste van de maand? Je beseft samen met de rest van de woonwijk dat het niet een periodieke test is. Ondertussen 45 km verderop heeft de bevelvoerder van de regionale hulpverleningsdiensten van de gemeente Rotterdam het commando overgegeven aan de Commissaris van de Koningin, die zal samen met het Provinciaal Coördinatie Centrum de hulpverlening coördineren voor de provincie Zuid-Holland. GRIP-4 escalatie is een feit geworden: 150 brandweerauto’s, 900 brandweerlieden en honderden ambulancediensten zijn actief om de grootste ramp van de geschiedenis onder controle proberen te brengen. In de omgeving van de chemische fabriek lijkt het wel een oorlogsgebied; letterlijk alles is verdwenen, inclusief vijf aanliggende woonwijken…Voor de hulpverleningsdiensten is er op dit moment maar één doel en dat is verdere escalatie van de ramp voorkomen. Na veel onderzoek ontdekt men dat de aan de ramp ten grondslag liggende oorzaak te vinden is in de gebrekkige beveiliging van de systemen die een grote raffinaderij aansturen. Hadden IT-auditors dit enkele maanden geleden ook al kunnen constateren?’

Bovenstaand scenario is gelukkig verzonnen maar in de diverse bronnen die wij voor dit artikel hebben gebruikt, worden regelmatig voorbeelden aangehaald van daadwerkelijk gebeurde rampen die zijn beïnvloed of veroorzaakt door niet volgens verwachting functionerende SCADA-systemen[Supervisory Control And Data Acquisition.]. Bijvoorbeeld, in 1999 is in Amerika door ongecontroleerde overdruk een pijplijn gescheurd waardoor meer dan een half miljoen liter brandstof is weggelekt. Na het ontstaan van de scheur was het een kwestie van tijd totdat de brandstof ontvlamde tot een vuurzee. Hierdoor zijn huizen en bedrijven vernield, enkele mensen omgekomen en anderen ernstig gewond geraakt. Een ander voorbeeld betreft een nucleaire installatie waarbij een reguliere computerworm (virus) de veiligheidsvoorzieningen voor ongeveer vijf uur heeft platgelegd. Ook in Nederland zijn SCADA-systemen besmet geraakt met virussen en wormen en hebben hackers met succes aanvallen uitgevoerd op nationale voorzieningen zoals water, elektriciteit en gas.

Iedereen kent de traditionele IT-omgeving, de omgeving die wordt gebruikt voor kantoorautomatisering, bedrijfsapplicaties, webomgevingen voor interactie met de klanten, etc. Iedereen begrijpt tegenwoordig ook het belang van het beveiligen van die omgeving, enerzijds vanuit wettelijke vereisten en businesseisen, maar ook vanuit de interne beheersingsgedachte.

Industriële IT-omgevingen vallen buiten deze traditionele IT en worden gebruikt voor het controleren, monitoren en opereren van industriële installaties zoals voor het oppompen van olie, procesbesturing en veiligheid van nucleaire energiecentrales, maar ook voor bijvoorbeeld de veilige aansturing van robots die nauw samenwerken met mensen zoals bij de assemblage van auto’s. Overigens zijn er ook overeenkomsten met de traditionele IT-omgeving en de daarmee samenhangende (beveiligings)problemen, zoals onder andere de problematiek rondom het gebruik van draadloze netwerken, inbelverbindingen en het implementeren van netwerkscheiding. Door de beveiligingstechnisch gebrekkige implementaties ontstaan hier nieuwe risico’s die traditioneel niet in deze omgevingen aanwezig waren. De ontwikkelingen daarin lijken een beetje aan de IT-auditor/beveiliger te zijn voorbijgegaan.

Afhankelijk van het doel waarvoor deze industriële IT wordt gebruikt, vormt het uitvallen of niet langer integer werken een groot risico voor mensenlevens en het milieu, maar ook voor de continuïteit van een onderneming.

In dit artikel wordt beschreven wat industriële IT is, uit welke componenten zij bestaat, wat de grootste risico’s zijn, en waarom en hoe de IT-auditor hieraan aandacht zou moeten besteden.

Industriële IT-omgevingen

Sinds de industriële revolutie is een verregaande automatisering in werking gezet waarbij de handelingen van mensen steeds vaker werden ondersteund of geheel zijn overgenomen door machines. De stoommachines, aandrijfbanden en mechanische actuatoren zijn in de loop der jaren vanzelfsprekend vervangen door elektronische en pneumatische aansturing met een ongekende precisie. In de eenentwintigste eeuw spelen industriële machines en de aansturing daarvan een onmisbare rol in bijna alle denkbare industrieën (van grote bakkerijen, autofabrieken tot aan complexe chemische installaties). Het moge daarmee duidelijk zijn dat daardoor in de industriële omgevingen ook een voorname rol is ontstaan voor IT.

De industriële IT-omgeving bestaat uit een verzameling meetinstrumenten, actuatoren (aansturing), controleschermen, computers en applicaties die gezamenlijk zorgen voor het kunnen monitoren, analyseren en aansturen van (de onderdelen van) industriële machines die gebruikt worden in het fabricageproces. De componenten zijn met elkaar verbonden door middel van een netwerk, dat vaak het Supervisory Control And Data Acquisition (SCADA)-netwerk wordt genoemd.

SCADA-netwerken maken het mogelijk om statusgegevens te verzamelen van alle procesonderdelen zoals pompen en kleppen ongeacht de fysieke locatie van deze onderdelen. De verzamelde data kan vervolgens centraal worden geanalyseerd en indien nodig kan de procesbesturing centraal worden bijgestuurd. Hierdoor is met de inzet van SCADA een grote efficiëntie te behalen. Door het toevoegen van ‘intelligentie’ kunnen SCADA-systemen autonoom beslissingen nemen en daarmee de veiligheid en continuïteit van het proces waarborgen. In enkele gevallen is de mens zelfs ondergeschikt, immers computers zijn rationeel en niet emotioneel.

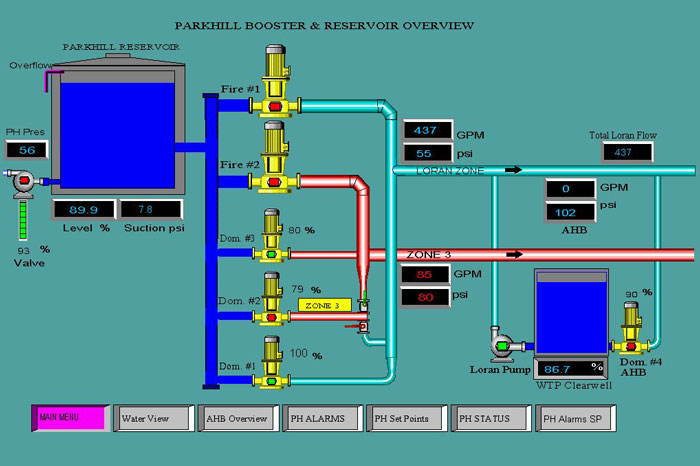

Figuur 1. Voorbeeld van een bewakingsmonitor van een SCADA-omgeving [Google Images SCADA].

In moderne SCADA-omgevingen is de intelligentie ook ingebouwd in de actuatoren zelf waardoor de effecten van verkeerde aansturing of gevaarlijke instructies kunnen worden beperkt. Bijvoorbeeld, in een raffinaderij zijn ‘slimme’ kleppen aangebracht die bij een bepaalde overdruk automatisch een omleiding in werking zetten waardoor de brandbare stoffen onder hoge druk naar de zogenaamde affakkelinstallaties worden geleid ter verbranding. Vanzelfsprekend is dit noodgedwongen affakkelen een kostbare en onwenselijke situatie voor de omgeving, de business en het milieu.

Figuur 2. Een ‘flameout’ bij een raffinaderij [bron www.nu.nl].

Echter, SCADA-systemen zijn ontworpen voor de real-time verwerking van gegevens met maximale beschikbaarheid, flexibiliteit en functionaliteit waarbij geen of een zeer beperkte aandacht is besteed aan de beveiliging. Bij het ontwerp en de implementatie van industriële IT worden andere prioriteiten gehanteerd dan bij traditionele IT-omgevingen, waarbij de real-time verwerking en de beschikbaarheid veel hoger staan genoteerd dan andere kwaliteitsaspecten zoals vertrouwelijkheid. Signalen worden vaak niet versleuteld, geen identificatie en authenticatie van de zender/ontvanger, geen extra verificatiestappen, het afgegeven signaal moet direct resulteren in actie.

Industriële IT-omgevingen maken vaak gebruik van niet-standaardprotocollen. Op het eerste gezicht kan dit veilig lijken maar een aanvaller met voldoende tijd en budget kan deze protocollen ook aanvallen. Deze schijnveiligheid wordt ook wel ‘security through obscurity’ genoemd. Omdat het ontwerp van deze niet-standaardprotocollen niet publiek is en het gebruik beperkt is tot een selecte groep klanten, is er een kans dat zwakheden en/of fouten niet ontdekt of verzwegen worden. Een standaardprotocol is vaak publiek en wordt veelvuldig gebruikt waardoor de kans op het ontdekken en voorkomen van zwakheden groter wordt.

Maar ook bij het gebruik van standaardprotocollen of bijvoorbeeld publieke besturingssystemen in industriële IT-omgevingen is er een uitdaging op het vlak van informatiebeveiliging. De installatie van bijvoorbeeld een virusscanner en anti-spyware software zijn geaccepteerde maatregelen in de traditionele IT-omgeving maar zijn ‘bijna niet bespreekbaar’ in de industriële IT-omgeving. Immers, de onbekende software kan de te nemen beslissing vertragen of zelfs onmogelijk maken. Een risico dat de leverancier van de omgeving wil voorkomen. Omdat elke wijziging aan een SCADA-omgeving getest moet worden door de leverancier en het vaak een hele keten betreft aan componenten (van meting tot aan analyse en bijsturing), is er tot nu toe bijna altijd slechts zeer beperkt aandacht besteed aan de beveiliging van industriële IT-systemen.

Nu industriële IT-systemen steeds vaker (gedreven door de markt en de business) migreren van gesloten omgevingen naar open omgevingen met veel externe koppelingen en gebruik van standaard-softwareoplossingen, is het tijd om wel aandacht te gaan besteden aan de beveiliging van deze kritieke en kwetsbare omgevingen.

Dreigingen en risico’s

Omdat industriële IT-omgevingen in veel gevallen een uiterst belangrijke rol spelen in de levering van essentiële diensten aan inwoners van een land (denk daarbij aan elektriciteit, water, gas, brandstoffen, afvalverwerking, transport, etc.) zijn ze onderdeel van de kritieke infrastructuur van een land en dienen ze adequaat beschermd te worden tegen de hedendaagse variëteit van dreigingen (fysiek of via aangesloten netwerken zoals telefonie, draadloos of bijvoorbeeld het internet). De bescherming van de nationale kritieke infrastructuren wordt internationaal vaak aangeduid met CIP, wat staat voor Critical Infrastructure Protection.

De nu volgende opsomming is een beknopte weergave van beveiligingsproblemen van industriële IT-omgevingen zoals deze daadwerkelijk bij uitgevoerde controles zijn geconstateerd (gebaseerd op enkele publieke artikelen). De genoemde punten komen overeen met beveiligingsproblemen in de traditionele IT-omgeving maar met één wezenlijk verschil, namelijk dat deze in de traditionele omgeving wel geadresseerd worden en voor de industriële IT-omgevingen niet. Het gaat om:

- remote desktopfunctionaliteit zonder wachtwoord (VNC, PCAnyWhere, etc.);

- inbelverbindingen zonder wachtwoord;

- besturingssystemen met leeg of eenvoudig te achterhalen administrator-wachtwoord;

- ontbreken van kritieke beveiligingspatches of aanwezigheid van sterk verouderde software;

- protocollen zonder versleuteling en identificatie/authenticatie van de zender/ontvanger;

- databases met standaardwachtwoorden;

- overbodige functionaliteit op systemen en/of webdiensten;

- draadloze verbindingen zonder beveiliging.

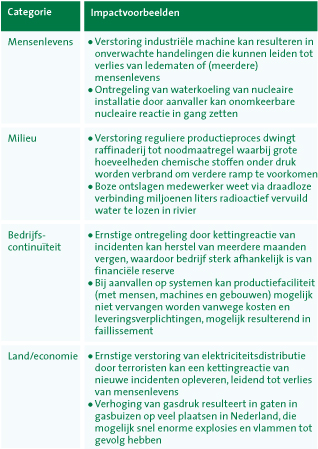

Aanvallers die erin slagen misbruik te maken van industriële IT-omgevingen kunnen voor grote rampen zorgen waarbij mensenlevens, het milieu, de continuïteit van bedrijven en zelfs de nationale orde van een land of economie op het spel kunnen staan. In tabel 1 zijn enkele voorbeelden van impact opgenomen.

Tabel 1. Voorbeelden van impact op enkele categorieën uit de samenleving.

Vanwege het ontbreken van aandacht voor informatiebeveiliging van industriële IT-systemen kunnen de dreigingen van diverse soorten personen afkomen die ieder een eigen doel voor ogen hebben. Voorbeelden van personen die dreigingen kunnen vormen:

- medewerkers met kwade bedoelingen (veel interne kennis);

- terroristen;

- hackers (non-ethisch);

- groeperingen met een bepaalde reden tot actie;

- uitvoerders van cyber militaire operaties;

- personen die uit onwetendheid gevaar veroorzaken.

Wetgeving en beveiligingscriteria

Op veel verschillende niveaus is sprake van onderzoek naar de status van en de wijze waarop beveiliging van industriële netwerken beter onder controle kan worden gekregen. In sommige landen bestaan er zelfs wettelijke verplichtingen om kritische infrastructuur adequaat te beveiligen, inclusief de noodzaak dit te kunnen aantonen. De terroristische aanval op 9/11 op het World Trade Centre (WTC) in New York heeft hier zeker een grote rol in gehad. In Amerika speelt Homeland Security een rol in de bescherming van de Amerikaanse kritieke infrastructuur. In Nederland zijn ook overheidsorganisaties zoals NICC (Nederlandse Infrastructuur Cybercrime) en GovCERT hiermee bezig.

Dit heeft ook geleid tot de ontwikkeling van diverse standaarden, waarvan we hieronder een aantal voorbeelden geven:

- http://www.us-cert.gov/control_systems/pdf/2007_Top_10_Formatted_12-07-06.pdf; in dit document wordt de top 10 van zwakheden weergegeven volgens US CERT en tevens aangegeven op welke wijze deze zwakheden kunnen worden gemitigeerd;

- http://www.nerc.com/page.php?cid=2|20; op deze site worden de zogenaamde Critical Infrastructure Protection-standaarden beschreven voor bulk power systems (CIP-002 tot en met CIP-009);

- http://csrc.nist.gov/publications/PubsDrafts.html; op deze site wordt de draft Guide to Industrial Control Systems (ICS) Security aangeboden, welke hulp biedt bij het beveiligen van industriële IT-systemen.

Op dit moment is dus al zeer zeker informatie beschikbaar, in de vorm van standaarden en nationale wetgevingen, die door een IT-auditor gebruikt kan worden bij het beoordelen van de geïmplementeerde beveiliging van een SCADA-omgeving. Het is overigens de verwachting van de auteurs van dit artikel dat wettelijke verplichtingen, maar ook bewustzijn van de risico’s van industriële IT-omgevingen zullen groeien en daarmee ook de noodzaak om compliance en governance met betrekking tot de industriële IT-omgevingen in te richten.

De rol van de IT-auditor

Wat is nu eigenlijk de rol van de IT-auditor? Met welke soort werkzaamheden moeten wij ons als IT-auditors bezighouden? Enerzijds zal de IT-auditor zich bezighouden met het geven van ondersteuning bij het controleren van de jaarrekening, door het bekijken en beoordelen van het beheer en de inrichting van voor de jaarrekening relevante applicaties en systemen. Er zijn echter nog veel meer gebieden waarover de samenleving, overheid en (industriële) bedrijven zekerheid willen hebben. We kennen allemaal de nieuwsberichten over zwakheden in de OV-chipkaart, ePaspoort, stemmachines, etc. Het lijkt ons goed als IT-auditors ons te realiseren dat industriële IT in hetzelfde rijtje terecht kan komen als we geen actie ondernemen. Daarmee kan de IT-auditor grote problemen en mogelijke incidenten (of rampen) voorkomen.

Zelfs vanuit de traditionele rol van de IT-auditor valt daar nog wel iets over te zeggen in het kader van de verplichte jaarrekeningcontrole. Immers, het bepalen van de continuïteit van de bedrijfsvoering is een verplicht onderdeel van de jaarrekeningcontrole, maar kunnen wij daar wel iets over zeggen, zonder inzicht te hebben in beveiliging van industriële IT? Hoewel dit in werkelijkheid natuurlijk afhangt van de kans dat een ramp zich voordoet als gevolg van gecompromitteerde of falende industriële IT-omgevingen en van de financiële afhankelijkheid van een bedrijf van deze industriële IT-omgeving (en dus de materialiteit hiervan voor de jaarrekening), zijn er zeker ook situaties te bedenken waarin het wegvallen van een fabriek grote financiële consequenties kan hebben die tevens het voortbestaan van een onderneming kunnen bedreigen.

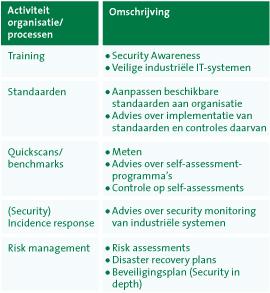

De IT-auditor kan helpen op de aandachtsgebieden techniek, organisatie en processen. In tabel 2 zijn enkele voorbeelden van activiteiten opgenomen met betrekking tot techniek.

Tabel 2. Mogelijke activiteiten IT-auditor met betrekking tot techniek.

Tabel 3 geeft enkele voorbeelden van activiteiten met betrekking tot organisatie en processen.

Tabel 3. Mogelijke activiteiten IT-auditor met betrekking tot organisatie en processen.

Samenvatting en conclusie

De aandacht voor de beveiliging van industriële IT-omgevingen is nog gering, terwijl de consequenties van ontoereikende beveiliging van die omgevingen enorm kunnen zijn.

Omdat continuïteit van een onderneming een verplicht onderdeel is van de jaarrekeningcontrole zal de financial auditor (of de gevraagde IT-auditor) ook iets moeten zeggen over de industriële IT-omgeving. Het moge duidelijk zijn dat beide auditors (financieel en IT) op dit moment hier nog onvoldoende aandacht aan besteden.

De auteurs van dit artikel verwachten dat wettelijke verplichtingen, maar ook het zich bewust zijn van de risico’s van industriële IT-omgevingen de komende periode zullen groeien en daarmee ook de noodzaak om compliance en governance met betrekking tot de industriële IT-omgevingen in te richten.

Literatuur

Cyber Security for process control, Larry Spoonemore, January 2008.

Google Images SCADA, zie http://www.ici-electrical.com/imagesSCADA_Controls_02.jpg.

Procescontrolesystemen onder controle of niet?, Informatiebeveiliging, mei 2008

Publiek private samenwerking op het terrein van procescontrolesystemen, Informatiebeveiliging, mei 2008.

SCADA security summit, Jeff Fay, 2008.

SANS security summit 2008, Vulnerabilities and recommendations, 2008.

Wikipedia ‘Gecoördineerde Regionale Incidentbestrijdings Procedure’.