Authenticatiemanagement is momenteel onderbelicht binnen organisaties. Het begrip zou te veelomvattend zijn en is niet zo concreet als bijvoorbeeld autorisatiemanagement, waarvan de bekendheid van het woord functiescheiding tekenend is. Het belang is echter groot. De auteurs stellen een concrete aanpak voor om authenticatiemanagement goed in te richten (en te controleren), waarbij rekening wordt gehouden met de nieuwste ontwikkelingen binnen het vakgebied.

Inleiding

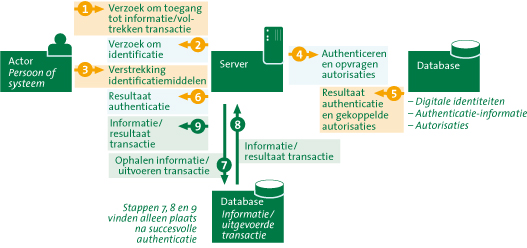

Sinds mensenheugenis is authenticatie een concept waar alledaags gebruik van wordt gemaakt, hoewel niet iedereen zich hiervan bewust is. Een voorbeeld: u gaat geld pinnen. Over het algemeen mag alleen u vanaf uw bankrekening pinnen. Maar hoe weet de bank nu met zekerheid wie er bij de automaat staat? Authenticatie draait om de vraag: hoe kan met (enige mate van) zekerheid worden bepaald dat een persoon is wie hij of zij claimt te zijn? Men kan zich voorstellen dat de noodzaak voor authenticatie en de te verkrijgen mate van zekerheid groter wordt naarmate het risicoprofiel van de aan de authenticatie gekoppelde autorisatie toeneemt (zoals het inzien van bepaalde informatie, of het verrichten van een zekere handeling zoals een pintransactie). Zie figuur 1 voor een veelgebruikt authenticatieproces in bedrijfsomgevingen.

Figuur 1. Schematisch overzicht van een authenticatieproces.

In het normale zakelijke verkeer is het begrip authenticatie ook van belang. Logische beveiligingsmaatregelen, zoals het inperken van autorisaties en het implementeren van functiescheidingsregels, zijn over het algemeen gebaseerd op de identiteit van een actor (wat zowel een persoon als een systeem kan zijn). Zonder juiste authenticatie verliezen de beveiligingsmaatregelen een groot deel van hun toegevoegde waarde. Daarnaast is er een juridisch aspect van belang, zodat achteraf kan worden vastgesteld dat een persoon bepaalde gevoelige informatie heeft ingezien of een bepaalde schadelijke handeling heeft verricht. Dit wordt ook wel de ‘onweerlegbaarheid’ van een transactie genoemd.

Authenticatieproces versus authenticatiemanagement

Het authenticatieproces omvat de activiteiten die uitgevoerd worden om de identiteit van een actor succesvol vast te stellen. Het betreft een operationeel proces, waarvan een mogelijke invulling is weergegeven in figuur 1.

In dit artikel omvat authenticatiemanagement het beleid, de processen en de techniek om effectief het authenticatieproces te besturen en te beheersen. De activiteiten die binnen authenticatiemanagement worden onderkend zijn:

- het uitvoeren van een risicoanalyse;

- het afwegen van risico’s versus bedrijfscultuur;

- het opzetten van een risicogestuurd authenticatiebeleid en -ontwerp (de inrichting van het operationele authenticatieproces maakt dus deel uit van authenticatiemanagement);

- de initiële identificatie en authenticatie van medewerkers (onboarding in de organisatie) én systemen;

- het vormgeven van een proces voor de uitgifte, activering, ondersteuning en intrekking van authenticatiemiddelen.

Opmerkelijk genoeg lijkt de aandacht voor authenticatiemanagement en authenticatie in algemene zin achter te blijven bij de aandacht voor het reeds genoemde begrip autorisatiemanagement. De oorzaak hiervan is niet geheel duidelijk, maar mogelijk speelt het feit dat nog maar weinig harde normen op dit vlak bestaan een rol. Hierdoor hebben zowel het bedrijfsleven als IT-auditors mogelijk meer moeite met het eenduidig oordelen over authenticatiemanagement.

Is deze beperkte aandacht voor authenticatiemanagement terecht? Hoeveel organisaties hebben aandacht voor authenticatiemanagement, zelfs zonder dat de SOx-wetgeving of zelfs maar de IT-auditor hier specifiek aandacht voor heeft? Is het binnen organisaties überhaupt bekend hoe het authenticatiemanagement dient te worden ingericht? Hoe gaat uw organisatie hiermee om?

Toelichting op begrippen

Voordat we de aanpak voor het inrichten van authenticatiemanagement toelichten, schetsen we een begrippenkader. Het blijkt namelijk vaak lastig om identificatie en authenticatie van elkaar te onderscheiden.

Identificatie versus authenticatie

Identificatie is het claimen van een identiteit door het overleggen van identificatiemiddelen, bijvoorbeeld een rekeningnummer of gebruikersnaam. Authenticatie is het verifiëren van de juistheid van deze identiteit door het overleggen van authenticatiemiddelen, bijvoorbeeld een wachtwoord of pincode. Authenticatie wordt uitgevoerd door de dienstverlenende partij. Lastig hierbij is dat zowel de begrippen authenticatie(middelen) als identificatie(middelen) gemeengoed zijn geworden en vaak als synoniem worden gebruikt. Als je sec naar authenticatie als een proces kijkt is dat niet terecht. Een identificatiemiddel geeft namelijk geen zekerheid over de juistheid van de identiteit van de gebruiker. Het geeft alleen een beeld van wat hij claimt te zijn. Een authenticatiemiddel is een middel waarmee je identiteit bewezen[Met ‘bewezen’ wordt niet een 100% zekerheid bedoeld. Het gebruik van alle authenticatiemiddelen geeft een ‘bepaalde mate van zekerheid’ over de identiteit van de gebruiker.] en gecontroleerd kan worden, omdat het iets is wat je weet, bent of hebt ([Modi05]).

Relevantie van authenticatiemanagement voor IT-auditing

Tijdens IT-audits ligt de focus vaak voornamelijk op autorisaties en autorisatiemanagement. Dit valt te verklaren doordat wetgeving, zoals SOx, hier strikte eisen aan stelt. Het element dat specifiek onder authenticatiemanagement valt en vaak ook binnen de audits valt, is of de organisatie een uniform wachtwoordbeleid heeft. De reden hiervoor is mogelijk dat men overige authenticatiemiddelen simpelweg niet overweegt of te duur acht. Daarnaast is een wachtwoordbeleid relatief eenvoudig te controleren aan de hand van bestaande richtlijnen en hebben veel organisaties hiervoor beleid ingericht. Als norm wordt meestal gesteld dat een wachtwoord dat voldoet aan het beleid niet eenvoudig te kraken of te raden is.

Deze (veelvoorkomende) aanpak kent de volgende problemen, die we met enkele voorbeelden toelichten:

- Een grote bank heeft een standaard-wachtwoordbeleid ingesteld (waarvan aangenomen mag worden dat het wachtwoord moeilijk te kraken of te raden is). Medewerkers lenen echter wel eens hun gebruikersaccount en wachtwoord uit aan andere interne medewerkers als zij bijvoorbeeld een korte periode op vakantie gaan. Eén van de interne medewerkers gebruikt deze accounts om zijn eigen transacties goed te laten keuren. Door enkele ongeanticipeerde afschrijvingen en verliezen gaat de bank een jaar later failliet. Heeft de bank de risico’s goed ingeschat? Was de opgelegde functiescheiding nog gewaarborgd?

- Op een server voor de financiële applicatie is een sterk wachtwoordbeleid ingesteld. Op een andere locatie staat een systeem dat de financiële gegevens verwerkt voor de koppeling met het HR-systeem. Door technische problemen is de authenticatie tussen deze systemen nog niet ingericht, maar het management is blij dat de systeemkoppeling eindelijk is ingericht. Het management van de organisatie vermoedt nu dat financiële gegevens zijn gekopieerd en verkocht aan concurrenten. Door wie? Heeft de organisatie een eenduidig beleid opgesteld, zodat juridisch vastgesteld kan worden welke persoon verantwoordelijk is?

- Een middelgroot persbureau heeft een ‘documentmanagementsysteem’ ingericht voor de centrale ontsluiting van nieuwsberichten en voor de centrale opslag van (concept)artikelen die mogelijk voor een publicatie gebruikt kunnen worden. Iedere medewerker krijgt bij in dienst treden een zeer sterk wachtwoord uitgereikt. Na enkele jaren succesvol dienstverband verlaten enkele medewerkers het bedrijf en gaan bij een overheidsinstantie werken. Een half jaar laten komen er zaken aan het licht waardoor enkele medewerkers van de overheidsinstantie ervan worden verdacht op de hoogte en in bezit te zijn van bepaalde gevoelige ongepubliceerde artikelen van het persbureau. Was het on- en offboardingproces bij het persbureau op orde?

- Een middelgrote organisatie werkt met sterke authenticatie (in dit geval smartcards) om in te loggen op de informatiesystemen waarop de fysieke beveiliging ook is aangesloten. Zojuist heeft een grote ontslagronde plaatsgevonden in verband met bezuinigingen. De receptionist kent de medewerkers meestal persoonlijk en heeft de mogelijkheid om de eerste deur te openen. Dat gebeurt soms als iemand zijn smartcard op zijn werkplek heeft laten liggen bij het weggaan, waarna iemand voor hem de deur heeft opengehouden. ‘s Ochtend blijkt vandalisme in de serverruimte te hebben plaatsgevonden. Hoewel back-ups gemaakt zijn, is de fysieke schade enorm en kunnen de medewerkers een dag niet werken. Was het authenticatieproces berekend op de veranderde situatie? Was het authenticatieproces ingebed in de gehele organisatie?

Dit zijn slechts enkele voorbeelden uit de praktijk. In dit artikel wordt als uitgangspunt gehanteerd dat authenticatiemanagement in IT-audits altijd wordt benaderd vanuit de risico’s die een organisatie in de praktijk loopt.

Voorgestelde benadering voor het inrichten van authenticatiemanagement

Authenticatiemanagement heeft als doel de kwaliteit van het authenticatieproces te beheersen. Daarom is de benadering vormgegeven in het ‘quality control’-model Plan-Do-Check-Act[Plan-Do-Check-Act is ook bekend als de ‘Shewhart cycle of quality control’.] ([Shew39]). Als invulling van de benadering is gebruikgemaakt van het COSO-model. Het COSO-model is door auditors algemeen geaccepteerd als raamwerk voor risicobeheersing. In de voorgestelde benadering zijn alleen de relevante onderdelen meegenomen. Voor meer informatie over het COSO-model, zie [COSO04].

De volgende stappen dienen te worden uitgevoerd als onderdeel van de managementcyclus:

Figuur 2. Authenticatiemanagement binnen de managementcyclus.

1. Bepalen van de Internal Environment[The internal environment encompasses the tone of an organization, and sets the basis for how risk is viewed and addressed by an entity’s people, including risk management philosophy and risk appetite, integrity and ethical values, and the environment in which they operate ([COSO04]).]

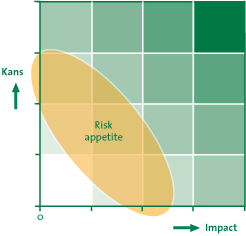

Onderdeel van deze stap is het bepalen van de zogenaamde risk appetite. Dit begrip geeft aan welke risico’s geaccepteerd worden binnen de organisatie. Hierop zijn bijvoorbeeld de branche waarin de organisatie opereert van invloed, maar ook de cultuur van de organisatie (ondernemend of risicomijdend) en de manier van leidinggeven. Interessant hierbij is dat de risk appetite niet specifiek voor authenticatiemanagement hoeft te zijn, maar op de gehele organisatie (of een deel daarvan) toegepast kan worden. Enkele voorbeelden:

- Sterk risiconemend. Bijvoorbeeld een beginnende internet start-up of creatieve onderneming. Het devies is vaak om de opstartkosten zo snel mogelijk terug te verdienen, waarbij het analyseren en mitigeren van risico’s ondergeschikt is.

- Sterk risicomijdend. Bijvoorbeeld banken en overige financiële instellingen.

- Impactmijdend. De nadruk ligt sterk op het voorkomen van risico’s met hoge impact. De kans van optreden is van ondergeschikt belang. Een voorbeeld kan een organisatie zijn met een cultuur die zich richt op de grote problemen. Kleinere problemen voorkomt men niet, maar lost men op als deze zich voordoen.

Daarnaast kunnen factoren van buitenaf van invloed zijn op de risk appetite, bijvoorbeeld wanneer klanten, toezichthouders of auditors hieraan specifieke eisen stellen. De risk appetite kan uiteindelijk worden vastgelegd in een risicomatrix, zoals weergegeven in figuur 3.

Figuur 3. Risicomatrix met vastgestelde risk appetite.

Het is overigens een wijdverbreid misverstand dat bij deze stap al een kostenafweging van maatregelen plaatsvindt, aangezien de maatregelen en de mogelijke risico’s voor het authenticatieproces nog niet bepaald zijn. Wanneer in een volgende stap blijkt dat de organisatie onvoldoende geld of tijd beschikbaar stelt om een maatregel te implementeren, dan dient de risk appetite te worden aangepast. Blijkbaar accepteert de organisatie een hoger risiconiveau dan aanvankelijk werd ingeschat.

Het is overigens aannemelijk dat ook de (IT-)auditor hier een mening over heeft, aangezien het mogelijk is dat de risk appetite op deze manier onverantwoord hoog komt te liggen. In de praktijk zien we dit vaak bij organisaties met een hoog risicoprofiel die de kosten voor het invoeren van fysieke beveiligingsmaatregelen dan wel sterke authenticatie te hoog vinden.

2. Uitvoeren van een risicoanalyse

Onderdeel van het bepalen van de risicoanalyse is het inzichtelijk maken van welke informatie rondgaat binnen de organisatie. Wanneer dit deels zeer vertrouwelijke gegevens betreft, dan dienen ook de systemen in kaart te worden gebracht die deze informatie opslaan, verwerken of verzenden. In een vervolgstap kan dan worden bepaald of op deze specifieke systemen aanvullende maatregelen noodzakelijk zijn.

Het is gebruikelijk om de risicoanalyse op een hoog abstractieniveau te starten om deze vervolgens gedetailleerd en concreet uit te werken. Dit heeft als gevolg dat de beheersingsmaatregelen tevens steeds concreter kunnen worden.

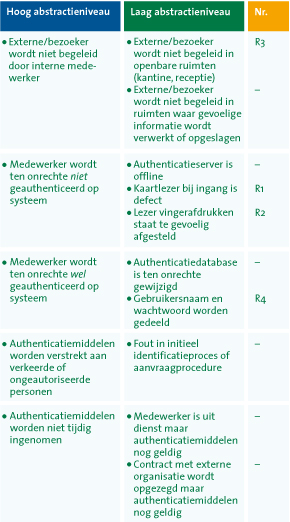

Enkele voorbeelden zijn opgenomen in tabel 1.

Tabel 1. Enkele voorbeelden van een risicoanalyse.

Uiteraard dienen alle risico’s genummerd te worden. Voor de overzichtelijkheid zijn alleen de risico’s genummerd die van toepassing zijn op het resterende deel van het artikel.

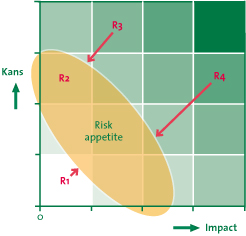

Na het in kaart brengen van de risico’s dienen de kans en impact hiervan te worden bepaald. Uiteraard is dit voor elke organisatie specifiek. Wanneer bijvoorbeeld in het verleden regelmatig externen zijn aangetroffen die niet begeleid worden, dan is de kans groot dat dat ook in de toekomst zal voorkomen. Alle risico’s dienen vervolgens in de risicomatrix te worden geplaatst.

Voor de risico’s R1 tot en met R4 is hieronder een voorbeeld van een risicoanalyse uitgewerkt:

- R1: Wanneer een dubbel uitgevoerde kaartlezer bij de ingang defect is, kunnen medewerkers het gebouw niet meer in. Dit resulteert in ongewenst productieverlies. De kans hierop is klein doordat de lezer dubbel is uitgevoerd; daarnaast kunnen medewerkers een andere ingang of poort kiezen.

- R2: Vingerafdruklezers staan vaak gevoelig afgesteld waardoor de afdruk soms niet wordt herkend. Het uiteindelijke risico hiervan is vrij laag (hoe vervelend ook voor de medewerker) omdat er vrijwel geen impact is (informatie wordt niet ongeautoriseerd vrijgegeven).

- R3: De organisatie wenst dat alle externen/bezoekers te allen tijde worden begeleid. In het verleden zijn regelmatig externen/bezoekers in bedrijfsruimten aangetroffen zonder begeleiding, dus de kans dat dit nogmaals gebeurt is groot. De impact is klein doordat er veel sociale controle is binnen het bedrijf.

- R4: Medewerkers laten bij tijdelijke afwezigheid vaak hun wachtwoord achter bij directe collega’s. Sommigen hebben memo’s op hun monitor geplakt met de wachtwoorden die zij gebruiken. De impact op de organisatie is dat ingerichte functiescheidingen niet meer gewaarborgd zijn.

De voorbeeldrisico’s van deze organisatie zijn weergegeven in de matrix van figuur 4. De pijlen geven aan in welke richting het risico beïnvloed dient te worden om het risico binnen de risk appetite te laten vallen. Maatregelen daartoe zijn nodig om enerzijds de optredingskans te reduceren en anderzijds de impact te verkleinen.

Figuur 4. Risicomatrix met vastgestelde risico’s.

3. Bepalen van te nemen beheersingsmaatregelen

Voor elk risico dat is bepaald, dient te worden vastgesteld welke maatregelen de organisatie neemt om de risico’s binnen de risk appetite te brengen.

- R1: Het onderhoudscontract kan vanuit authenticatieoogpunt worden versoepeld. De organisatie kiest voor de goedkoopste optie: binnen 72 uur is een monteur ter plaatse.

- R2: Het risico valt binnen de risk appetite, derhalve zijn geen maatregelen noodzakelijk.

- R3: Voor alle medewerkers wordt een security awareness-training verplicht gesteld. Daarnaast worden de richtlijnen ten aanzien van het begeleiden van bezoek periodiek gecommuniceerd.

- R4: De organisatie besluit om periodiek te controleren op de aanwezigheid van memo’s met daarop accountgegevens. De security awareness-training zal ook ingaan op het opschrijven van deze gegevens en het delen van wachtwoorden.

4. Implementeren en uitvoeren van de gekozen beheersingsmaatregelen

Deze stap omvat het daadwerkelijk vertalen én implementeren van de ontworpen beheersingsmaatregelen in de staande organisatie.

5. Zelfcontrole van in werking genomen beheersingsmaatregelen

Door het meten van de prestatie van de risico’s kan men nagaan of de geïmplementeerde beheersingsmaatregelen effect hebben gehad. Het is niet per se nodig om direct een externe auditor in huis te halen. Belangrijk is om een plan op te stellen hoe de effectiviteit van de genomen beheersingsmaatregelen kan worden gemeten. Aan de hand van de informatie die hieruit komt kunnen bestaande beheersingsmaatregelen geoptimaliseerd worden om risico’s optimaal af te dekken. De uitvoering van deze zelfcontrole dient bij voorkeur plaats te vinden door medewerkers die onafhankelijk en objectief naar het proces kunnen kijken. Dit zou bijvoorbeeld een afdeling interne audit kunnen zijn.

- R1: Het is voorgekomen dat de kaartlezer defect was. Tijdens drukke in- en uitloopuren blijkt de receptie de toegangspoort soms open te zetten om de doorstroming te bevorderen.

- R2: Door een software-update van de fabrikant blijkt de vingerafdruklezer een vingerafdruk sneller te lezen. De kans op fouten neemt iets toe, maar het risico valt nog steeds binnen de risk appetite.

- R3: Het is gebleken dat externen/bezoekers nu altijd begeleid worden in alle openbare ruimten.

- R4: Hoewel de situatie iets verbeterd is, blijken de medewerkers vrij hardnekkig in hun gedrag. De wachtwoorden worden niet meer op monitors geplakt, maar bewaard in niet-afgesloten bureaukasten. Collega’s zijn daarvan vaak op de hoogte.

6. Optimaliseren van beheersingsmaatregelen

Na meting van de effectiviteit van de getroffen beheersingsmaatregelen is het belangrijk om te kijken of de bestaande maatregelen geoptimaliseerd kunnen worden. Op basis van de resultaten van de zelfcontrole kunnen aanpassingen op de maatregelen of geheel nieuwe maatregelen worden voorgesteld.

Per risico zouden bijvoorbeeld de volgende aanpassingen gedaan kunnen worden:

- R1: Men kan de receptie instrueren dit niet meer te doen, gezien het risico dat onbevoegden op die manier het gebouw binnenkomen. Daarnaast kan men het onderhoudscontract wederom aanpassen.

- R2: Geen aanpassingen noodzakelijk.

- R3: Geen aanpassingen noodzakelijk.

- R4: Mede gezien de bevindingen van de (IT-)auditor en druk vanuit de klantomgeving beslist het management om sterke authenticatie op basis van smartcards in te voeren binnen de gehele organisatie. Door deze verandering kan het bedrijf ook diensten aanbieden aan bepaalde veeleisende organisaties.

Vervolgens begint de managementcyclus opnieuw. Om nog even verder te gaan op het voorbeeld: een onderzoeksrapportage heeft uitgewezen dat vingerafdruklezers onvoldoende zekerheid bieden. Naast het niet authenticeren van geautoriseerde personen, blijken deze soms ook toegang te verlenen aan niet-geautoriseerde personen. Omdat het bedrijf inmiddels diensten aanbiedt met hoog geclassificeerde informatie, is zowel de kans als de impact van het risico fors toegenomen. Men besluit om de toegang tot de serverruimte ook via smartcards te laten verlopen. Bijkomend voordeel is dat de organisatie slechts één procedure hoeft te onderhouden ten behoeve van de verstrekking van authenticatiemiddelen.

Conclusie

De aandacht voor authenticatiemanagement wordt op dit moment overschaduwd door autorisatiemanagementvraagstukken. Dit terwijl is beschreven waarom authenticatie een randvoorwaarde voor gedegen autorisatiemanagement is. Gegeven de ontwikkelingen binnen authenticatie die momenteel plaatsvinden (Single Sign On / Reduced Sign On[Single Sign On (SSO) / Reduced Sign On (RSO): Het begrip SSO/RSO betekent dat gebruikers zich slechts op één plaats of een zeer beperkt aantal plaatsen behoeven te identificeren en authenticeren om toegang te verkrijgen tot systemen, applicaties of transacties.]) en ontwikkelingen die in de nabije toekomst meer gemeengoed zullen zijn (federatieve authenticatie[Federatieve authenticatie kan het best worden omschreven als een stelsel van afspraken, standaarden en technologieën die het mogelijk maken om elektronische identiteiten en bijbehorende profielen overdraagbaar en uitwisselbaar te maken tussen diverse autonome domeinen, zowel binnen één organisatie als tussen organisaties onderling ([Verb05]).]), is het risicoprofiel toegenomen. Desondanks blijft de auditaanpak en -inspanning op dit moment gelijk. Organisaties en IT-auditors dienen het belang van authenticatiemanagement te onderkennen en daaraan gestalte te geven om risico’s voldoende af te dekken. Dit artikel heeft een mogelijke aanpak beschreven om ook het authenticatieproces integraal te beheersen. Pas dan kan een organisatie werkelijk in control zijn.

Literatuur

[COSO04] http://www.coso.org/Publications/ERM/COSO_ERM_ExecutiveSummary.pdf, geraadpleegd: juni 2008.

[Modi05] Modinis, ‘Study on Identity Management in eGovernment’ for the European Commission, november 2005.

[Shew39] W.A. Shewhart, Statistical Method from the Viewpoint of Quality Control, Dover, New York, 1939.

[Verb05] Drs. M. Verbree en P.E. van der Hulst, Federated identity management: het einde van uw digitale sleutelbos?, Compact 2005/3.