Functiescheiding en een goede taakverdeling zijn basisvoorwaarden voor een adequate besturing en beheersing van een organisatie. Echter, de vraag is tot hoever je functiescheiding moet doorvoeren. En wat is het risico indien meerdere kritische taken door eenzelfde persoon worden uitgevoerd? De meningen verschillen hier nog wel eens tussen enerzijds businessmanagers en projectleiders en anderzijds risicomanagers en auditors. De auteurs geven in dit artikel (óók vanuit een businessmanagersoptiek) inzicht hoe met deze problematiek op een praktische manier kan worden omgegaan.

Inleiding

Dit artikel is interessant voor de auditor en de adviseur die de achtergrond en redenen voor functiescheiding willen kennen en willen weten op welke wijze deze efficiënt en effectief kan worden ingericht. En voor organisaties die bezig zijn of op het punt staan een ERP-pakket te implementeren en concreet inhoud willen geven aan de inrichting van functiescheiding. Ook is dit artikel interessant voor managers die een brug willen slaan van flexibele organisaties naar effectieve risicobeheersing.

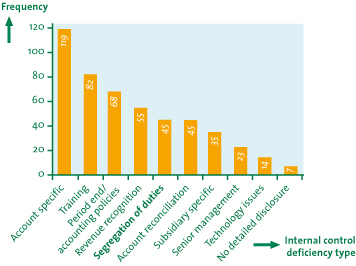

Functiescheiding en een goede taakverdeling zijn basisvoorwaarden voor een adequate besturing en beheersing van een organisatie en worden al jaren toegepast. Maar … slechts enkele organisaties zijn in staat functiescheiding echt effectief in te richten met als resultaat een goed beheersbare maar ook werkbare situatie. Dit blijkt uit verschillende onderzoeken op het gebied van SOx en Basel II ([GeMc05; Doyl06]), waarbij functiescheiding een van de belangrijke gebieden is waarop organisaties vaak een materiële tekortkoming rapporteren. In een van deze onderzoeken, waarbij de disclosures van 261 bedrijven zijn onderzocht, komt naar voren dat functiescheiding op nummer vijf staat van de meest voorkomende materiële tekortkomingen. Zie hiervoor figuur 1.

Figuur 1. Aantal materiële tekortkomingen in internal control per deficiency type ([GeMc05])

Historisch gezien heeft het gebrek aan functiescheiding een belangrijke rol gespeeld in verliezen die zijn geleden bij banken. Denk bijvoorbeeld aan het spraakmakende faillissement van Barings in de jaren negentig en zeer recent een van de grootste fraudegevallen in de geschiedenis bij Sociéte Générale, waarbij dit bedrijf miljarden heeft verloren doordat één eigen medewerker in staat was (zeer verliesgevende) posities in te nemen zonder dat hij gecorrigeerd werd door zijn leidinggevenden. Een goede scheiding van bevoegdheden inclusief de juiste inrichting van signalerings- en verantwoordingsinformatie had dit mogelijk kunnen voorkomen.

Uit onderzoek ([Litt03]) komt ook naar voren dat de opinie van interne en externe auditors over functiescheiding veelal een belangrijke graadmeter is voor het beoordelen van het totale risicobeheersingsraamwerk van een organisatie. Dit is ook de ervaring van de auteurs.

Dit artikel gaat in op de afweging die gemaakt dient te worden tussen businessflexibiliteit en control via functiescheiding. De problematiek en randvoorwaarden om deze afweging op een verantwoorde manier te kunnen maken, worden ook nader beschreven. Het artikel is gebaseerd op ervaringen bij diverse grote internationale organisaties met zowel grote als kleine businessunits. Afwegingen, problematiek en randvoorwaarden voor succes zijn echter ook toepasbaar voor kleinere organisaties. Wij sluiten dit artikel af met onze visie op dit onderwerp.

Theoretische aspecten

Controlemaatregelen

Om bedrijfsprocessen ‘in control’ te houden worden de volgende vier soorten controlemaatregelen toegepast:

- Preventieve maatregelen worden toegepast om vooraf de kans op schade of ongewenste handelingen te voorkomen. Voorbeelden van preventieve beheersingsmaatregelen zijn functiescheiding, geprogrammeerde systeemcontroles en de aanwezigheid van antivirussoftware.

- Repressieve maatregelen zijn erop gericht de schade te verminderen. Hierbij valt te denken aan gescheiden netwerken om de impact van een virus te beperken.

- Detectieve maatregelen worden toegepast om achteraf te ontdekken of ongewenste handelingen zich hebben voorgedaan, bijvoorbeeld het controleren van rapportages.

- Correctieve maatregelen worden gebruikt om ongewenste handelingen te corrigeren en de situatie weer te herstellen, zoals het gebruik van back-upfaciliteiten.

Bedrijven maken gebruik van alle vier de maatregelen. Voorkomen is echter beter dan repareren. Preventieve maatregelen zoals functiescheiding en repressieve maatregelen genieten daarom de voorkeur. Echter, vanwege de afweging tussen het risico en de benodigde middelen om preventieve maatregelen te implementeren komen de andere soorten maatregelen veelvuldig voor. Bovendien kan men niet preventief grip houden op alle risico’s.

Wat is functiescheiding

Functiescheiding is gebaseerd op het creëren van belangentegenstellingen en voorkomt dat een enkeling verantwoordelijk is voor meerdere opeenvolgende kritische handelingen in een bedrijfsproces, die mogelijkerwijs tot onregelmatigheden kunnen leiden die niet tijdig en gedurende de normale procesgang ontdekt worden ([CISA05]). Voorkomen moet worden dat slechts één persoon ongecontroleerd transacties of verplichtingen kan aangaan, autoriseren, verwerken en afwikkelen en toegang heeft tot activa ([DNB01]).

Aan functiescheiding zijn twee voordelen verbonden:

- Bewust fraude plegen wordt ontmoedigd omdat hiervoor samenwerking van twee of meer personen nodig is.

- De kans dat onbedoelde fouten optreden door het handelen van één enkele medewerker, is geringer.

Toepassing van functiescheiding

Autorisaties in het systeem zijn dé manier om functiescheiding strikt in te richten. Uiteraard zal er ook altijd functiescheiding buiten het systeem bestaan, maar de inrichting van autorisaties biedt de mogelijkheid om scheiding echt af te dwingen en is bovendien een efficiënte controle. Echter, het komen tot een goede inrichting waarbij een volledige scheiding bestaat tussen de handelingen, kijkrechten/rapportages en tussen de verschillende afdelingen van de organisatie is lastig te realiseren. Zo is de kwaliteit van de inrichting van het SAP R/3-autorisatieconcept in veel gevallen nog onvoldoende ([Vree06]). De praktijkervaringen van de auteurs sluiten hierbij aan. De auteurs hebben in diverse software-implementaties de risicomanagement- en/of kwaliteitsbewaking (quality assurance) -rol ingevuld en in deze projecten kwam het geregeld voor dat de autorisaties op het allerlaatste moment nog ingericht moesten worden op basis van vaak onvolledige informatie en met onvoldoende aandacht voor beheerprocedures.

Een aantal basiseisen voor functiescheiding is bij de meeste managers bekend. Hieronder vallen de bevoegdheden tot betalen, het storten van geld, het beoordelen van de bankafschriften en het aangaan van verplichtingen met leveranciers of klanten. Dit zijn meestal individuele kritische stappen die gescheiden worden van andere taken in een proces. Scheiding over de processen heen wordt vaak onvoldoende meegenomen. Ook wordt er inefficiënt te werk gegaan doordat functiescheiding niet aan het begin van het bedrijfsproces adequaat is ingeregeld, en hierdoor worden ook de voordelen van het ERP-pakket onvoldoende benut. Bij gebruik van een ERP-pakket waarbinnen handelingen uitgevoerd kunnen worden op basis van toegekende autorisaties is het vaak minder evident hoe een persoon bewust of onbewust onwenselijke handelingen kan uitvoeren. Dit vereist inzicht in het autorisatiemanagementsysteem. Bovendien is functiescheiding breder dan de autorisaties alleen. Activiteiten buiten het ERP-pakket kunnen immers essentieel zijn om te scheiden, zowel onderling als van activiteiten in het systeem.

Praktijkvoorbeeld

Probleemsituatie

In een praktijkvoorbeeld bij een grote internationale organisatie met grote en kleine businessunits wordt gebruikgemaakt van standaardprocessen met standaardrollen voor het toekennen van taken en verantwoordelijkheden. Op centraal niveau is hiervoor een functiescheidingsmatrix opgesteld. In deze matrix waren conflicten over processen heen niet gedefinieerd. Ook waren er afwijkingen tussen de formele taken van rollen en de autorisaties in het ERP-pakket. In de functiescheidingsmatrix waren alleen verboden rolcombinaties aangegeven zonder toelichting of risicobeschrijving. Bovendien werden er geen mogelijkheden geboden om bepaalde rolcombinaties toch toe te staan bij een gering risico en met de implementatie van compenserende maatregelen. Daarnaast werd in de functiescheidingsmatrix geen rekening gehouden met specifieke verschillen tussen de businessunits. Bepaalde rolcombinaties werden hierdoor onmogelijk terwijl deze voor een aantal businessunits geen grote risico’s met zich meebrachten. Hierdoor was het voor risicomanagers niet goed uit te leggen waarom bepaalde rolcombinaties binnen de business verboden waren. Ook voor de interne auditdienst was dit een probleem. Het gevolg was dat met name in kleinere businessunits de centrale beleidsrichtlijnen slecht werden nageleefd. Bovendien werd op de naleving van centrale beleidsrichtlijnen beperkt gecontroleerd. Vandaar dat er werd besloten een verbeteringstraject op te starten.

Gekozen aanpak voor verbetering

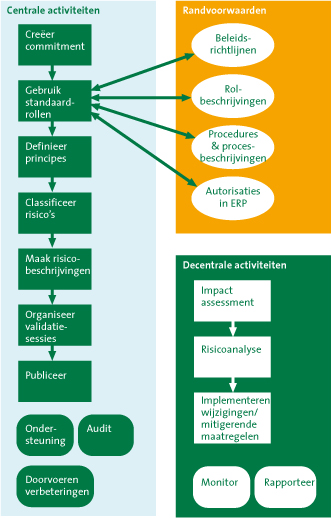

Om functiescheiding effectief en efficiënt toe te passen is het noodzakelijk om zowel op centraal als op decentraal niveau een aantal activiteiten uit te voeren. De activiteiten kunnen worden doorlopen zoals aangegeven in figuur 2. Tevens zijn enkele randvoorwaarden van toepassing om transparantie en draagvlak te creëren en te behouden.

Figuur 2. Stappen voor het gebruik van een organisatiebrede functiescheidingsmatrix.

Centrale activiteiten

Stap 1. Creëer commitment

Zorg ervoor dat er vooraf commitment is van alle belangrijke stakeholders (inclusief Managing Board) voor een bedrijfsbrede functiescheidingsmatrix. Uit onze praktijkervaring is gebleken dat het hier vaak aan schort, waardoor er bij het valideren en later bij het implementeren onvoldoende draagvlak bestaat. Een heldere governancestructuur, waarbij centrale beleidsrichtlijnen formeel belegde stappen doorlopen ter goedkeuring, kan hier zeker bij helpen.

Stap 2. Gebruik standaardrollen

Een functiescheidingsmatrix is op verschillende manieren in te steken. Dit kan op basis van functies, op basis van taken en verantwoordelijkheden, op basis van autorisaties in het systeem, of op basis van standaardrollen. Een functiescheidingsmatrix op basis van functies biedt te weinig flexibiliteit voor de inrichting op businessunitniveau. Op basis van taken en verantwoordelijkheden ontstaat vaak een onnodig complexe situatie, waarbij niet eenvoudig duidelijk is bij wie welke activiteit belegd kan worden; bovendien zal een aantal activiteiten tussen de businessunits verschillen waardoor een uniforme matrix onhaalbaar is. Wanneer alleen gekeken wordt naar autorisaties, wat goed mogelijk is, worden alle essentiële activiteiten die buiten het ERP-pakket plaatsvinden niet meegenomen. Wanneer gebruik wordt gemaakt van standaardbedrijfsprocessen waarbij standaardrollen de essentiële activiteiten van deze bedrijfsprocessen uitvoeren, is een belangrijke basis gelegd voor het implementeren van functiescheiding op rolbasis. Hiermee is het mogelijk breder te kijken dan de autorisaties in het systeem, is eenvoudig inzichtelijk welke persoon wat mag en wordt voldoende flexibiliteit geboden aan de businessunits om de juiste mensen op de juiste plek in te zetten.

Het is belangrijk om businessunits flexibiliteit te geven voor eigen invulling, maar wel de essentiële activiteiten in de standaardprocessen strikt te scheiden. Het gebruik van standaardrollen biedt deze mogelijkheid. Het is aan de business om te bepalen aan welke personen deze standaardrollen worden gegeven. Tussen de businessunits zullen hierdoor verschillen ontstaan in de toewijzing. Zij bepalen immers zelf de functies met bijbehorende rollen die de organisatie het beste past. Dit is geen enkel probleem omdat scheiding tussen bepaalde activiteiten wel afgedwongen wordt via de rolcombinaties in de functiescheidingsmatrix.

Deze flexibiliteit is een belangrijke voorwaarde voor support binnen de organisatie. Hier treden echter ook vaak problemen op. Om de organisatie draaiende te houden, zeker in het geval van een beperkt aantal personeelsleden of bij ziekte/uitval van medewerkers, krijgen medewerkers vaak ruimere bevoegdheden dan wenselijk is vanuit een risicoperspectief. Daarnaast is het zo dat de kans dat bewuste of onbewuste fouten worden gemaakt, wordt onderschat. De meeste managers hebben een groot (vaak grenzeloos) vertrouwen in hun medewerkers en verzaken daarmee het toepassen van een correcte functiescheiding omdat het in hun ogen vooral geld kost, een hoop problemen veroorzaakt, het vertrouwen van het personeel schaadt en weinig tot niets oplevert.

Stap 3. Definieer principes

Starreveld beschrijft scheiding tussen de registrerende, beschikkende, bewarende, controlerende en uitvoerende functie ([Star02]). Enkele basiselementen van functiescheiding zoals beschreven door Starreveld blijken niet meer goed toepasbaar. Zo is de strikte scheiding tussen de uitvoerende functie en de registrerende functie niet meer van deze tijd. Bijvoorbeeld in een ERP-pakket worden via primaire transacties vrijwel gelijktijdig journaalposten in het grootboek gemaakt zonder dat de eindgebruiker hier weet van heeft. Het nastreven van deze functiescheiding heeft in moderne goed uitgeteste ERP-omgevingen vrijwel geheel zijn kracht verloren. De principe-insteek hoeft echter niet losgelaten te worden.

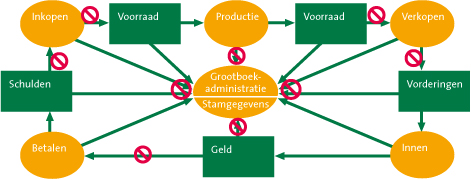

Door het evalueren van de waardekringloop, zoals weergegeven in figuur 3, is een opzet gemaakt op welke punten functiescheiding vereist is. Grootboekadministratie en stamgegevens zijn hierin als aparte functiegebieden opgenomen. Tussen de verschillende uitvoerende (lichte) stappen en bewarende (donkere) stappen zijn bij het combineren risico’s onderkend. In de figuur is aangegeven waar scheiding als essentieel wordt gezien. Daarnaast is binnen de processtappen zelf scheiding aangebracht tussen het zetten van doelen en standaarden (targets) en het ermee werken. Ook tussen het controleren van deze doelen en standaarden en het ermee werken is scheiding aangebracht. Tevens is besloten een scheiding aan te brengen tussen alle autoriserende taken binnen het verkoopproces en het inkoopproces. Dit heeft geresulteerd in zeven principes die als basis dienen om functiescheiding toe te passen (de relatie met de basisprincipes van Starreveld is opgenomen in tabel 1).

Figuur 3. Waardekringloop met voorbeelden van functiescheiding.

Tabel 1. Toegepaste principes voor functiescheiding.

Stap 4. Classificeer risico’s

In de organisatiebrede functiescheidingsmatrix is gekozen om te werken met drie risicocategorieën. Deze zijn respectievelijk laag, gemiddeld en hoog risico. Combinaties van rollen met een laag onderling risico zijn toegestaan. Natuurlijk zal er nog wel gekeken moeten worden of de betreffende persoon over de juiste kwalificaties beschikt en of voor het betreffende organisatieonderdeel geen aanvullende risico’s gepaard gaan met de combinatie. Het competentievraagstuk is echter geen onderdeel van de functiescheidingsmatrix.

Rolcombinaties met een gemiddeld onderling risico zijn toegestaan mits hiervoor aanvullende maatregelen zijn getroffen. Hierbij valt te denken aan een extra maandelijkse rapportage die gecontroleerd wordt of een inperking qua financiële of autorisatietechnische bevoegdheden.

Rolcombinaties met een hoog onderling risico zijn niet toegestaan. Door de onderlinge combinatie van deze rollen worden dusdanige bevoegdheden gegeven dat er een reële kans is op grote fouten of fraude.

Deze indeling is gekozen omdat gebleken is dat een strikte scheiding vanuit risicoperspectief niet altijd nodig is. Wanneer bijvoorbeeld wordt gewerkt met goederen die niet interessant zijn voor persoonlijke verrijking of eenvoudigweg niet zijn mee te nemen, is het risico met betrekking tot verduistering zeer gering. De combinatie tussen goederenontvangst, -opslag en -uitgifte kan hierdoor een mogelijke combinatie zijn.

Stap 5. Maak risicobeschrijvingen

Er is voor gekozen om bij iedere rolcombinatie met een gemiddeld risico of hoog risico een risicobeschrijving toe te voegen. Deze risicobeschrijvingen zijn met name gebaseerd op financiële, operationele en compliancerisico’s. Bij het afstemmen van het ontwerp van de matrix ontstond veel discussie waarom bepaalde rolcombinaties niet mogelijk waren. Procesmanagers hadden hierbij het idee dat bepaalde combinaties geen risico’s opleveren, aangezien die combinaties de gebruikelijke situatie binnen de unit weergeven. Door het opnemen van goed doordachte risicobeschrijvingen wordt het voor medewerkers duidelijk welke risico’s met de combinatie gepaard gaan en zal er eerder bereidheid ontstaan om organisatiewijzigingen door te voeren.

Bij een vervolgproject kwam naar voren dat bepaalde rolcombinaties wel een hoog risico vormden indien externe verplichtingen werden aangegaan, maar dat indien de verplichtingen tussen businessunits onderling werden aangegaan het risico beperkt is. Dit is vervolgens toegevoegd in de betreffende risico-omschrijvingen. Het aantal te treffen compenserende maatregelen is hierop ook af te stemmen.

Bij het beoordelen van verzoeken om af te wijken van de functiescheidingsmatrix dient goed geëvalueerd te worden of de afwijking terecht is gezien het risico, en vervolgens of de matrix of risicobeschrijving hierop wellicht aangepast dient te worden. Het kan ook zijn dat dit zeker niet wenselijk is, maar dat het een tijdelijke situatie betreft door het niet beschikbaar hebben van voldoende personeel door bijvoorbeeld ziekte. Het is aan de business om hier rekening mee te houden en waar mogelijk back-upoplossingen te creëren die voldoen aan de gestelde functiescheidingseisen. Dit zal bij audits ook naar voren komen.

Stap 6. Organiseer validatiesessies

Na het opzetten van de functiescheidingsmatrix op basis van standaardrollen zijn diverse validatiesessies gehouden met alle belangrijke stakeholders zoals risk managers op businessunitniveau, proceseigenaren en businessmanagers om de functiescheidingsmatrix te toetsen. Bij deze discussies kwamen specifieke businessvoorbeelden naar boven die inzicht gaven of een bepaalde combinatie wel of niet mogelijk moest zijn, wanneer risicovolle combinaties toch toegestaan konden worden en onder welke specifieke voorwaarden.

Stap 7. Publiceer

Publiceer de functiescheidingsmatrix zodat deze voor de hele organisatie beschikbaar is. Na publicatie is het essentieel om ondersteuning te leveren bij de implementaties. Dit zorgt voor draagvlak en geeft zekerheid dat er op een juiste manier mee wordt omgegaan.

Ondersteuning

Het gebruik van tools voor het realiseren van functiescheiding en het monitoren is belangrijk. Echter, het beoogde doel dient bij de keuze hiervan niet uit het oog te worden verloren. Standaardtools bieden goede manieren om te kijken welke systeembevoegdheden bij eenzelfde persoon zijn belegd. Ze geven inzicht in welke kritische taken door wie uitgevoerd worden en kunnen uitkomst bieden om te kijken wie welke bevoegdheden in het systeem ook werkelijk nodig heeft. Een aantal tools biedt zelfs de mogelijkheid om naar meerdere applicaties te kijken. Buiten het systeem om verliezen deze tools echter hun waarde. Voor meer informatie over de inrichting van bijvoorbeeld SAP-autorisatietools zie [Hall08].

Audit

Audits op de implementatie geven garantie dat er ook werkelijk gewerkt wordt met de functiescheiding zoals beoogd. Audits worden nu vaak alleen uitgevoerd op de toegekende autorisaties in het systeem. Functiescheiding is breder en gaat over de totale toekenning van bevoegdheden. Daarom is het belangrijk om inzicht in het totale bedrijfsproces te hebben voor het geven van een juist oordeel. Voor audits op de toegekende autorisaties worden vaak standaardtools gebruikt waarbij veelal geen rekening wordt gehouden met de opgestelde functiescheidingsmatrix. Uiteraard is het interessant om te evalueren wat de verschillen zijn en waarom iets bijvoorbeeld wel is toegestaan volgens de functiescheidingsmatrix. Laat het duidelijk zijn dat hier soms bewuste redenen voor kunnen zijn doordat mitigerende maatregelen al standaard in het bedrijfsproces zijn ingebakken en het risico van de gegeven autorisatie daarmee is ingeperkt.

Doorvoeren verbeteringen

Organisaties zijn onderhevig aan verandering, dit moet ook voor de functiescheidingsmatrix gelden. Het is niet de bedoeling om continu verbeteringen door te voeren. Documentatie en tools dienen immers aan te sluiten en de kans dat de interne audit dienst en de businessunits grip verliezen op de eisen wordt hierdoor vergroot. Bij aanpassingen in de processen of rollen en op basis van herevaluaties is het mogelijk bijvoorbeeld jaarlijks in een update te voorzien.

Randvoorwaarden

Daarnaast is het van groot belang dat de rollen zoals opgenomen in de functiescheidingsmatrix niet afwijken van:

- de centrale beleidsrichtlijnen;

- de aanwezige rolbeschrijvingen;

- de procedures en procesbeschrijvingen;

- de autorisaties in het ERP-pakket.

Het in lijn houden van documentatie, regels en autorisaties in het systeem is geen eenvoudige opgave. Afspraken wanneer en op welke manier wijzigingen kunnen worden doorgevoerd, zijn hierbij van belang. Hierdoor is voor iedereen duidelijk waarover gesproken wordt en hoe de conflicten in de functiescheidingsmatrix zich verhouden tot de bedrijfsprocessen.

Decentrale activiteiten

Stap 8. Impact assessment

Tijdens deze stap wordt gekeken in hoeverre de functiescheidingsmatrix aansluit bij de huidige manier van werken en de toegekende autorisaties in het systeem. Bij het implementeren van een nieuwe functiescheidingsmatrix zullen deze verschillen waarschijnlijk groot zijn. Op basis van deze inventarisatie kan bepaald worden welke projecten gestart kunnen worden om te gaan voldoen. Het is immers niet een kwestie van de autorisaties in het systeem op orde brengen, maar de mensen ook werkelijk op de nieuwe manier laten werken. Dit traject is natuurlijk al gestart bij het standaardiseren van de processen, echter er is nog veel ruimte voor eigen invulling in de toekenning van de rollen aan personen. Deze toekenning dient uiteindelijk wel in lijn te zijn met de functiescheidingsmatrix.

Stap 9. Risicoanalyse

Nadat vastgesteld is wat de issues zijn bij de huidige manier van werken, dient bepaald te worden wat de mogelijke oplossingen zijn. Hierbij moeten de risico’s van de organisatiewijzigingen worden geëvalueerd. Het gaat hier niet om de risico’s van de rolcombinaties – deze zijn immers al beschreven op centraal niveau –, maar wel om de impact van de wijzigingen op de businessunit. Het verplaatsen van taken en bevoegdheden vraagt om adequaat verandermanagement. Uit de risicoanalyse kan volgen dat bepaalde activiteiten en autorisaties bij andere personen belegd dienen te worden of dat activiteiten en autorisaties wel bij dezelfde persoon kunnen blijven, maar dat compenserende maatregelen nodig zijn zoals het draaien van een additioneel controlerapport of het invoegen van een extra goedkeuringsstap. In deze fase wordt de risicobereidheid bepaald door een afweging te maken tussen businessflexibiliteit en control (zie figuur 4).

Stap 10. Implementeer wijzigingen/mitigerende maatregelen

Deze activiteit vergt meer inspanning dan vaak wordt gepland. Het wijzigen van de businessunit en de manier van werken vergt tijd en middelen. Hiermee dient rekening te worden gehouden bij het opstellen van de functiescheidingsmatrix, omdat een te rigide matrix veel extra werk en kosten met zich meebrengt. Het blijft voor de organisatie ten slotte een afweging tussen flexibiliteit en control. Flexibiliteit geeft meer vrijheid en minder kosten, maar brengt ook meer risico. Deze afweging staat centraal.

Monitor & Rapporteer

In hoeverre wordt voldaan aan de functiescheidingsmatrix dient gemonitord te worden. De redenen waarom bepaalde verboden combinaties toch aanwezig zijn, dienen gerapporteerd te worden aan het businessmanagement en te worden voorgelegd aan de centrale organisatie. Ook de getroffen mitigerende maatregelen dienen gedocumenteerd te worden en te worden goedgekeurd door de risicomanager van de businessunit en het management. Hierdoor is binnen de businessunit duidelijk dat er bewust is nagedacht over de afwijkingen en is tijdens een audit ook helder welke afwijkingen geconstateerd zullen worden.

Figuur 4. Afweging businessflexibiliteit en control.

Complexiteit bij kleine businessunits

Vooral in kleine businessunits levert functiescheiding nogal eens problemen op. Vaak beschikken zij niet over het benodigde aantal fte’s voor het invullen van een organisatiebrede functiescheidingsmatrix. Om toch te kunnen voldoen aan centrale beleidsrichtlijnen kan het noodzakelijk zijn om additioneel personeel aan te trekken. Deze oplossing heeft vaak niet de voorkeur in verband met de aanzienlijke personeelskosten. Een andere optie is om bepaalde processen te centraliseren op een meer centraal niveau, dit kan bijvoorbeeld met shared service centers. Voorbeelden van processen die vaak gecentraliseerd worden, zijn masterdatamanagement, het doen van betalingen en het definiëren, monitoren en controleren van bedrijfsprocessen. Een voorwaarde voor het succesvol (intern) uitbesteden van processen is standaardisatie en tot op zekere hoogte ook de harmonisatie van data. De auteurs hebben in de praktijk meegemaakt dat een shared service center op tien verschillende ERP-systemen inlogde voor het uitvoeren van een centraal proces. Dit is een verre van ideale situatie.

Echter, bepaalde activiteiten moeten nu eenmaal lokaal gebeuren. Vooral in landen waar direct contact met leveranciers en klanten essentieel is en activiteiten rondom facturatie lokaal moeten gebeuren. Bovendien wordt hier vaak niet met langlopende contracten gewerkt en in veel gevallen zelfs nog met contant geld betaald. Wanneer standaardprocessen niet of niet volledig worden gebruikt, moeten additionele controlemaatregelen worden getroffen.

Het is dan ook zinvol hier een risicoanalyseaanpak te gebruiken. Het startpunt is de meest kritieke activiteiten zoveel mogelijk te centraliseren op bijvoorbeeld regionaal niveau. De essentiële functies lokaal en de scheiding daartussen, daarnaast het beperken van het risico door bijvoorbeeld afspraken te maken over maximale aankopen of verkopen door de unit zelf. Een controlerende taak vanuit de overkoepelende organisatie blijft natuurlijk een must. Hierbij valt te denken aan het maken van vergelijkingen van data tussen businessunits, en het periodiek uitvoeren van onafhankelijke reviews om afwijkingen van de procedures te constateren.

De absolute ondergrens van kleine businessunits dient ook te worden bepaald, aangezien het voor hen onmogelijk is om volledige functiescheiding te realiseren. De ervaring van de auteurs is dat zelfstandige businessunits tussen de tien en vijftig fte problemen hebben met het realiseren van volledige functiescheiding. In grote organisaties wordt deze zelfstandigheid voor belangrijke en risicovolle processen opgeheven en worden deze processen gecentraliseerd (bijvoorbeeld op regionaal niveau). Voor businessunits met minder dan tien fte is het praktisch gezien onmogelijk om volledige functiescheiding te realiseren. Het beperken van risico’s door het centraliseren van activiteiten en inperken van de financiële mogelijkheden biedt hier uitkomst.

Conclusie & visie auteurs

Het implementeren van functiescheiding op een dusdanige wijze dat voldoende scheiding wordt gerealiseerd en een goed werkende situatie ontstaat, is een lastige klus. Een kapstok hiervoor is het gebruik van standaardprocessen. Het doel is immers niet het voldoen aan opgelegde eisen maar het neerzetten van effectieve en ‘in control’ zijnde bedrijfsprocessen. Om dit voor de gehele organisatie helder te krijgen dient gewerkt te worden op basis van begrijpbare principes. Deze principes zijn eenvoudig te communiceren en zorgen voor draagvlak binnen de organisatie. Risicobeschrijving bij rolcombinaties geeft inzicht, wat extra zal bijdragen aan support binnen de organisatie. In kleine organisaties zal vooral de focus moeten liggen op het beperken van het risico. Hier liggen uitdagingen bij het centraliseren of uitbesteden van bepaalde processen en het inperken van bijvoorbeeld financiële mogelijkheden. Op basis van een goede risicoanalyse, waarbij de echte business- en procesrisico’s in kaart worden gebracht, is het mogelijk een juiste afweging te maken tussen strikte functiescheiding en flexibiliteit binnen de business.

Wanneer het risico van een bepaalde combinatie van activiteiten beperkt is heeft het geen zin om een scheiding aan te brengen. Sterker nog, dit zal alleen maar weerstand oproepen binnen de organisatie. Wanneer niet goed is uit te leggen waarom een bepaalde scheiding nodig is, zal het functiescheidingsmodel niet of onvoldoende gedragen worden en verworpen worden om de business doorgang te laten vinden. Hiermee zullen ook de wel essentiële scheidingen in twijfel worden getrokken. Het is dus belangrijk om hier niet dogmatisch naar te kijken en de business te betrekken bij het ontwerp. Vaak is het ook mogelijk andere maatregelen te treffen om risico’s te mitigeren. Te denken valt in dat opzicht aan het stellen van tolerantielimieten, bijvoorbeeld een kleine unit waar de inkoopfunctie (aanvraag, goedkeuring, order) gecombineerd wordt maar waarbij alleen inkopen tot een bepaald bedrag mogen plaatsvinden en een bepaald volume per maand of jaar. Dit is in de huidige ERP-systemen goed inzichtelijk te maken.

Het geven van ondersteuning aan de businessunits bij het communiceren en implementeren van functiescheiding is noodzakelijk. Er zal hierdoor meer bereidheid ontstaan om te voldoen, zeker wanneer het gevoel ontstaat dat er ook werkelijk rekening wordt gehouden met de specifieke businesssituatie en -problemen. De specifieke situatie kan ook nieuw inzicht verschaffen om de eisen aan te passen. Hierbij blijft de risicogebaseerde aanpak essentieel. Het blijven voldoen aan de functiescheidingsmatrix vereist inzicht bij de businessunits. Zij zijn immers verantwoordelijk voor de toekenning van taken en bevoegdheden aan het personeel. Bij het monitoren of wordt voldaan aan de opgelegde eisen, is inzicht nodig in wat bij welke persoon is belegd. De inzet van tooling is belangrijk in sterk geautomatiseerde omgevingen. Wel is het essentieel dat er op dezelfde manier wordt gekeken naar functiescheiding, bij voorkeur op rolbasis, en dat niet alleen naar de toegekende autorisaties wordt gekeken, maar ook naar activiteiten buiten het systeem. Standaard-autorisatiescans kunnen een goede indicatie geven van problemen, maar het werkelijke risico betreft het totaal van maatregelen in de bedrijfsprocessen. Onze verwachting is dat er meer producten op de markt zullen verschijnen die hierop inspelen en de mogelijkheid bieden voor een goede aansluiting met de bedrijfsprocessen. Meer inzicht in de mogelijkheden voor risicobeheersing zal het gevolg zijn en daardoor kan naar verwachting een betere afweging worden gemaakt tussen businessflexibiliteit en control.

Literatuur

[Aren02] A.A. Arens and J.K. Loebbecke, Auditing: an integrated approach, Eighth Edition, Prentice Hall, Upper Saddle River, New Jersey, 2000.

[CISA05] Segregation of Duties within Information systems; CISA Review Manual 2005, pp. 88-91; www.isaca.org/cisabooks.

[DNB01] De Nederlandse Bank, Richtlijnen Organisatie en Beheersing, 2001, www.dnb.nl.

[Doyl06] Jeffrey Doyle, Weili Ge and Sarah McVay, Determinants of weaknesses in internal control over financial reporting, 2006.

[Gart07] Paul E. Proctor, Jay Heiser, Neil MacDonald, MarketScope for Segregation of Duties Controls Within ERP, 2007, R2183 05222007.

[GeMc05] Weili Ge and Sarah McVay, The Disclosure of Material Weaknesses in Internal Control after the Sarbanes-Oxley Act, Accounting Horizons, Vol. 19, No. 3, September 2005, pp. 137-158.

[Hall08] D. Hallemeesch en A. Vreeke, De schijnzekerheid van SAP-autorisatie-tools, Compact 2008/2.

[KPMG06] KPMG Practice Aid – Segregation of Duties, 2006, 673d0ef31.

[Litt03] Adam G. Little and Peter J. Best, A Framework For Separation Of Duties In An SAP R/3 Evironment, Managerial Auditing Journal, XVIII (5), 2003, pp. 419-430.

[Over00] P. Overbeek, E.R. Lindgreen en M. Spruit, Informatiebeveiliging onder controle: grondslagen, management, organisatie en techniek, 2000.

[Star02] R.W. Starreveld, O.C. van Leeuwen en H. van Nimwegen, Bestuurlijke informatieverzorging Deel 1: Algemene grondslagen, 2002.

[Vree06] A. Vreeke en D. Hallemeesch, ‘Zoveel functiescheiding in SAP – dat kan nooit’, en waarom is dat eigenlijk een risico?, Compact 2006/2.